La Unidad de Delitos Digitales de Microsoft dijo que se asoció con Cloudflare para coordinar la incautación de 338 dominios utilizados por Raccoon O365 , un grupo de amenazas con motivaciones financieras que estaba detrás de un conjunto de herramientas de suplantación de identidad como servicio (Phaas) utilizado para robar más de 5000 credenciales de Microsoft 365 de 94 países desde julio de 2024.

«Mediante una orden judicial otorgada por el Distrito Sur de Nueva York, la DCU incautó 338 sitios web relacionados con el popular servicio, interrumpiendo la infraestructura técnica de la operación e impidiendo el acceso de los delincuentes a las víctimas», dijo Steven Masada, consejero general adjunto de la DCU, dijo .

«Este caso demuestra que los ciberdelincuentes no necesitan ser sofisticados para causar un daño generalizado: herramientas simples como Raccoono365 hacen que la ciberdelincuencia sea accesible para prácticamente cualquier persona, lo que pone en riesgo a millones de usuarios».

La fase inicial del desmantelamiento de Cloudflare comenzó el 2 de septiembre de 2025, con acciones adicionales que se llevarán a cabo el 3 y 4 de septiembre. Esto incluyó prohibir todos los dominios identificados, colocar delante de ellos páginas intersticiales con «advertencias de suplantación de identidad», cerrar los scripts de Workers asociados a ellos y suspender las cuentas de usuario. Los esfuerzos se completaron el 8 de septiembre.

RacCoono365, rastreado por el fabricante de Windows con el nombre Storm-2246, es comercializado a otros ciberdelincuentes bajo un modelo de suscripción, lo que les permite montar ataques de suplantación de identidad y recolección de credenciales a gran escala con poca o ninguna experiencia técnica. Un plan de 30 días cuesta 355 dólares y un plan de 90 días tiene un precio de 999 dólares.

Los operadores también afirman que la herramienta está alojada en servidores privados virtuales a prueba de balas sin puertas traseras ocultas (a diferencia de, por ejemplo, Enlace a prueba de balas ), y que está «diseñado solo para jugadores serios, sin gorrones de bajo presupuesto».

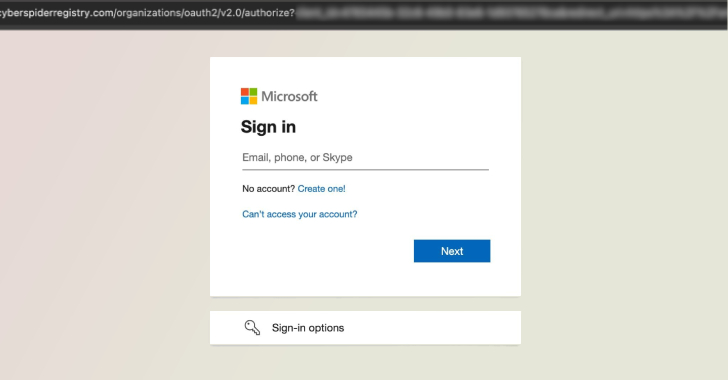

De acuerdo con Morado , las campañas que utilizan Raccoono365 están activas desde septiembre de 2024. Estos ataques suelen imitar a marcas confiables como Microsoft, DocuSign, SharePoint, Adobe y Maersk en correos electrónicos fraudulentos, engañándolas para que hagan clic en páginas similares diseñadas para capturar los nombres de usuario y contraseñas de Microsoft 365 de las víctimas. Los correos electrónicos de suplantación de identidad suelen ser precursores del malware y el ransomware.

El aspecto más preocupante, desde el punto de vista de un defensor, es el uso de herramientas legítimas como Cloudflare Turnstile como CAPTCHA, así como la implementación de la detección de bots y automatizaciones mediante un script de Cloudflare Workers para proteger sus páginas de suplantación de identidad, garantizando así que solo los objetivos previstos del ataque puedan acceder a ellas e interactuar con ellas.

A principios de abril, la empresa con sede en Redmond prevenido de varias campañas de suplantación de identidad que utilizan temas relacionados con los impuestos para implementar malware, como Latrodectus, AhkBot, GuLoader y BruterAtel C4 (BRc4). Añadió que las páginas de suplantación de identidad se distribuyeron a través de Raccoono365, y una de esas campañas se atribuyó a un agente de acceso inicial llamado Storm-0249.

Las campañas de suplantación de identidad se han dirigido a más de 2300 organizaciones en los Estados Unidos, incluidas al menos 20 entidades sanitarias estadounidenses.

«Con los servicios de Raccoono365, los clientes pueden introducir hasta 9000 direcciones de correo electrónico objetivo por día y emplear técnicas sofisticadas para eludir las protecciones de autenticación multifactorial a fin de robar las credenciales de los usuarios y obtener un acceso persistente a los sistemas de las víctimas», afirma Microsoft.

«Más recientemente, el grupo comenzó a anunciar un nuevo servicio impulsado por inteligencia artificial, Raccoono365 AI-MailCheck, diseñado para escalar las operaciones y aumentar la sofisticación (y la eficacia) de los ataques».

Se considera que el cerebro detrás de RacCoono365 es Josué Ogundipe , una persona con sede en Nigeria que, junto con sus asociados, ha anunciado la herramienta en un canal de Telegram con 850 miembros y ha recibido no menos de 100 000 dólares en pagos con criptomonedas. Se cree que el grupo dedicado a la delincuencia electrónica vendió entre 100 y 200 suscripciones, aunque Microsoft advirtió que es probable que esté subestimando la cifra.

El gigante tecnológico dijo que pudo hacer la atribución gracias a un error de seguridad operativa que expuso inadvertidamente una billetera secreta de criptomonedas. Ogundipe y otros cuatro cómplices siguen prófugos, pero Microsoft señaló que se ha remitido una denuncia penal contra Ogundipe a las fuerzas del orden internacionales.

Cloudflare, en su propio análisis del servicio PhaaS, dijo que la eliminación de cientos de dominios y cuentas de trabajo tiene como objetivo aumentar los costos operativos y enviar una advertencia a otros actores malintencionados que puedan abusar de su infraestructura con fines maliciosos.

Desde la interrupción, los actores de amenazas han anunciado que van a «eliminar todos los enlaces antiguos de Raccoono365» e instan a sus clientes que pagaron una suscripción de 1 mes a cambiarse a un nuevo plan. El grupo también ha dicho que compensará a los afectados ofreciéndoles «una semana más de suscripción» tras la actualización.

«La respuesta representa un cambio estratégico, pasando de las eliminaciones reactivas de un solo dominio a una interrupción proactiva y a gran escala destinada a desmantelar la infraestructura operativa del actor en nuestra plataforma», afirma Cloudflare.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS