Un equipo de académicos de ETH Zúrich y Google ha descubierto una nueva variante de Ataque RowHammer apuntando a los chips de memoria Double Data Rate 5 (DDR5) del proveedor surcoreano de semiconductores SK Hynix.

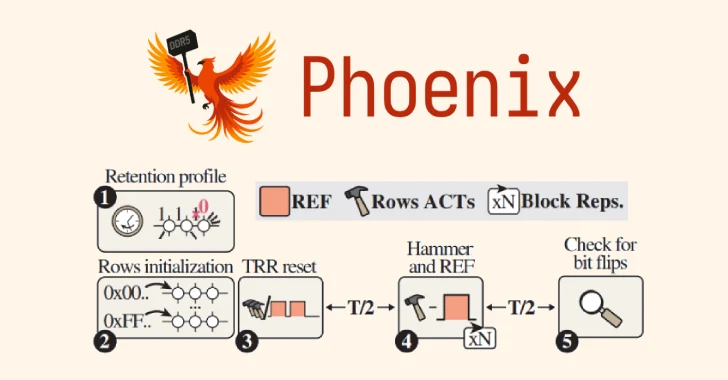

La variante de ataque RowHammer, con nombre en código Fénix ( CVE-2025-6202 , puntuación CVSS: 7.1), es capaz de eludir los sofisticados mecanismos de protección establecidos para resistir el ataque.

«Hemos demostrado que es posible activar de forma fiable los cambios de bits de RowHammer en los dispositivos DDR5 de SK Hynix a mayor escala», afirma ETH Zürich. «También hemos demostrado que la ECC integrada no detiene a RowHammer, y que los ataques de extremo a extremo con RowHammer siguen siendo posibles con la DDR5».

RowHammer se refiere a una vulnerabilidad de hardware en la que el acceso repetido a una fila de memoria de un chip DRAM puede provocar cambios de bits en las filas adyacentes y provocar daños en los datos. Posteriormente, los delincuentes pueden utilizar esta situación como arma para obtener acceso no autorizado a los datos, aumentar los privilegios o incluso provocar una denegación de servicio.

Aunque se demostraron por primera vez en 2014, es más probable que los chips DRAM del futuro sean susceptibles a Ataques de RowHammer ya que los fabricantes de DRAM dependen del escalado de densidad para aumentar la capacidad de DRAM.

En un estudio publicado por investigadores de ETH Zürich en 2020, fue encontrado que «los chips DRAM más nuevos son más vulnerables a RowHammer: a medida que se reduce el tamaño de las funciones del dispositivo, también se reduce el número de activaciones necesarias para inducir un cambio de bits de RowHammer».

La investigación adicional sobre el tema ha demostrada que la vulnerabilidad tiene varias dimensiones y que es sensible a varias variables, incluidas las condiciones ambientales (temperatura y voltaje), la variación del proceso, los patrones de datos almacenados, los patrones de acceso a la memoria y las políticas de control de la memoria.

Algunas de las principales mitigaciones para los ataques de RowHammer incluyen el código de corrección de errores (ECC) y la actualización de filas de destino (TRR). Sin embargo, se ha demostrado que estas contramedidas son ineficaces contra ataques más sofisticados, como Traspaso ilegal , APLASTAR , Medio doble , y Herrero .

Los últimos hallazgos de ETH Zürich y Google muestran que es posible eludir las defensas avanzadas de TRR en la memoria DDR5, lo que abre la puerta a lo que los investigadores denominan el «primer ataque de escalamiento de privilegios de RowHammer en un sistema de escritorio estándar de producción equipado con memoria DDR5».

En otras palabras, el resultado final es una vulnerabilidad de escalamiento de privilegios que obtiene la raíz en un sistema DDR5 con la configuración predeterminada en tan solo 109 segundos. Concretamente, el ataque aprovecha el hecho de que la mitigación no muestrea ciertos intervalos de actualización para cambiar de opinión los 15 chips de memoria DDR5 del grupo de pruebas que se fabricaron entre 2021 y 2024.

Los posibles escenarios de explotación relacionados con estos cambios de bits permiten atacar las claves RSA-2048 de una máquina virtual ubicada en el mismo lugar para romper la autenticación SSH, así como utilizar el binario sudo para transferir los privilegios locales al usuario raíz.

«Como los dispositivos DRAM que existen en la naturaleza no se pueden actualizar, seguirán siendo vulnerables durante muchos años», dijeron los investigadores. «Recomendamos aumentar la frecuencia de actualización a 3 veces, lo que evitó que Phoenix provocara cambios de bits en nuestros sistemas de prueba».

La revelación se produce semanas después de que los equipos de investigación de la Universidad George Mason y el Instituto de Tecnología de Georgia detallaran dos ataques diferentes de RowHammer denominados Un solo giro y ECC. Fallo , respectivamente.

Mientras que OneFlip gira en torno a activar un cambio de un solo bit para alterar la red neuronal profunda ( DNN ) modelan los pesos y activan un comportamiento no deseado, ECC.Fail se describe como el primer ataque RowHammer de extremo a extremo que es eficaz contra las máquinas servidores DDR4 con memoria ECC.

«A diferencia de sus homólogos de PC, los servidores tienen protecciones adicionales contra la corrupción de los datos de la memoria (por ejemplo, RowHammer o los cambios de bits de rayos cósmicos), en forma de códigos de corrección de errores», afirman los investigadores. «Estos sistemas pueden detectar cambios de bits en la memoria e incluso, potencialmente, corregirlos. ECC.Fail elude estas protecciones al inducir cuidadosamente los cambios de bits de RowHammer en determinadas ubicaciones de la memoria».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS