Una nueva investigación del Citizen Lab ha encontrado indicios de que las autoridades kenianas utilizaron un anuncio herramienta de extracción forense fabricado por la empresa israelí Cellebrite para robar el teléfono de un destacado disidente, lo que lo convierte en el último caso de abuso de la tecnología dirigido a la sociedad civil.

La unidad de investigación interdisciplinaria de la Escuela Munk de Asuntos Globales y Políticas Públicas de la Universidad de Toronto dijo encontró los indicadores en un teléfono personal que pertenecía a Boniface Mwangi, un activista keniano a favor de la democracia que ha planes anunciados para postularse a la presidencia en 2027.

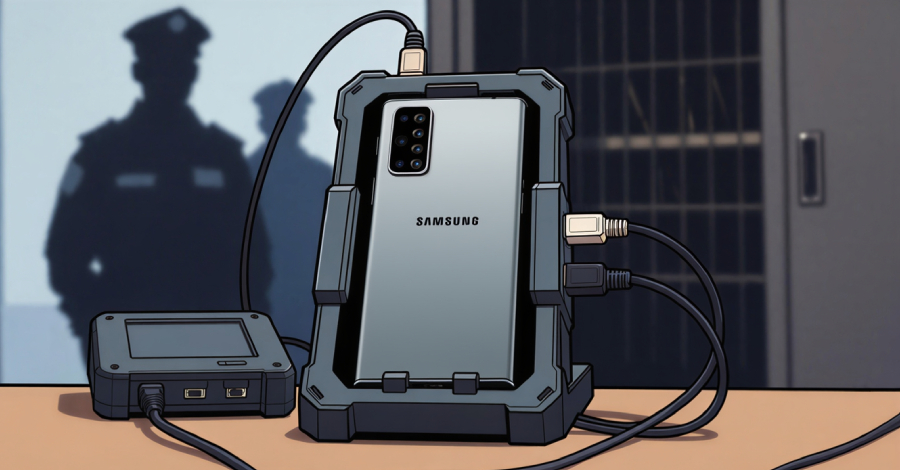

En concreto, se ha descubierto que las herramientas de extracción forense de Cellebrite se utilizaron en su teléfono Samsung mientras estaba bajo custodia policial tras su arresto en julio de 2025.

Le devolvieron el teléfono casi dos meses después, en septiembre, momento en el que Mwangi descubrió que el teléfono ya no estaba protegido con contraseña y que podía desbloquearse sin necesidad de una contraseña. Se ha determinado con un alto grado de fiabilidad que la tecnología de Cellebrite se utilizó en el teléfono entre el 20 y el 21 de julio de 2025 o alrededor de esa fecha.

«El uso de Cellebrite podría haber permitido la extracción completa de todos los materiales del dispositivo de Mwangi, incluidos los mensajes, los materiales privados, los archivos personales, la información financiera, las contraseñas y otra información confidencial», dijo Citizen Lab.

Los últimos hallazgos siguen a un informe separado publicado el mes pasado, en el que los investigadores dijeron que los funcionarios de Jordania probablemente Cellebrite usado para extraer información de los teléfonos móviles de activistas y defensores de los derechos humanos que habían criticado a Israel y se habían pronunciado en apoyo de los palestinos de Gaza.

adsenseLas autoridades jordanas incautaron los dispositivos durante las detenciones, arrestos e interrogatorios y, posteriormente, se los devolvieron. Los incidentes documentados tuvieron lugar entre finales de 2023 y mediados de 2025, según el Citizen Lab.

En respuesta a las conclusiones, un portavoz de Cellebrite dijo The Guardian afirma que la tecnología de la empresa se utiliza para «acceder a datos privados únicamente de conformidad con el debido proceso legal o con el consentimiento correspondiente para ayudar a las investigaciones legalmente después de que se haya producido un suceso».

Los dos casos se suman a un cuerpo en crecimiento de evidencia documentar el uso indebido de la tecnología Cellebrite por parte de clientes gubernamentales. También refleja un ecosistema más amplio de abusos de vigilancia por parte de varios gobiernos de todo el mundo para permitir una vigilancia muy específica mediante el uso de software espía mercenario como Pegasus y Predator.

El software espía Predator ataca a un periodista angoleño

La noticia también coincide con otro informe de Amnistía Internacional, en el que se descubrieron pruebas de que el iPhone de Teixeira Cândido, periodista angoleña y defensora de la libertad de prensa, había sido atacado con éxito por Intellexa Depredador spyware en mayo de 2024 tras abrir un enlace de infección recibido a través de WhatsApp.

El iPhone ejecutaba iOS 16.2, una versión desactualizada del sistema operativo con problemas de seguridad conocidos. Actualmente no se sabe qué exploit se utilizó para desencadenar la infección. En varios informes publicados el año pasado, Recorded Future revelada que ha observado operaciones sospechosas de Predator en Angola que se remonta a 2024 .

enlaces«Este es el primer caso confirmado por los forenses del uso del software espía Predator para atacar a la sociedad civil en Angola», dijo la organización internacional de derechos humanos dijo . «Una vez instalado el spyware, el atacante podría acceder sin restricciones al iPhone de Teixeira Cândido».

«La infección del software espía Predator parece haber durado menos de un día, y la infección se eliminó cuando se reinició el teléfono de Teixeira Cândido la noche del 4 de mayo de 2024. Desde entonces y hasta el 16 de junio de 2024, los atacantes hicieron 11 nuevos intentos para volver a infectar el dispositivo enviándole nuevos enlaces maliciosos relacionados con la infección Predator. Todos estos intentos de ataque posteriores parecen haber fracasado, probablemente porque los enlaces simplemente no estaban abiertos».

Según un análisis publicado por la empresa francesa de seguridad ofensiva Reverse Society, Predator es un producto de spyware comercial «diseñado para un despliegue fiable y a largo plazo» y permite a los operadores habilitar o deshabilitar los módulos de forma selectiva en función de la actividad objetivo, lo que les otorga un control en tiempo real sobre las iniciativas de vigilancia.

También se ha descubierto que Predator incorpora varios mecanismos antianálisis indocumentados, incluido un sistema de monitoreo de informes de accidentes para la lucha antiforense y el sistema SpringBoard para suprimir los indicadores de grabación de las víctimas cuando se activa el micrófono o la cámara, lo que ilustra la sofisticación del software espía. Además de eso, cuenta con controles explícitos para evitar su uso en lugares de Estados Unidos e Israel.

«Estos hallazgos demuestran que los operadores de Predator tienen una visibilidad granular de los despliegues fallidos, [...] lo que les permite adaptar sus enfoques a objetivos específicos», afirman Shen Yuan y Nir Avraham, investigadores de Jamf Threat Labs dijo . «Este sistema de códigos de error transforma las implementaciones fallidas de cajas negras en eventos de diagnóstico».

Post generado automáticamente, fuente oficial de la información: THEHACKERNEWS