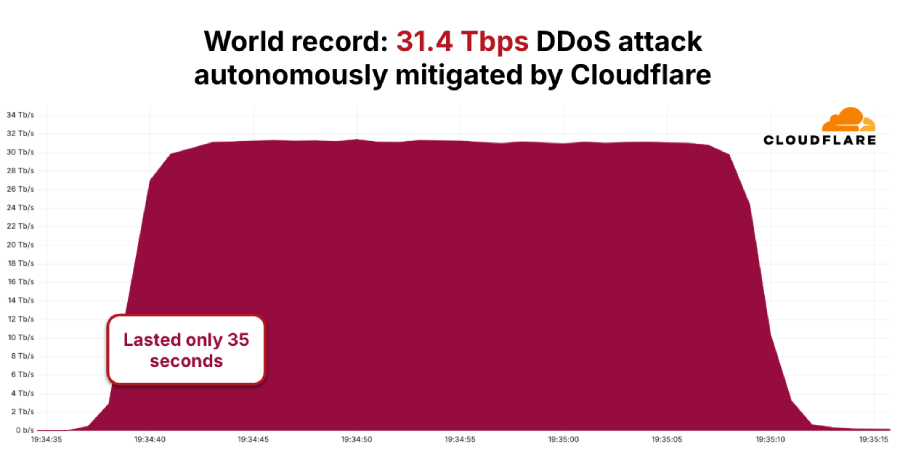

La denegación de servicio distribuida ( DDoS ), la botnet conocida como Aisuru/KimWolf, se ha atribuido a un ataque sin precedentes que alcanzó un máximo de 31,4 terabits por segundo (Tbps) y duró solo 35 segundos.

Cloudflare, que detectó y mitigó automáticamente la actividad, dijo forma parte de un número creciente de ataques DDoS HTTP hipervolumétricos organizados por la botnet en el cuarto trimestre de 2025. El ataque tuvo lugar en noviembre de 2025.

Aisuru/Kim Wolf también se ha vinculado a otra campaña de DDoS con el nombre en código The Night Before Christmas que comenzó el 19 de diciembre de 2025. Según Cloudflare, el tamaño medio de los ataques DDoS hipervolumétricos durante la campaña fue de 3000 millones de paquetes por segundo (Bpps), 4 Tbps y 54 solicitudes por segundo (Mrps), con tasas máximas de 9 Bpps, 24 Tbps y 205 Mbps.

adsense«Los ataques DDoS aumentaron un 121% en 2025, alcanzando una media de 5.376 ataques mitigados automáticamente cada hora», afirman Omer Yoachimik y Jorge Pacheco de Cloudflare. «En 2025, el número total de ataques DDoS se duplicó con creces, hasta alcanzar la increíble cifra de 47,1 millones».

La empresa de infraestructura web señaló que mitigó 34,4 millones de ataques DDoS a nivel de red en 2025, en comparación con los 11,4 millones de 2024. Solo en el cuarto trimestre de 2025, los ataques DDoS a nivel de red representaron el 78% de todos los ataques DDoS. En conjunto, el número de ataques DDoS aumentó un 31% con respecto al trimestre anterior y un 58% con respecto a 2024.

En el cuarto trimestre de 2025, los ataques hipervolumétricos aumentaron un 40% en comparación con el trimestre anterior, pasando de 1304 a 1824. En el primer trimestre de 2025 se registraron un total de 717 ataques. El aumento del número de ataques se ha complementado con un repunte del tamaño de estos ataques, que aumentaron más del 700% en comparación con los grandes ataques registrados a finales de 2024.

Aisuru/Kim Wolf ha atrapado a más de 2 millones de dispositivos Android, la mayoría de los cuales son televisores Android comprometidos y fuera de marca , en su red de bots, a menudo mediante túneles a través de redes proxy residenciales como IPIDEA. El mes pasado, Google interrumpió la red proxy e inició acciones legales para eliminar docenas de dominios utilizados para controlar los dispositivos y el tráfico de proxy a través de ellos.

También se asoció con Cloudflare para interrumpir la resolución de dominios de IPIDEA, lo que afectó a su capacidad de controlar y controlar los dispositivos infectados y comercializar sus productos.

Se estima que IPIDEA ha inscrito dispositivos que utilizan al menos 600 aplicaciones Android troyanizadas que incorporaban varios kits de desarrollo de software (SDK) de proxy y más de 3000 archivos binarios de Windows troyanizados que se hacían pasar por OneDriveSync o actualizaciones de Windows. Además, la empresa con sede en Beijing ha anunciado varias aplicaciones de VPN y proxy que convertían silenciosamente los dispositivos Android de los usuarios en nodos de salida proxy sin su conocimiento o consentimiento.

Además, se ha descubierto que los operadores administran al menos una docena de empresas de representación residenciales que se hacen pasar por servicios legítimos. Entre bastidores, todas estas ofertas están conectadas a una infraestructura centralizada que está bajo el control de IPIDEA.

enlacesAlgunas de las otras tendencias notables observadas por Cloudflare durante el cuarto trimestre de 2025 son las siguientes:

- Las telecomunicaciones, los proveedores de servicios y los operadores surgieron como el sector más atacado, seguido por los mercados verticales de tecnología de la información, juegos de azar, juegos y software de computadora.

- China, Hong Kong, Alemania, Brasil, EE. UU., Reino Unido, Vietnam, Azerbaiyán, India y Singapur fueron los países más atacados.

- Bangladesh superó a Indonesia y se convirtió en la mayor fuente de ataques DDoS. Otras fuentes importantes fueron Ecuador, Indonesia, Argentina, Hong Kong, Ucrania, Vietnam, Taiwán, Singapur y Perú.

«Los ataques DDoS están creciendo rápidamente en sofisticación y tamaño, superando lo que antes se podía imaginar», afirma Cloudflare. «La evolución de este panorama de amenazas representa un importante desafío para muchas organizaciones a la hora de mantener el ritmo. Las organizaciones que actualmente dependen de dispositivos de mitigación locales o de centros de limpieza bajo demanda podrían beneficiarse de una reevaluación de su estrategia de defensa».

Post generado automáticamente, fuente oficial de la información: THEHACKERNEWS