Los investigadores de ciberseguridad han revelado detalles de una falla de seguridad ahora parcheada que afecta Pregúntale a Gordon , un asistente de inteligencia artificial (IA) integrado en Docker Desktop y en la interfaz de línea de comandos (CLI) de Docker, que podría aprovecharse para ejecutar código y filtrar datos confidenciales.

La vulnerabilidad crítica ha recibido un nombre en código Docker Dash de la empresa de ciberseguridad Noma Labs. Docker lo solucionó con el lanzamiento de versión 4.50.0 en noviembre de 2025.

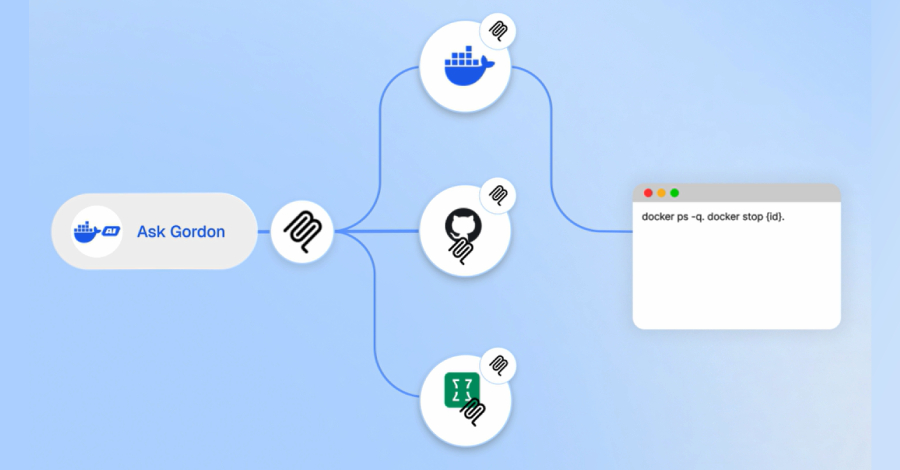

«En DockerDash, se puede usar una sola etiqueta de metadatos maliciosos en una imagen de Docker para comprometer el entorno de Docker mediante un simple ataque en tres etapas: Gordon AI lee e interpreta la instrucción maliciosa y la reenvía al MCP Gateway [Model Context Protocol], que luego lo ejecuta a través de herramientas MCP», dijo Sasi Levi, líder de investigación de seguridad de Noma, en un informe compartido con The Hacker News.

«Cada etapa se lleva a cabo sin ninguna validación, aprovechando los agentes actuales y la arquitectura MCP Gateway».

adsenseLa explotación exitosa de la vulnerabilidad podría provocar un impacto crítico en la ejecución remota de código para los sistemas CLI y en la nube, o una exfiltración de datos de alto impacto para las aplicaciones de escritorio.

El problema, según Noma Security, se debe al hecho de que el asistente de inteligencia artificial trata los metadatos no verificados como comandos ejecutables, lo que permite que se propaguen a través de diferentes capas sin ningún tipo de validación, lo que permite al atacante eludir los límites de seguridad. El resultado es que una simple consulta basada en la IA abre la puerta a la ejecución de herramientas.

Dado que el MCP actúa como un tejido conectivo entre un modelo lingüístico grande (LLM) y el entorno local, el problema es la falta de confianza contextual. El problema se ha caracterizado como un caso de inyección de metacontexto.

«MCP Gateway no puede distinguir entre los metadatos informativos (como una etiqueta Docker estándar) y una instrucción interna preautorizada y ejecutable», dijo Levi. «Al insertar instrucciones malintencionadas en estos campos de metadatos, un atacante puede secuestrar el proceso de razonamiento de la IA».

En un escenario de ataque hipotético, un actor de amenazas puede aprovechar una violación crítica de los límites de confianza en la forma en que Ask Gordon analiza los metadatos del contenedor. Para ello, el atacante crea una imagen de Docker malintencionada con instrucciones incrustadas en los campos LABEL de Dockerfile.

Si bien los campos de metadatos pueden parecer inocuos, se convierten en vectores de inyección cuando Ask Gordon AI los procesa. La cadena de ataque de ejecución del código es la siguiente:

- El atacante publica una imagen de Docker que contiene instrucciones LABEL convertidas en armas en el Dockerfile

- Cuando una víctima consulta la IA de Pregúntale a Gordon sobre la imagen, Gordon lee los metadatos de la imagen, incluidos todos los campos LABEL, aprovechando la incapacidad de Ask Gordon para diferenciar entre descripciones de metadatos legítimas e instrucciones maliciosas incrustadas

- Pídale a Gordon que reenvíe las instrucciones analizadas a la puerta de enlace MCP, una capa de middleware que se encuentra entre los agentes de IA y los servidores MCP.

- MCP Gateway la interpreta como una solicitud estándar de una fuente confiable e invoca las herramientas MCP especificadas sin ninguna validación adicional.

- La herramienta MCP ejecuta el comando con los privilegios de Docker de la víctima, logrando la ejecución del código

La vulnerabilidad de exfiltración de datos convierte en arma el mismo defecto de inyección rápida, pero apunta a la implementación Docker Desktop de Ask Gordon para capturar datos internos confidenciales sobre el entorno de la víctima mediante herramientas de MCP aprovechando los permisos de solo lectura del asistente.

La información recopilada puede incluir detalles sobre las herramientas instaladas, los detalles del contenedor, la configuración de Docker, los directorios montados y la topología de la red.

Vale la pena señalar que la versión 4.50.0 de Ask Gordon también resuelve una vulnerabilidad de inyección rápida descubierta por Pillar Security que podría haber permitido a los atacantes secuestrar al asistente y extraer datos confidenciales manipulando los metadatos del repositorio de Docker Hub con instrucciones malintencionadas.

«La vulnerabilidad de DockerDash subraya la necesidad de tratar el riesgo de la cadena de suministro de la IA como una amenaza principal actual», dijo Levi. «Demuestra que tus fuentes de entrada confiables pueden usarse para ocultar cargas maliciosas que manipulan fácilmente la ruta de ejecución de la IA. Para mitigar esta nueva clase de ataques es necesario implementar una validación basada en la confianza cero en todos los datos contextuales proporcionados al modelo de IA».

Post generado automáticamente, fuente oficial de la información: THEHACKERNEWS