Se ha observado que los actores de amenazas con vínculos con China utilizaron una versión actualizada de una puerta trasera llamada COOLCLIENT en los ataques de ciberespionaje de 2025 para facilitar el robo integral de datos de los puntos finales infectados.

La actividad se ha atribuido a Mustang Panda (también conocidas como Earth Preta, Fireant, HoneyMyte, Polaris y Twill Typhoon) y las intrusiones se dirigieron principalmente contra entidades gubernamentales ubicadas en campañas en Myanmar, Mongolia, Malasia y Rusia.

Kaspersky, que reveló detalles del malware actualizado, dijo que está implementado como una puerta trasera secundaria junto con Enchufe X y Polilla luminosa infecciones.

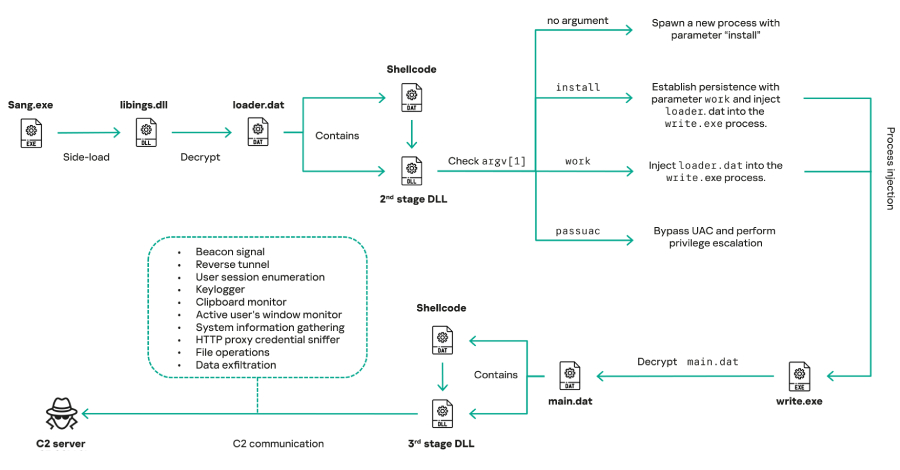

«Por lo general, COOLCLIENT se entregaba junto con archivos de carga cifrados que contenían datos de configuración cifrados, código de shell y módulos DLL de próxima etapa en memoria», dijo la empresa rusa de ciberseguridad dijo . «Estos módulos se basaban en la carga lateral de las DLL como método de ejecución principal, que requería un ejecutable legítimo y firmado para cargar una DLL malintencionada».

Entre 2021 y 2025, se dice que Mustang Panda aprovechó los binarios firmados de varios productos de software, incluidos Bitdefender (» qutppy.exe «), VLC Media Player (» vlc.exe "rebautizado como" googleupdate.exe «), Ulead PhotoImpact (» olreg.exe «) y Sangfor (» sang.exe «) para este propósito.

Se ha descubierto que las campañas observadas en 2024 y 2025 abusaron del software legítimo desarrollado por Sangfor, y una de esas oleadas dirigidas a Pakistán y Myanmar lo utilizó para ofrecer una variante de COOLCLIENT que elimina y ejecuta un rootkit nunca antes visto.

COOLCLIENT fue primera documentación publicado por Sophos en noviembre de 2022 en un informe en el que se detalla el uso generalizado de la carga lateral de DLL por parte de los grupos de APT con sede en China. Un análisis posterior de Trend Micro de forma oficial atribuido la puerta trasera del Mustang Panda y destacó su capacidad para leer y eliminar archivos, así como para monitorear el portapapeles y las ventanas activas.

El malware también se ha utilizado en ataques contra varios operadores de telecomunicaciones en un solo país asiático en una campaña de espionaje de larga duración que puede haber comenzado en 2021, según el equipo de Symantec y Carbon Black Threat Hunter de Broadcom revelada en junio de 2024.

COOLCLIENT está diseñado para recopilar información del sistema y del usuario, como las pulsaciones de teclas, el contenido del portapapeles, los archivos y las credenciales de proxy HTTP de los paquetes de tráfico HTTP del host en función de las instrucciones enviadas desde un servidor de comando y control (C2) a través de TCP. También puede configurar un túnel inverso o un proxy, y recibir y ejecutar complementos adicionales en la memoria.

Algunos de los complementos compatibles se enumeran a continuación:

- ServiceMgrS.dll, un complemento de administración de servicios para supervisar todos los servicios en el host de la víctima

- FileMgrS.dll, un complemento de administración de archivos para enumerar, crear, mover, leer, comprimir, buscar o eliminar archivos y carpetas

- RemoteShellS.dll, un complemento de shell remoto que genera un proceso "cmd.exe" para permitir al operador emitir comandos y capturar el resultado resultante

También se ha observado que Mustang Panda implementa tres programas de robo diferentes para extraer las credenciales de inicio de sesión guardadas de Google Chrome, Microsoft Edge y otros navegadores basados en Chromium. Al menos en un caso, el adversario ejecutó un comando cURL para filtrar el archivo de cookies del navegador Mozilla Firefox («cookies.sqlite») a Google Drive.

Se sospecha que estos ladrones, detectados en ataques contra el sector gubernamental en Myanmar, Malasia y Tailandia, se utilizan como parte de esfuerzos más amplios posteriores a la explotación.

Además, los ataques se caracterizan por el uso de un malware conocido llamado CONCHA TONAL (también conocido como TonePipeShell), que se ha empleado con diferentes niveles de capacidad para establecer la persistencia y eliminar cargas útiles adicionales, como QReverse , un troyano de acceso remoto con funciones de shell remoto, administración de archivos, captura de pantalla y recopilación de información, y un gusano USB con nombre en código DISCO DE TONO .

El análisis de Kaspersky sobre el ladrón de credenciales del navegador también ha descubierto similitudes a nivel de código con un ladrón de cookies utilizado por LuminousMoth, lo que sugiere cierto nivel de uso compartido de herramientas entre los dos clústeres. Además, se ha identificado que Mustang Panda utiliza scripts por lotes y de PowerShell para recopilar información del sistema, realizar actividades de robo de documentos y robar los datos de inicio de sesión del navegador.

«Con capacidades como el registro de teclas, la supervisión del portapapeles, el robo de credenciales de proxy, la exfiltración de documentos, la recopilación de credenciales de los navegadores y el robo de archivos a gran escala, las campañas de HoneyMyte parecen ir mucho más allá de los objetivos de espionaje tradicionales, como el robo y la persistencia de documentos», afirma la empresa.

«Estas herramientas indican un cambio hacia la vigilancia activa de la actividad de los usuarios, que incluye la captura de las pulsaciones de teclas, la recopilación de datos del portapapeles y la recopilación de credenciales de proxy».

Post generado automáticamente, fuente oficial de la información: THEHACKERNEWS