Las entidades gubernamentales de la India han sido blanco de dos campañas emprendidas por un actor de amenazas que opera en Pakistán utilizando artesanías previamente indocumentadas.

Las campañas tienen un nombre en código Golpe Gopher y Sheet Attack de Zscaler ThreatLabZ, que los identificó en septiembre de 2025.

«Si bien estas campañas comparten algunas similitudes con el grupo Advanced Persistent Threat (APT) vinculado a Pakistán, APARTAMENTO 36 , evaluamos con un nivel de confianza medio que la actividad identificada durante este análisis podría provenir de un nuevo subgrupo u otro grupo vinculado a Pakistán que opere en paralelo», dijeron los investigadores Sudeep Singh y Yin Hong Chang dijo .

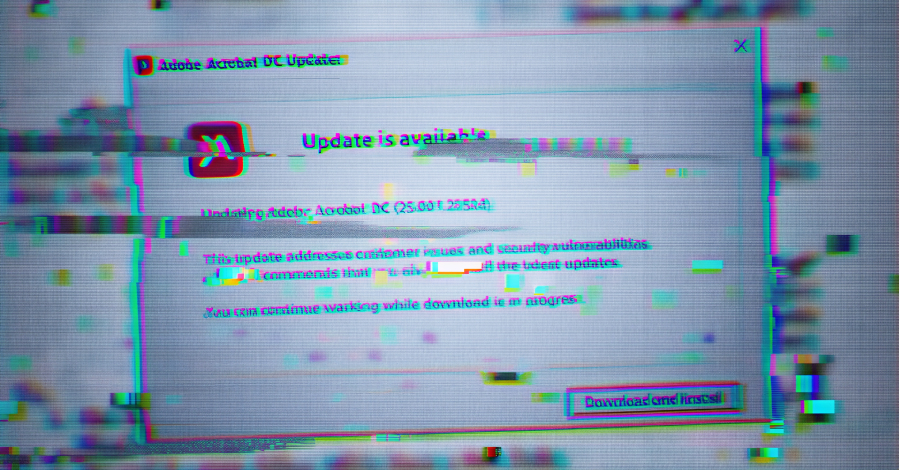

Sheet Attack recibe su nombre del uso de servicios legítimos como Google Sheets, Firebase y correo electrónico para comando y control (C2). Por otro lado, se considera que Gopher Strike utilizó los correos electrónicos de suplantación de identidad como punto de partida para entregar documentos PDF con una imagen borrosa superpuesta por una ventana emergente aparentemente inofensiva que indica al destinatario que descargue una actualización para Adobe Acrobat Reader DC.

El objetivo principal de la imagen es dar a los usuarios la impresión de que es necesario instalar la actualización para acceder al contenido del documento. Al hacer clic en el botón «Descargar e instalar» del cuadro de diálogo de actualización falsa, solo se descarga un archivo de imagen ISO cuando las solicitudes provienen de direcciones IP ubicadas en la India y el Cadena de usuario-agente corresponde a Windows.

«Estas comprobaciones del lado del servidor evitan que las herramientas automatizadas de análisis de URL obtengan el archivo ISO, lo que garantiza que el archivo malicioso solo se entregue a los objetivos previstos», afirma Zscaler.

La carga maliciosa incrustada en la imagen ISO es un descargador basado en Golang denominado GOGITTER que se encarga de crear un archivo de Visual Basic Script (VBScript) si aún no existe en las siguientes ubicaciones: "C:\Users\Public\Downloads», "C:\Users\Public\Pictures» y «%APPDATA%». El script está diseñado para obtener comandos de VBScript cada 30 segundos desde dos servidores C2 preconfigurados.

GOGITTER también configura la persistencia mediante una tarea programada que está configurada para ejecutar el archivo VBScript mencionado anteriormente cada 50 minutos. Además, comprueba la presencia de otro archivo llamado "adobe_update.zip" en las mismas tres carpetas. Si el archivo ZIP no está presente, lo extrae de un repositorio privado de GitHub («github [.] com/jaishankai/sockv6"). La cuenta de GitHub se creó el 7 de junio de 2025.

Una vez que la descarga se realiza correctamente, la cadena de ataque envía una solicitud HTTP GET al dominio «adobe-acrobat [.] in», lo que puede indicar a los actores de la amenaza que el punto final está infectado. A continuación, GOGITTER extrae y ejecuta "edgehost.exe" del archivo ZIP. Una puerta trasera ligera basada en Golang, GITSHELLPAD, aprovecha los repositorios de GitHub privados controlados por actores de amenazas para C2.

En concreto, sondea el servidor C2 cada 15 segundos mediante una solicitud GET para acceder al contenido de un archivo denominado «command.txt». Soporta seis comandos diferentes:

- cd.. , para cambiar el directorio de trabajo al directorio principal

- cd , para cambiar el directorio a la ruta especificada

- correr , para ejecutar un comando en segundo plano sin capturar el resultado

- subida , para cargar un archivo local especificado por la ruta al repositorio de GitHub

- descargar , para descargar un archivo a la ruta especificada

- caso predeterminado , para ejecutar un comando mediante cmd /c y capturar el resultado

Los resultados de la ejecución del comando se almacenan en un archivo llamado "result.txt" y se cargan en la cuenta de GitHub mediante una solicitud HTTP PUT. Luego, el "command.txt" se elimina del repositorio de GitHub una vez que el comando se ejecuta correctamente.

Zscaler dijo que observó que el actor de la amenaza también descargaba archivos RAR mediante comandos cURL después de acceder a la máquina de la víctima. Los archivos incluyen utilidades para recopilar información del sistema y lanzar GOSHELL, un cargador personalizado basado en Golang que se utiliza para entregar Cobalt Strike Beacon tras varias rondas de decodificación. Las herramientas se limpian de la máquina después de su uso.

«El tamaño de GOSHELL se incrementó artificialmente hasta aproximadamente 1 gigabyte al añadir bytes basura a la superposición de ejecutables portátiles (PE), lo que probablemente evitaría ser detectado por el software antivirus», afirma la empresa de ciberseguridad. «GOSHELL solo se ejecuta en nombres de host específicos comparando el nombre de host de la víctima con una lista codificada».

Post generado automáticamente, fuente oficial de la información: THEHACKERNEWS