Los equipos de ciberseguridad desean cada vez más ir más allá de analizar las amenazas y vulnerabilidades de forma aislada. No se trata solo de qué puede salir mal (vulnerabilidades) o quién podría atacar (amenazas), sino también de dónde se cruzan en el entorno real para crear una exposición real y explotable.

¿Qué exposiciones son realmente importantes? ¿Los atacantes pueden explotarlas? ¿Son eficaces nuestras defensas?

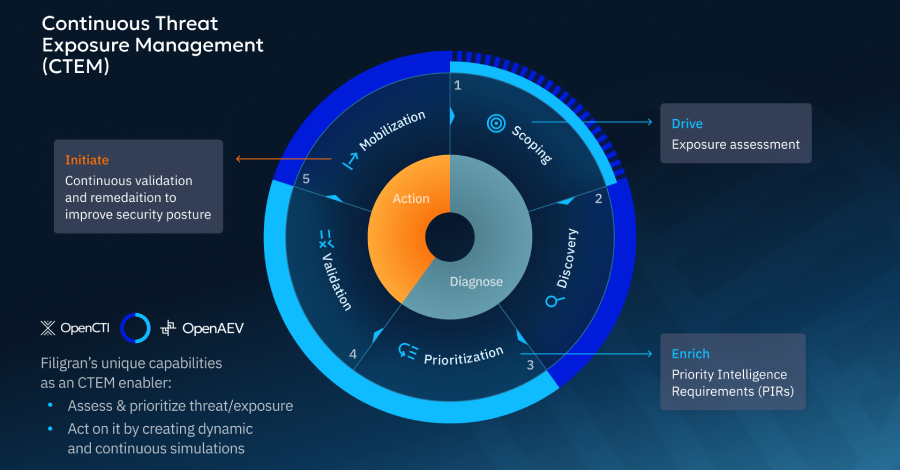

Gestión continua de la exposición a amenazas (CTEM) puede proporcionar un enfoque útil a los equipos de ciberseguridad en su camino hacia una gestión unificada de las amenazas/vulnerabilidades o la exposición.

Qué significa realmente CTEM

El CTEM, tal como lo define Gartner, hace hincapié en un ciclo «continuo» de identificación, priorización y remediación de las exposiciones explotables en toda la superficie de ataque, lo que mejora su postura general de seguridad como resultado. No se trata de un análisis único y de un resultado obtenido mediante una herramienta, sino de un modelo operativo que se basa en cinco pasos:

- Alcance — evalúe sus amenazas y vulnerabilidades e identifique lo que es más importante: los activos, los procesos y los adversarios.

- Descubrimiento — Mapea las exposiciones y las rutas de ataque en tu entorno para anticipar las acciones de un adversario.

- Priorización — Concéntrese en lo que los atacantes pueden aprovechar de manera realista y en lo que necesita solucionar.

- Validación — Pruebe las suposiciones con simulaciones de ataques seguras y controladas.

- Movilización — Impulsar la remediación y las mejoras de los procesos en función de la evidencia

¿Cuál es el beneficio real del CTEM?

CTEM cambia el enfoque hacia la gestión de la exposición basada en el riesgo, integrando muchos subprocesos y herramientas como la evaluación de vulnerabilidades, la gestión de vulnerabilidades, la gestión de superficies de ataque, las pruebas y la simulación. El CTEM unifica la evaluación y la validación de la exposición, con el objetivo final de que los equipos de seguridad puedan registrar e informar sobre el posible impacto en la reducción del riesgo cibernético. La tecnología o las herramientas nunca han sido un problema; de hecho, tenemos muchos problemas en el ámbito de la ciberseguridad. Al mismo tiempo, con más herramientas, hemos creado más compartimentos, y esto es exactamente lo que CTEM se propone desafiar: ¿podemos unificar nuestra visión sobre las amenazas, las vulnerabilidades y las superficies de ataque y tomar medidas contra una exposición verdaderamente explotable a fin de reducir el riesgo cibernético general?

El papel de la inteligencia de amenazas en el CTEM

Cada año se denuncian miles de vulnerabilidades (la cifra superaba las 40 000 en 2024), pero en realidad, menos del 10% se explota alguna vez. La inteligencia sobre amenazas puede ayudarlo de manera significativa a concentrarse en las que son importantes para su organización al conectar las vulnerabilidades con las tácticas, técnicas y procedimientos (TTP) de los adversarios observados en las campañas activas. La inteligencia sobre amenazas ya no es algo que se pueda tener, sino que es imprescindible. Puede ayudarlo a especificar los requisitos de inteligencia prioritarios (PIR): el contexto y el panorama de amenazas que más importan en su entorno. Esta información priorizada sobre amenazas le indica qué defectos se están utilizando como armas, contra qué objetivos y en qué condiciones, para que pueda centrarse en corregir los defectos que se pueden aprovechar en tu entorno , no lo que es teóricamente posible.

La pregunta que debe hacerle a su equipo de inteligencia sobre amenazas es: ¿está optimizando el valor de los datos sobre amenazas que está recopilando en la actualidad? Esta es su primera área de mejora/cambio.

Reducción de riesgos impulsada por la validación

La inteligencia de amenazas priorizada debe ir seguida de pruebas y validaciones para ver cómo sus controles de seguridad se comparan con los explotables y las rutas de ataque más probables, y cómo podrían afectar a su organización. Un factor importante a este respecto es que su programa de validación de la seguridad debe ir más allá de la tecnología; también debe incluir los procesos y las personas. Un EDR, un SIEM o un WAF perfectamente ajustados ofrecen una protección limitada si los flujos de trabajo relacionados con los incidentes no son claros, los manuales de estrategias están desactualizados o las rutas de escalamiento se interrumpen debido a la presión. Aquí es donde esperamos ver una convergencia entre la simulación de brechas y ataques, los ejercicios de sobremesa, las pruebas con lápiz automatizadas, etc., hacia la validación de la exposición adversa (AEV).

Evite las palabras de moda

El CTEM no es un producto; es un enfoque estratégico que utiliza métricas basadas en los resultados para la gestión de la exposición. Su implementación tampoco recae en un solo equipo o función de seguridad. Debe impulsarse desde arriba, rompiendo los silos y mejorando los flujos de trabajo de seguridad en todos los equipos. Empieza con la fase de «análisis» para decidir qué para incluirlo en su programa de gestión de la exposición y donde para centrarse primero:

- ¿Cuáles son nuestros principales riesgos empresariales en los que la ciberseguridad puede influir directamente?

- ¿Qué entornos (locales, en la nube, TI/OT, filiales...) y tipos de activos (joyas de la corona, terminales, sistemas de identidad, almacenes de datos...) están incluidos?

- ¿Tiene una visión precisa de este inventario?

- ¿Qué actores de amenazas y métodos de ataque son más relevantes para nuestra industria y tecnología?

- ¿Cómo incorporaremos la información sobre amenazas y los datos de incidentes existentes para refinar el alcance?

- ¿Cómo definiremos la «exposición crítica» (en función de la explotabilidad, el impacto empresarial, la sensibilidad de los datos, el radio de explosión, etc.)?

- ¿Podemos validar las herramientas, las personas, los procesos y las herramientas en la actualidad?

- ¿Cuál es nuestra capacidad inicial para solucionar los problemas dentro de este ámbito (personas, herramientas, SLA)?

Esta no es una lista exhaustiva, pero estas preguntas ayudan a definir un alcance de CTEM realista y alineado con el riesgo que pueda ejecutarse y medirse, en lugar de un esfuerzo demasiado amplio pero inmanejable.

En pocas palabras:

El CTEM funciona cuando responde a las preguntas que importan, con pruebas:

¿Qué nos puede hacer daño? ¿Cómo ocurriría? ¿Podemos detenerlo?

Para obtener más recursos sobre la gestión de la exposición, la inteligencia de amenazas y las prácticas de validación, visite Filigrán .

Post generado automáticamente, fuente oficial de la información: THEHACKERNEWS