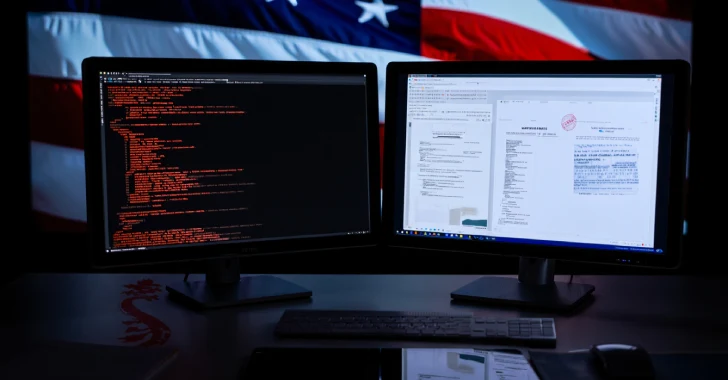

El Comité Selecto de la Cámara de Representantes sobre China emitió formalmente una advertencia sobre una serie «en curso» de campañas de ciberespionaje altamente selectivas vinculadas a la República Popular China (RPC) en medio de polémicas conversaciones comerciales entre Estados Unidos y China.

«Estas campañas buscan comprometer a las organizaciones y personas involucradas en la política comercial y la diplomacia entre Estados Unidos y China, incluidas las agencias gubernamentales estadounidenses, las organizaciones empresariales estadounidenses, los bufetes de abogados y centros de estudios de Washington y al menos un gobierno extranjero», dijo el comité dijo .

El comité señaló que presuntos actores de amenazas de China se hicieron pasar por el congresista del Partido Republicano John Robert Moolenaar en correos electrónicos de suplantación de identidad enviados a homólogos de confianza con el objetivo de engañarlos y engañarlos para que abrieran archivos y enlaces que les permitieran acceder sin autorización a sus sistemas e información confidencial sin su conocimiento.

El objetivo final de los ataques era robar datos valiosos mediante el uso indebido del software y los servicios en la nube para encubrir los rastros de su actividad, una táctica que suelen adoptar los piratas informáticos patrocinados por el estado para evitar ser detectados.

«Este es otro ejemplo de las ciberoperaciones ofensivas de China diseñadas para robar la estrategia estadounidense y aprovecharla contra el Congreso, la Administración y el pueblo estadounidense», dijo Moolenaar, quien también es presidente del Comité Selecto de la Cámara de Representantes sobre el Partido Comunista de China (PCCh). «No nos dejaremos intimidar y continuaremos trabajando para mantener a Estados Unidos a salvo».

La declaración se produce días después de un informe de The Wall Street Journal, que reveló el 7 de septiembre de 2025 que varios grupos comerciales, bufetes de abogados y agencias gubernamentales estadounidenses recibieron un mensaje de correo electrónico de Moolenaar solicitando su opinión sobre las sanciones propuestas contra China.

«Sus opiniones son esenciales», decía supuestamente el contenido del mensaje, junto con un archivo adjunto que contenía un borrador de la legislación que, una vez lanzada, utilizaba malware para recopilar datos confidenciales y obtener un acceso afianzado a las organizaciones objetivo.

Se cree que el ataque fue obra de APARTAMENTO 41 , un prolífico grupo de hackers conocida por atacar diversos sectores y geografías con fines de ciberespionaje.

«China se opone y combate firmemente todas las formas de ciberataques y ciberdelitos», dice la embajada china en Washington dijo Reuters en un comunicado. «También nos oponemos firmemente a difamar a otros sin pruebas sólidas».

«Al hacerse pasar por el representante Moolenaar (R-MI), un conocido crítico de Beijing, los atacantes crearon una urgencia y una legitimidad que alentaron las respuestas rápidas», dijo Yejin Jang, vicepresidente de asuntos gubernamentales de Abnormal AI, a The Hacker News.

«La comunicación política va más allá de los dispositivos o cuentas oficiales del gobierno. Los adversarios sofisticados comprenden esta realidad y la explotan activamente. Al hacerse pasar por funcionarios de confianza a través de canales personales o no oficiales, los atacantes eluden los controles de seguridad tradicionales y aumentan la autenticidad».

El comité también señaló que la campaña sigue a otra campaña de suplantación de identidad en enero de 2025 dirigida a su personal con correos electrónicos en los que se afirmaba falsamente que procedían del representante en Norteamérica de ZPMC, un fabricante de grúas de propiedad estatal china.

El ataque utilizó notificaciones falsas de intercambio de archivos en un intento de engañar a los destinatarios para que hicieran clic en un enlace diseñado para robar las credenciales de inicio de sesión de Microsoft 365. Los adversarios también aprovecharon las herramientas de los desarrolladores para crear rutas ocultas y filtrar los datos de forma encubierta directamente a los servidores que estaban bajo su control.

Vale la pena señalar que el comité, en septiembre de 2024, publicado un informe de investigación alegando que el dominio de ZPMC en el mercado de grúas portuarias de barco a costa (STS) podría «servir como un caballo de Troya» y ayudar al PCCh y a China a explotar y manipular el equipo y la tecnología marítimos estadounidenses a petición suya.

«Basándose en los objetivos, el momento y los métodos, y de acuerdo con las evaluaciones externas, el Comité cree que esta actividad es un ciberespionaje respaldado por el estado del PCCh destinado a influir en las deliberaciones políticas y las estrategias de negociación de los Estados Unidos para obtener una ventaja en materia de comercio y política exterior», afirma.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS