El actor de amenazas conocido como Jewelbug se ha centrado cada vez más en objetivos gubernamentales en Europa desde julio de 2025, a pesar de que continúa atacando a entidades ubicadas en el sudeste asiático y Sudamérica.

Check Point Research está rastreando el clúster con el nombre Dragón de tinta . La comunidad de ciberseguridad en general también hace referencia a él con los nombres CL-STA-0049 , Tierra Alux , y REF7707 . Se estima que el grupo de hackers alineado con China está activo al menos desde marzo de 2023.

«Las campañas del actor combinan una sólida ingeniería de software, estrategias operativas disciplinadas y la voluntad de reutilizar las herramientas nativas de la plataforma para incorporarlas a la telemetría empresarial normal», dijo la empresa de ciberseguridad dijo en un desglose técnico publicado el martes. «Esta combinación hace que sus intrusiones sean tanto efectivas como sigilosas».

Eli Smadja, director del grupo de I+D de productos de Check Point Software, dijo a The Hacker News que la actividad aún continúa y que la campaña «ha afectado a varias docenas de víctimas, incluidas entidades gubernamentales y organizaciones de telecomunicaciones, en Europa, Asia y África».

Los detalles del grupo de amenazas surgieron por primera vez en febrero de 2025, cuando la Unidad 42 de Elastic Security Labs y Palo Alto Networks detallada es el uso de una puerta trasera llamada FINALDRAFT (también conocida como Squidoor) que es capaz de infectar los sistemas Windows y Linux. En los últimos meses, también se ha atribuido a Ink Dragon una intrusión de cinco meses dirigida contra un proveedor de servicios de TI ruso.

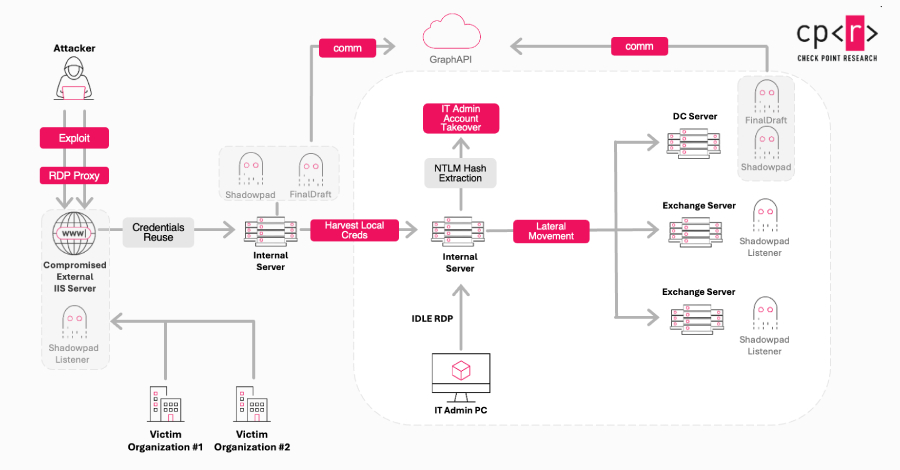

Las cadenas de ataque montadas por el adversario han aprovechado los servicios vulnerables de las aplicaciones web expuestas a Internet para lanzar webshells, que luego se utilizan para entregar cargas útiles adicionales, como las balizas VARGEIT y Cobalt Strike, a fin de facilitar el mando y el control (C2), el descubrimiento, el movimiento lateral, la evasión de la defensa y la exfiltración de datos.

Otra puerta trasera notable en el arsenal de malware del actor de amenazas es NANOMANDO , que usa la API de Google Drive para cargar y descargar archivos entre el servidor C2 y el punto final comprometido. Check Point dijo que no encontró el malware en las intrusiones e investigaciones que observó.

«Es posible que el actor despliegue de forma selectiva herramientas de un conjunto de herramientas más amplio, según el entorno de la víctima, las necesidades operativas y el deseo de integrarse en el tráfico legítimo», dijo Smadja.

Ink Dragon también se ha basado en lo predecible o mal gestionado. Valores clave de máquina de ASP.NET para llevar a cabo ataques de deserialización de ViewState contra servidores vulnerables de IIS y SharePoint y, a continuación, instalar un módulo de escucha de IIS de ShadowPad personalizado para convertir estos servidores comprometidos en parte de su infraestructura C2 y permitirles utilizar como proxy los comandos y el tráfico, lo que mejora la resiliencia en el proceso.

«Este diseño permite a los atacantes dirigir el tráfico no solo a las profundidades de la red de una sola organización, sino también a través de diferentes redes de víctimas», afirma Check Point. «Como resultado, un compromiso puede convertirse silenciosamente en otro salto en una infraestructura global de varios niveles que sirva de apoyo a las campañas en curso en otros lugares, combinando el control operativo con la reutilización estratégica de los activos que ya han sido violados».

El módulo de escucha también está equipado para ejecutar diferentes comandos en la máquina IIS, lo que proporciona a los atacantes un mayor control sobre el sistema para realizar tareas de reconocimiento y organizar cargas útiles.

Además de explotar las claves de máquina divulgadas públicamente para lograr la deserialización de ASP.NET ViewState, se ha descubierto que el actor de la amenaza utiliza armas Deficiencias de ToolShell SharePoint para colocar web shells en servidores comprometidos. A continuación se enumeran otros pasos realizados por Ink Dragon:

- Use la clave de máquina de IIS para obtener una credencial administrativa local y aprovecharla para moverse lateralmente a través de un túnel RDP

- Cree tareas programadas e instale servicios para establecer la persistencia

- Deseche los volcados de LSASS y extraiga las subsecciones del registro para lograr la escalada de privilegios

- Modifique las reglas del firewall del host para permitir el tráfico saliente y transformar los hosts infectados en una red de retransmisión de ShadowPad

«En al menos un caso, el actor localizó una sesión RDP inactiva que pertenecía a un administrador de dominio que se había autenticado mediante la autenticación a nivel de red (CredSSP) mediante el respaldo de NTLMv2. Como la sesión permaneció desconectada pero no cerrada, es muy probable que LSASS haya conservado en la memoria el identificador de inicio de sesión y el verificador NTLM asociados», afirma Check Point.

«Ink Dragon obtuvo acceso al host a nivel de sistema, extrajo el token (y posiblemente el material clave de NTLM) y lo reutilizó para realizar operaciones SMB autenticadas. Gracias a estas acciones, pudieron escribir en los recursos compartidos administrativos y filtrar las subdivisiones de NTDS.dit y del registro, lo que supuso el punto en el que lograron escalar y controlar los privilegios en todo el dominio».

Se ha descubierto que las intrusiones se basan en una serie de componentes en lugar de una única puerta trasera o un marco monolítico para establecer la persistencia a largo plazo. Estos incluyen -

- ShadowPad Loader, que se usa para descifrar y ejecutar ShadowPad módulo central en memoria

- CDBLoader, que usos Depurador de consola de Microsoft (» cdb.exe «) para ejecutar shellcode y cargar cargas cifradas

- LalsDumper, que extrae un volcado LSASS

- 032Loader, que se utiliza para descifrar y ejecutar cargas

- FINALDRAFT, una versión actualizada de la conocida herramienta de administración remota que hace un uso indebido de Outlook y de la API Graph de Microsoft para C2

«El clúster ha introducido una nueva variante del malware FINALDRAFT con un sigilo mejorado y un mayor rendimiento de exfiltración, junto con técnicas de evasión avanzadas que permiten el movimiento lateral sigiloso y el despliegue de malware en varias etapas en las redes comprometidas», afirma Check Point.

«FINALDRAFT implementa un marco de comando modular en el que los operadores envían los documentos de comando codificados al buzón de correo de la víctima y el implante los extrae, descifra y ejecuta».

La empresa de ciberseguridad también señaló que detectó pruebas de un segundo actor de amenazas conocido como REF:3927 (también conocido como RudePanda) en «varios» de los mismos entornos de víctimas violados por Ink Dragon. Dicho esto, no hay indicios de que los dos grupos estén vinculados operacionalmente. Se cree que ambos conjuntos de intrusión utilizaron los mismos métodos de acceso iniciales para obtener puntos de apoyo.

«Ink Dragon presenta un modelo de amenazas en el que ya no existe el límite entre el 'host comprometido' y la 'infraestructura de comando'», concluyó Check Point. «Cada punto de apoyo se convierte en un nodo de una red más grande controlada por el operador, una red viva que se fortalece con cada nueva víctima».

«Por lo tanto, los defensores deben ver las intrusiones no solo como brechas locales, sino también como posibles enlaces en un ecosistema externo gestionado por los atacantes, en el que cerrar un solo nodo es insuficiente a menos que se identifique y desmantele toda la cadena de transmisión. La arquitectura centrada en los relés de Ink Dragon es uno de los usos más avanzados de ShadowPad observados hasta la fecha. Un modelo para un acceso multiorganizacional a largo plazo basado en las propias víctimas».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS