El actor de amenazas vinculado a Operación ForumTroll se ha atribuido a una nueva serie de ataques de suplantación de identidad dirigidos a personas en Rusia, según Kaspersky.

El proveedor ruso de ciberseguridad dijo que detectó la nueva actividad en octubre de 2025. Actualmente se desconocen los orígenes del actor de amenazas.

«Si bien los ciberataques de primavera se centraron en las organizaciones, la campaña de otoño se centró en personas específicas: académicos del campo de las ciencias políticas, las relaciones internacionales y la economía mundial que trabajan en las principales universidades e instituciones de investigación rusas», dijo el investigador de seguridad Georgy Kucherin dijo .

Operación ForumTroll se refiere a una serie de sofisticados ataques de suplantación de identidad que aprovechan una vulnerabilidad de Google Chrome que entonces era de día cero (CVE-2025-2783) para ofrecer la puerta trasera de LeetAgent y un implante de software espía conocido como Dante.

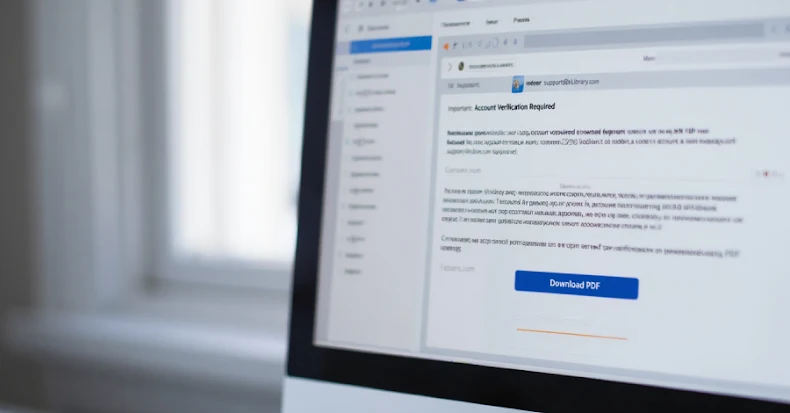

La última ola de ataques también comienza con correos electrónicos que decían provenir de eLibrary, una biblioteca electrónica científica rusa, con los mensajes enviados desde la dirección «support @e -library [.] wiki». El dominio se registró en marzo de 2025, seis meses antes del inicio de la campaña, lo que sugiere que los preparativos para el ataque habían estado en marcha durante algún tiempo.

Kaspersky dijo que envejecimiento del dominio estratégico se hizo para evitar generar las señales de alerta que normalmente se asocian con el envío de correos electrónicos desde un dominio recién registrado. Además, los atacantes también alojaron una copia de la página de inicio legítima de la biblioteca electrónica («elibrary [.] ru») en el dominio falso para mantener el engaño.

Los correos electrónicos indican a los posibles objetivos que hagan clic en un enlace incrustado que apunta al sitio malicioso para descargar un informe de plagio. Si una víctima sigue adelante, se <LastName><FirstName><Patronymic>descarga en su máquina un archivo ZIP con el patrón de nombre "_ _ .zip».

Además, estos enlaces están diseñados para usarse una sola vez, lo que significa que cualquier intento posterior de navegar hasta la URL hace que aparezca un mensaje en ruso que dice: «La descarga ha fallado, inténtelo de nuevo más tarde». En el caso de que la descarga se intente desde una plataforma que no sea Windows, se le pedirá al usuario que «vuelva a intentarlo más tarde en un ordenador Windows».

«Los atacantes también personalizaron cuidadosamente los correos electrónicos de suplantación de identidad para sus objetivos, profesionales específicos en el campo», dijo la empresa. «El archivo descargado lleva el apellido, el nombre y el patronímico de la víctima».

El archivo contiene un acceso directo de Windows (LNK) con el mismo nombre que, cuando se ejecuta, ejecuta un script de PowerShell para descargar e iniciar una carga útil basada en PowerShell desde un servidor remoto. A continuación, la carga se pone en contacto con una URL para buscar una DLL de fase final y conservarla mediante el secuestro de COM. También descarga y muestra a la víctima un PDF con forma de señuelo.

La carga útil final es un marco de trabajo en equipo rojo y de comando y control (C2) conocido como Tuoni , lo que permite a los actores de la amenaza obtener acceso remoto al dispositivo Windows de la víctima.

«ForumTroll ha estado atacando a organizaciones e individuos en Rusia y Bielorrusia desde al menos 2022", dijo Kaspersky. «Dado este largo plazo, es probable que este grupo APT siga atacando a entidades e individuos de interés en estos dos países».

La divulgación se produce como Positive Technologies detallada las actividades de dos grupos de amenazas, Cangrejos silenciosos — un presunto grupo de hackers chinos también rastreados como UTA0178 y UNC5221 — y Thor , que parece estar implicado en ataques de ransomware desde mayo de 2025.

Se ha descubierto que estos conjuntos de intrusión aprovechan las fallas de seguridad en Microsoft SharePoint ( CVE-2025-53770 ), Ivanti Endpoint Manager Mobile ( CVE-2025-4427 y CVE-2025-4428 ), Ivanti Connect Secure ( CVE-2024-21887 ) e Ivanti Sentry ( CVE-2023-38035 ).

Los ataques realizados por QuietCrabs aprovechan el acceso inicial para implementar un shell web ASPX y usarlo para entregar un cargador JSP capaz de descargar y ejecutar Cargador Krusty , que luego deja caer el Astilla implante.

«Thor es un grupo de amenazas que se observó por primera vez en los ataques contra empresas rusas en 2025", dijeron los investigadores Alexander Badayev, Klimentiy Galkin y Vladislav Lunin. «Como última carga útil, los atacantes utilizan los ransomware LockBit y Babuk, así como Tactical RMM y MeshaGent para mantener la persistencia».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS