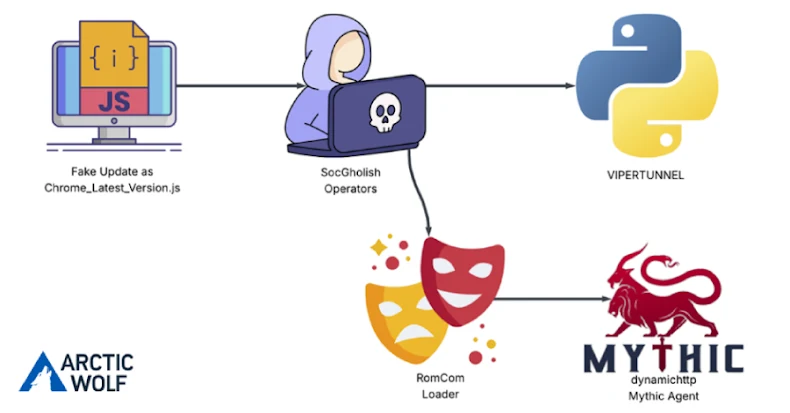

Los responsables de una familia de malware conocida como RomCom atacaron a una empresa de ingeniería civil con sede en EE. UU. a través de un cargador de JavaScript denominado SocgHolish para entregar el Mythic Agent.

«Es la primera vez que se observa que SocGholish distribuye una carga útil de RomCom», dijo Jacob Faires, investigador de Arctic Wolf Labs. dijo en un informe del martes.

La actividad se ha atribuido con una confianza media a alta a Unidad 29155 de la Dirección General del Estado Mayor de las Fuerzas Armadas de la Federación de Rusia, también conocida como GRU. Según la empresa de ciberseguridad, la entidad objetivo había trabajado para una ciudad con estrechos vínculos con Ucrania en el pasado.

Tan holístico (también conocido como FakeUpdates), vinculado a un operador con motivaciones financieras rastreado como TA569 (también conocido como Gold Prelude, Mustard Tempest, Purple Vallhund y UNC1543), actúa como intermediario de acceso inicial, lo que permite a otros actores de amenazas lanzar una amplia gama de cargas útiles. Algunos de sus clientes más conocidos son Evil Corp, LockBit, Dridex y Raspberry Robin.

Las cadenas de ataque suelen consistir en publicar alertas falsas de actualización de navegadores para Google Chrome o Mozilla Firefox en sitios web legítimos pero comprometidos para engañar a los usuarios desprevenidos para que descarguen JavaScript malintencionado, responsable de instalar un cargador, que luego recupera más malware.

En su mayor parte, los ataques se centran en sitios web que no están bien protegidos y aprovechan las vulnerabilidades de seguridad conocidas de los complementos para inyectar código JavaScript diseñado para mostrar la ventana emergente y activar la cadena de infección.

RomCom (también conocido como Nebulous Mantis, Storm-0978, Tropical Scorpius, UNC2596 o Void Rabisu), por otro lado, es el nombre asignado a un Actor de amenazas alineado con Rusia que se sabe que ha incursionado en operaciones de cibercrimen y espionaje desde al menos 2022.

El autor de la amenaza aprovecha varios métodos, incluidos el spear-phishing y los exploits de día cero, para violar las redes objetivo y colocar el troyano de acceso remoto (RAT) del mismo nombre en las máquinas de las víctimas. Ataques montado por el grupo de hackers han seleccionado a entidades de Ucrania, así como a organizaciones de defensa relacionadas con la OTAN.

En el ataque analizado por Arctic Wolf, la carga útil de actualización falsa permite a los actores de la amenaza ejecutar comandos en la máquina comprometida mediante un shell inverso establecido en un servidor de comando y control (C2). Esto incluye realizar un reconocimiento y lanzar una puerta trasera personalizada en Python con el nombre en código VIPERTUNNEL.

También se entrega un Cargador de DLL vinculado a ROMCOM que lanza Mythic Agent, un componente crucial del marco de trabajo en equipo multiplataforma, posterior a la explotación y en red que se comunica con el servidor correspondiente para permitir la ejecución de comandos, las operaciones con archivos y otros.

Si bien el ataque finalmente no tuvo éxito y se bloqueó antes de que pudiera avanzar, los acontecimientos muestran el continuo interés del actor de amenazas de RomCom por atacar a Ucrania o a las entidades que brindan asistencia al país, sin importar cuán débil sea la conexión.

«El tiempo transcurrido desde la infección a través de [la actualización falsa] hasta la entrega del cargador de RomCom fue de menos de 30 minutos», dijo Jacob Faires. «La entrega no se realiza hasta que se haya verificado que el dominio de Active Directory del objetivo coincide con un valor conocido proporcionado por el autor de la amenaza».

«La naturaleza generalizada de los ataques de SocGholish y la velocidad relativa a la que el ataque avanza desde el acceso inicial hasta la infección lo convierten en una potente amenaza para las organizaciones de todo el mundo».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS