Los investigadores de ciberseguridad llaman la atención sobre una nueva campaña que aprovecha una combinación de Haga clic en Fijar engaña y falsifica sitios web para adultos con el fin de engañar a los usuarios para que ejecuten comandos maliciosos con el pretexto de una actualización de seguridad «crítica» de Windows.

«La campaña utiliza sitios web falsos para adultos (clones de XHamster y PornHub) como mecanismo de suplantación de identidad, que probablemente se distribuya mediante publicidad maliciosa», dijo Acronis dijo en un nuevo informe compartido con The Hacker News. «El tema para adultos y la posible conexión con sitios web sospechosos aumentan la presión psicológica de la víctima para que acepte la instalación repentina de una 'actualización de seguridad'».

Ataques al estilo Clickfix han aumentado durante el último año y, por lo general, engañan a los usuarios para que ejecuten comandos maliciosos en sus propias máquinas solicitando soluciones técnicas o realizando comprobaciones de verificación del CAPTCHA. Según dato de Microsoft, ClickFix se ha convertido en el método de acceso inicial más común y representa el 47% de los ataques.

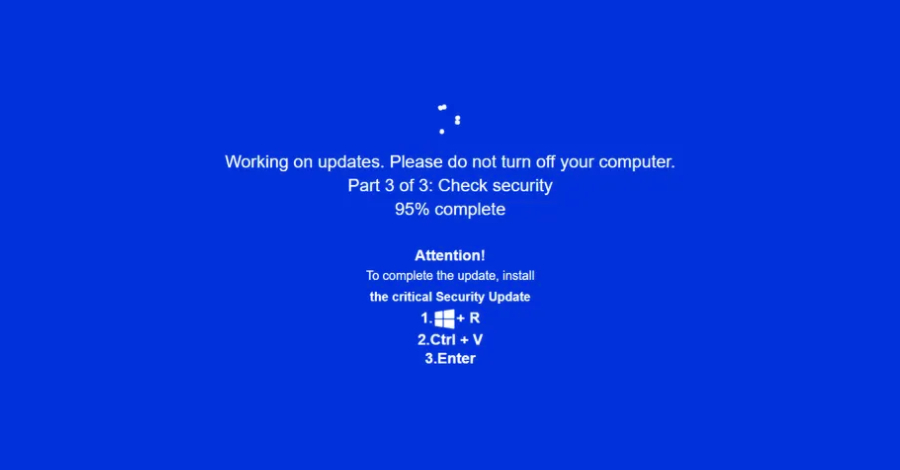

La última campaña muestra pantallas falsas de actualización de Windows muy convincentes en un intento de hacer que la víctima ejecute código malicioso, lo que indica que los atacantes se están alejando de los tradicionales señuelos robóticos. La actividad ha recibido un nombre en clave Jack Fix de la empresa de ciberseguridad con sede en Singapur.

Quizás el aspecto más preocupante del ataque es que la falsa alerta de actualización de Windows secuestra toda la pantalla e indica a la víctima que abra el cuadro de diálogo Ejecutar de Windows, pulse Ctrl + V y pulse Entrar, lo que desencadena la secuencia de infección.

Se estima que el punto de partida del ataque es un sitio falso para adultos al que se redirige a los usuarios desprevenidos mediante publicidad maliciosa u otros métodos de ingeniería social, solo para, de repente, proporcionarles una «actualización de seguridad urgente». Se ha descubierto que algunas versiones de los sitios incluyen comentarios de desarrolladores en ruso, lo que sugiere la posibilidad de que se trate de un actor de amenazas de habla rusa.

«La pantalla de Windows Update se crea completamente con código HTML y JavaScript, y aparece tan pronto como la víctima interactúa con cualquier elemento del sitio de suplantación de identidad», afirma el investigador de seguridad Eliad Kimhy. «La página intenta mostrarse en pantalla completa mediante código JavaScript y, al mismo tiempo, crear una ventana de Windows Update bastante convincente, compuesta por un fondo azul y un texto blanco, que recuerda a la infame pantalla azul de la muerte de Windows».

Lo destacable del ataque es que se basa en gran medida en la ofuscación para ocultar el código relacionado con Clickfix, además de impedir que los usuarios escapen de la alerta de pantalla completa al deshabilitar los botones Escape y F11, junto con las teclas F5 y F12. Sin embargo, debido a una lógica defectuosa, los usuarios pueden seguir pulsando los botones Escape y F11 para salir de la pantalla completa.

El comando inicial que se ejecuta es una carga útil de MSHTA que se lanza con el binario mshta.exe legítimo, que, a su vez, contiene JavaScript diseñado para ejecutar un comando de PowerShell a fin de recuperar otro script de PowerShell de un servidor remoto. Estos dominios están diseñados de manera que, al navegar directamente a estas direcciones, el usuario se redirige a un sitio benigno, como Google o Steam.

«Solo cuando se accede al sitio mediante un comando de PowerShell irm o iwr, este responde con el código correcto», explica Acronis. «Esto crea una capa adicional de prevención de la ofuscación y el análisis».

El script de PowerShell descargado también incluye varios mecanismos de ofuscación y antianálisis, uno de los cuales es el uso de código basura para complicar los esfuerzos de análisis. También intenta aumentar los privilegios y crear exclusiones del antivirus Microsoft Defender para las direcciones y rutas de comando y control (C2) en las que se almacenan las cargas útiles.

Para lograr la escalada de privilegios, el malware utiliza el Cmdlet Start-Process junto con el parámetro «-Verb RunAs» para iniciar PowerShell con derechos administrativos y solicitar permiso de forma continua hasta que la víctima lo conceda. Una vez realizado correctamente este paso, el script está diseñado para eliminar cargas útiles adicionales, como simples troyanos de acceso remoto (RAT) programados para contactar con un servidor C2, presumiblemente para lanzar más malware.

También se ha observado que el script de PowerShell sirve para hasta ocho cargas útiles diferentes, y Acronis lo describe como el «ejemplo más atroz de rociar y rezar». Entre ellos se encuentran Rhadamanthys Stealer, Vidar Stealer 2.0, RedLine Stealer y Amadey, así como otros cargadores y RAT no especificados.

«Si solo una de estas cargas útiles logra ejecutarse correctamente, las víctimas corren el riesgo de perder contraseñas, carteras criptográficas y más», dijo Kimhy. «En el caso de algunos de estos cargadores, el atacante puede optar por incorporar otras cargas útiles al ataque, y el ataque puede intensificarse rápidamente».

La revelación llega como Huntress detallada una cadena de ejecución de malware en varias etapas que se origina a partir de un señuelo de ClickFix que se hace pasar por una actualización de Windows e implementa malware robador, como Lumma y Rhadamanthys, ocultando las etapas finales dentro de una imagen, una técnica conocida como esteganografía.

Al igual que en el caso de la campaña antes mencionada, el comando ClickFix copiado en el portapapeles y pegado en el cuadro de diálogo Ejecutar utiliza mshta.exe para ejecutar una carga útil de JavaScript que es capaz de ejecutar un script de PowerShell alojado de forma remota directamente en la memoria.

El código de PowerShell se usa para descifrar y lanzar una carga útil de ensamblado de.NET, un cargador denominado Stego Loader que sirve como conducto para la ejecución de Donut -código de shell empaquetado oculto dentro de un archivo PNG incrustado y cifrado. A continuación, el código de shell extraído se inyecta en un proceso de destino para, en última instancia, implementar Lumma o Rhadamanthys.

Curiosamente, Acronis también ha marcado uno de los dominios listados por Huntress como utilizados para obtener el script de PowerShell («securitysettings [.] live»), lo que sugiere que estos dos clústeres de actividades pueden estar relacionados.

«El actor de la amenaza cambia con frecuencia la URI (/tick.odd, /gpsc.dat, /ercx.dat, etc.) utilizada para alojar la primera fase mshta.exe», afirman los investigadores de seguridad Ben Folland y Anna Pham en el informe.

«Además, el autor de la amenaza dejó de alojar la segunda fase en el dominio securitysettings [.] live y pasó a alojarla en xoiiasdpsdoasdpojas [.] com, aunque ambas apuntan a la misma dirección IP 141.98.80 [.] 175, que también se utilizó para entregar la primera fase [es decir, el código JavaScript ejecutado por mshta.exe]».

ClickFix ha tenido un enorme éxito, ya que se basa en un método simple pero eficaz, que consiste en incitar al usuario a infectar su propia máquina y eludir los controles de seguridad. Las organizaciones pueden defenderse de este tipo de ataques formando a los empleados para que puedan detectar mejor la amenaza y desactivando el Run Box de Windows mediante cambios en el registro o Política de grupo .

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS