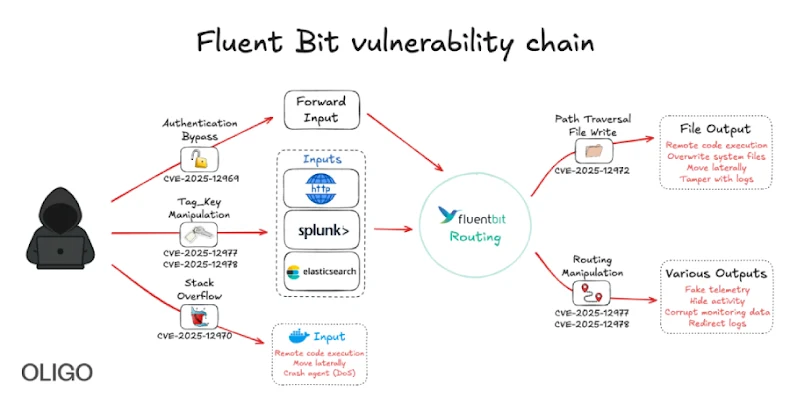

Los investigadores de ciberseguridad han descubierto cinco vulnerabilidades en Bit fluido , un agente de telemetría ligero y de código abierto, que podría encadenarse para comprometer y apoderarse de las infraestructuras de nube.

Los defectos de seguridad «permiten a los atacantes eludir la autenticación, cruzar rutas, ejecutar código de forma remota, provocar condiciones de denegación de servicio y manipular las etiquetas», afirma Oligo Security en un informe compartido con The Hacker News.

La explotación exitosa de las fallas podría permitir a los atacantes interrumpir los servicios en la nube, manipular los datos y profundizar en la infraestructura de nube y Kubernetes. La lista de vulnerabilidades identificadas es la siguiente:

- CVE-2025-12972 - Una vulnerabilidad que atraviesa caminos derivada del uso de productos no desinfectados valores de etiqueta para generar nombres de archivos de salida, lo que permite escribir o sobrescribir archivos arbitrarios en el disco, lo que permite la manipulación de registros y la ejecución remota de código.

- CVE-2025-12970 - Una vulnerabilidad de desbordamiento del búfer de pila en el complemento de entrada de Docker Metrics (in_docker) que podría permitir a los atacantes activar la ejecución de código o bloquear el agente al crear contenedores con nombres excesivamente largos.

- CVE-2025-12978 - Una vulnerabilidad en la lógica de coincidencia de etiquetas permite a los atacantes falsificar las etiquetas de confianza (que se asignan a todos los eventos ingeridos por Fluent Bit) adivinando solo el primer carácter de una Tag_Key, lo que permite al atacante redirigir los registros, eludir los filtros e insertar registros maliciosos o engañosos en las etiquetas de confianza.

- CVE-2025-12977 - Una validación incorrecta de las entradas de etiquetas derivadas de campos controlados por el usuario, lo que permite a un atacante inyectar líneas nuevas, secuencias transversales y caracteres de control que pueden dañar los registros posteriores.

- CVE-2025-12969 - Falta la autenticación de security.users en complemento in_forward que se usa para recibir registros de otras instancias de Fluent Bit mediante el Protocolo de reenvío , lo que permite a los atacantes enviar registros, inyectar telemetría falsa e inundar los registros de un producto de seguridad con eventos falsos.

«La cantidad de control que ofrece esta clase de vulnerabilidades podría permitir a un atacante penetrar más profundamente en un entorno de nube para ejecutar código malicioso a través de Fluent Bit y, al mismo tiempo, dictar qué eventos se graban, borrar o reescribir las entradas incriminatorias para ocultar sus huellas tras un ataque, inyectar telemetría falsa e inyectar eventos falsos plausibles para engañar a los socorristas», afirman los investigadores.

El Centro de Coordinación del CERT (CERT/CC), en un asesoramiento independiente, dijo muchas de estas vulnerabilidades requieren que un atacante tenga acceso de red a una instancia de Fluent Bit, además de que podrían usarse para eludir la autenticación, ejecutar código de forma remota, interrumpir el servicio y manipular etiquetas.

Tras una divulgación responsable, los problemas se han abordado en versiones 4.1.1 y 4.0.12 publicado el mes pasado. Amazon Web Services (AWS), que también se dedicó a la divulgación coordinada, ha instado a los clientes que utilizan Fluentbit a que se actualicen a la última versión para obtener una protección óptima.

Dada la popularidad de Fluent Bit en los entornos empresariales, las deficiencias tienen el potencial de impedir el acceso a los servicios en la nube, permitir la manipulación de datos y tomar el control del propio servicio de registro.

Otras acciones recomendadas incluyen evitar el uso de etiquetas dinámicas para el enrutamiento, bloquear las rutas y los destinos de salida para evitar la expansión o el recorrido de las rutas basadas en etiquetas, montar /fluent-bit/etc/ y los archivos de configuración como de solo lectura para bloquear la manipulación del tiempo de ejecución y ejecutar el servicio como usuarios no root.

El desarrollo se produce más de un año después de que Tenable detallara una falla en el servidor HTTP integrado de Fluent Bit ( CVE-2024-4323 también conocido como Linguistic Lumberjack) que podría explotarse para lograr la denegación de servicio (DoS), la divulgación de información o la ejecución remota de código.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS