Varios proveedores de seguridad están dando la voz de alarma sobre una segunda ola de ataques dirigidos al registro de npm de una manera que recuerda a la Ataque Shai-Hulud .

La nueva campaña sobre la cadena de suministro, denominada Sha1-Hulud , ha comprometido cientos de paquetes npm, según informes de Aikido , HelixGuard , Seguridad Koi , Enchufe , y Mago . Los paquetes npm troyanizados se cargaron a npm entre el 21 y el 23 de noviembre de 2025.

«La campaña presenta una nueva variante que ejecuta código malicioso durante la fase de preinstalación, lo que aumenta significativamente la exposición potencial en los entornos de construcción y ejecución», afirman los investigadores de Wiz Hila Ramati, Merav Bar, Gal Benmocha y Gili Tikochinski.

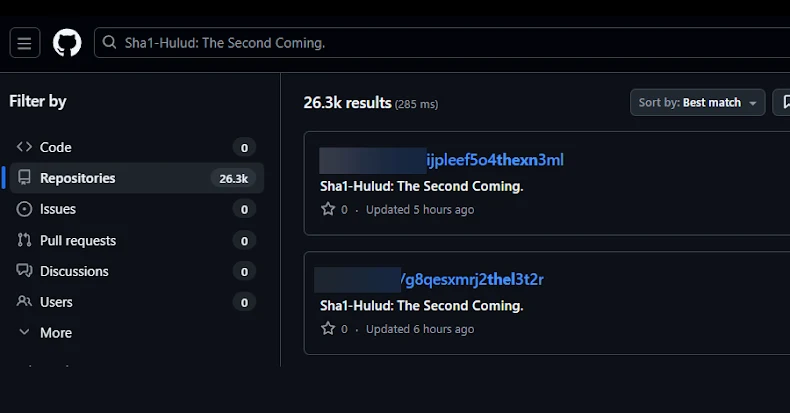

Al igual que el ataque de Shai-Hulud que salió a la luz en septiembre de 2025, la última actividad también publica secretos robados en GitHub, esta vez con la descripción del repositorio: «Sha1-Hulud: The Second Coming».

La ola anterior se caracterizó por comprometer paquetes legítimos para enviar código malicioso diseñado para buscar secretos en las máquinas de los desarrolladores mediante el escáner de credenciales de TruffleHog y transmitirlos a un servidor externo bajo el control del atacante.

Las variantes infectadas también tenían la capacidad de propagarse de forma autorreplicante al volver a publicarse en otros paquetes npm propiedad del mantenedor comprometido.

En la última serie de ataques, se descubrió que los atacantes añadían un script de preinstalación (» setup_bun.js «) en el archivo package.json, que está configurado para instalar o localizar sigilosamente el tiempo de ejecución de Bun y ejecutar un script malintencionado incluido (» bun_environment.js «).

La carga maliciosa lleva a cabo la siguiente secuencia de acciones a través de dos flujos de trabajo diferentes:

- Registra la máquina infectada como un ejecutor autohospedado llamado «SHA1HULUD» y agrega un flujo de trabajo denominado .github/workflows/discussion.yaml que contiene una vulnerabilidad de inyección y se ejecuta específicamente en ejecutores autohospedados, lo que permite al atacante ejecutar comandos arbitrarios en las máquinas infectadas abriendo discusiones en el repositorio de GitHub

- Exfiltra los secretos definidos en la sección de secretos de GitHub y los carga como un artefacto, después de lo cual se descarga y, a continuación, elimina el flujo de trabajo para ocultar la actividad.

«Tras la ejecución, el malware descarga y ejecuta TruffleHog para escanear la máquina local y robar información confidencial como los tokens NPM, las credenciales de AWS/GCP/Azure y las variables de entorno», señala Helixuard.

Wiz dijo que detectó más de 25 000 repositorios afectados en unos 350 usuarios únicos, y que se agregaron 1000 repositorios nuevos de forma constante cada 30 minutos en las últimas dos horas.

«Esta campaña continúa con la tendencia de comprometer la cadena de suministro de NPM haciendo referencia a la denominación y el oficio de Shai-Hulud, aunque puede involucrar a diferentes actores», dijo Wiz. «La amenaza aprovecha las cuentas de los mantenedores comprometidos para publicar versiones troyanas de paquetes npm legítimos que ejecutan códigos de robo y exfiltración de credenciales durante la instalación».

Koi Security calificó la segunda ola como mucho más agresiva y agregó que el malware intenta destruir todo el directorio principal de la víctima si no logra autenticarse o establecer la persistencia. Esto incluye todos los archivos grabables que pertenezcan al usuario actual en su carpeta de inicio. Sin embargo, esta funcionalidad similar a la de un limpiaparabrisas solo se activa cuando se cumplen las siguientes condiciones:

- No se puede autenticar en GitHub

- No puede crear un repositorio de GitHub

- No puede obtener un token de GitHub

- No puede encontrar un token npm

«En otras palabras, si Sha1-Hulud no puede robar credenciales, obtener fichas o proteger ningún canal de exfiltración, se produce una destrucción catastrófica de datos por defecto», afirman los investigadores de seguridad Yuval Ronen e Idan Dardikman. «Esto marca una escalada significativa con respecto a la primera ola, ya que la táctica del actor ha pasado del mero robo de datos al sabotaje punitivo».

Para mitigar el riesgo que representa la amenaza, se insta a las organizaciones a analizar todos los puntos finales para detectar la presencia de paquetes afectados, eliminar las versiones comprometidas con efecto inmediato, rotar todas las credenciales y auditar los repositorios para detectar mecanismos de persistencia revisando .github/workflows/ en busca de archivos sospechosos como shai-hulud-workflow.yml o sucursales inesperadas.

(Esta es una historia en desarrollo y se actualizará a medida que surjan nuevos detalles).

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS