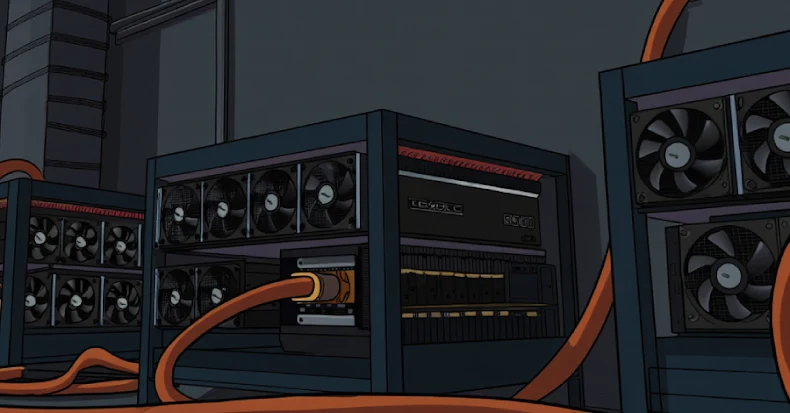

Oligo Security tiene prevenido de ataques continuos que aprovechan una falla de seguridad de hace dos años en el marco de inteligencia artificial (IA) de código abierto Ray para convertir los clústeres infectados con GPU de NVIDIA en una red de bots de minería de criptomonedas que se autorreplica.

La actividad, cuyo nombre en código es ShadowRay 2.0 , es una evolución de un ola anterior que se observó entre septiembre de 2023 y marzo de 2024. El ataque, en esencia, se aprovecha de un error crítico de autenticación faltante (CVE-2023-48022, puntuación CVSS: 9,8) para tomar el control de las instancias vulnerables y secuestrar su capacidad informática para la minería ilícita de criptomonedas mediante XMRig.

La vulnerabilidad no se ha corregido debido a un» decisión de diseño de larga data «eso es coherente con las mejores prácticas de desarrollo de Ray, que requieren que se ejecute en una red aislada y que actúe según un código confiable.

La campaña consiste en enviar trabajos malintencionados, con comandos que van desde el simple reconocimiento hasta complejas cargas útiles de Bash y Python de varias etapas, hasta una API de envío de trabajos de Ray («/api/jobs/») no autenticada en los paneles expuestos. A continuación, los clústeres de Ray comprometidos se utilizan en ataques con spray y spray para distribuir la carga útil entre otros paneles de Ray, lo que crea un gusano que, básicamente, puede propagarse de una víctima a otra.

Se ha descubierto que los ataques aprovechan GitLab y GitHub para distribuir el malware, utilizando nombres como «ironern440-group» y «thisisforwork440-ops» para crear repositorios y almacenar las cargas maliciosas. Ya no se puede acceder a ambas cuentas. Sin embargo, los ciberdelincuentes han respondido a las iniciativas de eliminación creando una nueva cuenta de GitHub, lo que demuestra su tenacidad y capacidad para reanudar rápidamente las operaciones.

Las cargas útiles, a su vez, aprovechan las capacidades de orquestación de la plataforma para girar lateralmente hacia los nodos que no están conectados a Internet, propagar el malware, crear capas inversas para la infraestructura controlada por los atacantes para el control remoto y establecer la persistencia mediante la ejecución de un cron job cada 15 minutos que extrae la última versión del malware de GitLab para volver a infectar los servidores.

Los actores de amenazas «han convertido las funciones legítimas de orquestación de Ray en herramientas para una operación de criptojacking autopropagante a nivel mundial, que se extiende de forma autónoma entre los clústeres de Ray expuestos», afirman los investigadores Avi Lumelsky y Gal Elbaz.

Es probable que la campaña haya utilizado modelos lingüísticos grandes (LLM) para crear las cargas útiles de GitLab. Esta evaluación se basa en la «estructura, los comentarios y los patrones de gestión de errores» del malware.

La cadena de infección implica una comprobación explícita para determinar si la víctima se encuentra en China y, de ser así, envía una versión del malware específica de la región. También está diseñado para eliminar la competencia mediante el análisis de los procesos en ejecución en busca de otros mineros de criptomonedas y su eliminación, una táctica muy utilizada por los grupos de criptojacking para maximizar los beneficios de la minería que obtienen los servidores.

Otro aspecto notable de los ataques es el uso de diversas tácticas para pasar desapercibidos, como disfrazar los procesos maliciosos como servicios legítimos de trabajo del kernel de Linux y limitar el uso de la CPU a alrededor del 60%. Se cree que la campaña puede haber estado activa desde septiembre de 2024.

Mientras Ray esté quería decir para implementarlos en un «entorno de red controlado», los hallazgos muestran que los usuarios exponen los servidores Ray a Internet, lo que abre una lucrativa superficie de ataque para los delincuentes e identifican qué direcciones IP de Ray Dashboard son explotables mediante la herramienta de detección de vulnerabilidades de código abierto interact.sh . Más de 230.500 servidores Ray son de acceso público.

Anyscale, que originalmente desarrolló Ray, tiene publicado una herramienta «Ray Open Ports Checker» para validar la configuración adecuada de los clústeres para evitar la exposición accidental. Otras estrategias de mitigación incluyen configurar las reglas del firewall para limitar el acceso no autorizado y agregar la autorización en la parte superior del puerto Ray Dashboard (8265 de forma predeterminada).

«Los atacantes utilizaron sockstress, una herramienta estatal de agotamiento de TCP, dirigida a sitios web de producción. Esto sugiere que los clústeres de rayos comprometidos están siendo utilizados como armas para realizar ataques de denegación de servicio, posiblemente contra grupos de minería u otras infraestructuras de la competencia», señala Oligo.

«Esto transforma la operación del criptojacking puro en una botnet multipropósito. La capacidad de lanzar ataques DDoS añade otro vector de monetización: los atacantes pueden alquilar la capacidad de DDoS o utilizarla para eliminar la competencia. Los grupos de minería suelen utilizar el puerto objetivo 3333, lo que sugiere ataques contra la infraestructura minera rival».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS