Fortinet ha advertido sobre una nueva falla de seguridad en FortiWeb que, según afirma, ha sido explotada en estado salvaje.

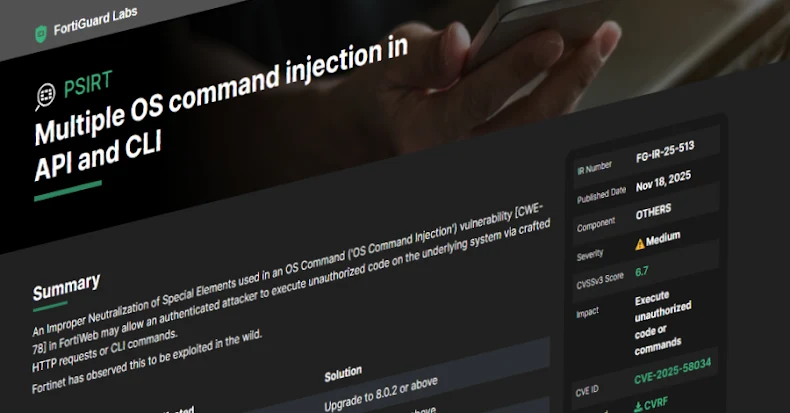

La vulnerabilidad de gravedad media, rastreada como CVE-2025-58034 , tiene una puntuación CVSS de 6,7 sobre un máximo de 10,0.

«Una neutralización inadecuada de los elementos especiales utilizados en una vulnerabilidad de comando del sistema operativo («inyección de comandos del sistema operativo») [CWE-78] en FortiWeb puede permitir a un atacante autenticado ejecutar código no autorizado en el sistema subyacente mediante solicitudes HTTP o comandos de CLI diseñados», dijo la empresa dijo en un aviso del martes.

En otras palabras, los ataques exitosos requieren que el atacante primero se autentique por otros medios y lo encadene con el CVE-2025-58034 para ejecutar comandos arbitrarios del sistema operativo.

Se ha abordado en las siguientes versiones:

- FortiWeb 8.0.0 a 8.0.1 (actualice a 8.0.2 o superior)

- FortiWeb de 7.6.0 a 7.6.5 (actualización a 7.6.6 o superior)

- FortiWeb 7.4.0 a 7.4.10 (actualice a 7.4.11 o superior)

- FortiWeb 7.2.0 a 7.2.11 (actualice a 7.2.12 o superior)

- FortiWeb de 7.0.0 a 7.0.11 (actualice a 7.0.12 o superior)

La empresa reconoció al investigador de Trend Micro Jason McFadyen por denunciar la falla en virtud de su política de divulgación responsable.

Curiosamente, el desarrollo se produce días después de que Fortinet confirmara que había parcheado silenciosamente otra vulnerabilidad crítica de FortiWeb ( CVE-2025-64446 , puntuación CVSS: 9.1) en la versión 8.0.2.

«Activamos nuestros esfuerzos de respuesta y remediación del PSIRT tan pronto como nos enteramos de este asunto, y esos esfuerzos siguen en curso», dijo un portavoz de Fortinet a The Hacker News. «Fortinet equilibra de manera diligente nuestro compromiso con la seguridad de nuestros clientes y nuestra cultura de transparencia responsable».

Actualmente no está claro por qué Fortinet optó por corregir las fallas sin publicar un aviso. Sin embargo, esta medida ha dejado a los defensores en desventaja, lo que en la práctica les ha impedido organizar una respuesta adecuada.

«Cuando los proveedores de tecnología populares no comunican los nuevos problemas de seguridad, están invitando a los atacantes y optando por ocultar esa misma información a los defensores», señaló VulnCheck la semana pasada.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS