Los investigadores de ciberseguridad han descubierto campañas de malware que utilizan el ahora prevalente Haga clic en Fijar táctica de ingeniería social para implementar Amatera Stealer y NetSupport RAT .

La actividad, observada este mes, está siendo rastreado de eSentire bajo el seudónimo EVALUACIÓN .

Visto por primera vez en junio de 2025, Amatera es juzgado será una evolución de ACR (abreviatura de «AcridRain») Stealer, que estuvo disponible bajo el modelo de malware como servicio (MaaS) hasta que se suspendió la venta del malware a mediados de julio de 2024. Amatera está disponible para su compra mediante planes de suscripción que van desde 199 dólares al mes hasta 1499 dólares al año.

«Amatera proporciona a los actores de amenazas amplias capacidades de exfiltración de datos dirigidas a carteras criptográficas, navegadores, aplicaciones de mensajería, clientes FTP y servicios de correo electrónico», dijo el proveedor canadiense de ciberseguridad. «Cabe destacar que Amatera emplea técnicas de evasión avanzadas, como Wow64 SysCalls, para eludir los mecanismos de enganche en modo usuario que suelen utilizar los entornos aislados, las soluciones antivirus y los productos EDR».

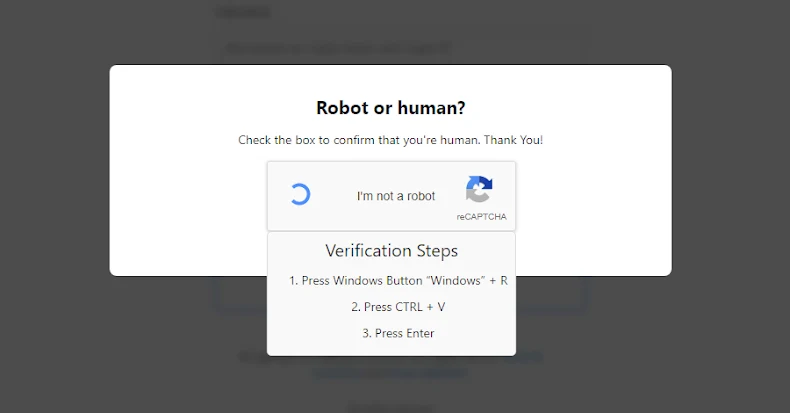

Como suele ocurrir con los ataques de ClickFix, se engaña a los usuarios para que ejecuten comandos malintencionados mediante el cuadro de diálogo Ejecutar de Windows para completar una verificación de reCAPTCHA en páginas de suplantación de identidad falsas. El comando inicia un proceso de varios pasos que consiste en utilizar el binario "mshta.exe" para ejecutar un script de PowerShell que se encarga de descargar un.NET descargado de MediaFire, un servicio de alojamiento de archivos.

La carga útil es la DLL Amatera Stealer empaquetada usando Pure Crypter , un cargador y encriptador multifuncional basado en C# que también anunciado como una oferta de MaaS de un actor de amenazas llamado PureCoder. La DLL se inyecta en el proceso "MSBuild.exe «, tras lo cual el ladrón recopila datos confidenciales y se pone en contacto con un servidor externo para ejecutar un comando de PowerShell para buscar y ejecutar NetSupport RAT.

«Lo que es particularmente digno de mención en el PowerShell invocado por Amatera es una verificación para determinar si la máquina víctima es parte de un dominio o tiene archivos de valor potencial, por ejemplo, carteras criptográficas», dijo eSentire. «Si no se encuentra ninguno de los dos, NetSupport no se descarga».

El desarrollo coincide con el descubrimiento de varias campañas de suplantación de identidad que propagan una amplia gama de familias de malware -

- Correos electrónicos que contiene Archivos adjuntos de Visual Basic Script que se hacían pasar por facturas para entregar Gusano X mediante un script por lotes que invoca un cargador de PowerShell

- Sitios web comprometidos inyectado con JavaScript malintencionado que redirige a los visitantes del sitio a páginas falsas de ClickFix, imitando las comprobaciones de Cloudflare Turnstile para ofrecer NetSupport RAT como parte de un campaña en curso nombre en código Cintas inteligentes G (también conocido como HANEYMANEY y ZPHP)

- Usar sitios falsos de Booking.com para mostrar comprobaciones CAPTCHA falsas que utilizan señuelos de ClickFix para ejecutar un comando malicioso de PowerShell que elimina un ladrón de credenciales cuando se ejecuta a través del cuadro de diálogo Ejecutar de Windows

- Correos electrónicos suplantación notificaciones internas de «entrega de correo electrónico» que afirmar falsamente haber bloqueado mensajes importantes relacionados con facturas pendientes, entregas de paquetes y solicitudes de cotizaciones (RFQ) con el fin de engañar a los destinatarios para que hicieran clic en un enlace que desvía las credenciales de inicio de sesión con el pretexto de mover los mensajes a la bandeja de entrada

- Ataques que utilizan kits de suplantación de identidad denominados Cephas (que aparecieron por primera vez en agosto de 2024) y Tycoon 2FA para llevar a los usuarios a páginas de inicio de sesión maliciosas para el robo de credenciales

«Lo que hace que Cephas destaque es que implementa una técnica de ofuscación distintiva y poco común», Barracuda dijo en un análisis publicado la semana pasada. «El kit oculta su código creando caracteres aleatorios invisibles en el código fuente que le ayudan a evadir los escáneres antisuplantación de identidad e impiden que las reglas de YARA basadas en firmas coincidan con los métodos exactos de suplantación de identidad».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS