El actor de amenazas conocido como Aliento de dragón se ha observado que utiliza un cargador de varias etapas con el nombre en código RONINGLOADER para entregar una variante modificada de un troyano de acceso remoto llamado Gh0st RAT.

La campaña, que está dirigida principalmente a los usuarios de habla china, emplea instaladores del NSIS troyanos que se hacen pasar por legítimos, como Google Chrome y Microsoft Teams, según Elastic Security Labs.

«La cadena de infección emplea un mecanismo de entrega en varias etapas que aprovecha varias técnicas de evasión, con muchas redundancias destinadas a neutralizar los productos de seguridad de terminales populares en el mercado chino», dijeron los investigadores de seguridad Jia Yu Chan y Salim Bitam dijo . «Estas incluyen traer un controlador firmado legítimamente, implementar políticas de WDAC personalizadas y manipular el binario de Microsoft Defender a través de PERSONAS Abuso de [Protected Process Light]».

Dragon Breath, también conocido como APT-Q-27 y Golden Eye, fue resaltado anteriormente de Sophos en mayo de 2023, en relación con una campaña que utilizaba una técnica denominada doble carga lateral de DLL en ataques dirigidos a usuarios de Filipinas, Japón, Taiwán, Singapur, Hong Kong y China.

El grupo de hackers, que se considera activo desde al menos 2020, está vinculado a una entidad de habla china más grande, conocida como Miuuti Group, conocida por atacar las industrias de los juegos y apuestas en línea.

En la última campaña documentada por Elastic Security Labs, los instaladores maliciosos de NSIS para aplicaciones confiables actúan como plataforma de lanzamiento para otros dos instaladores de NSIS integrados, uno de los cuales (» letsvpnlatest.exe «) es benigno e instala el software legítimo. El segundo binario del NSIS (» Snieoatwtregoable.exe «) es el responsable de activar sigilosamente la cadena de ataques.

Esto implica entregar una DLL y un archivo cifrado (» tp.png «), y el primero se usa para leer el contenido de la supuesta imagen PNG y extraer el shellcode diseñado para lanzar otro binario en la memoria.

RONINGLOADER, además de intentar eliminar cualquier gancho de usuario cargando un nuevo» ntdll.dll », trata de aumentar sus privilegios mediante el uso del runas comanda y analiza una lista de procesos en ejecución en busca de soluciones codificadas relacionadas con los antivirus, como Microsoft Defender Antivirus, Kingsoft Internet Security, Tencent PC Manager y Qihoo 360 Total Security.

Luego, el malware procede a terminar esos procesos identificados. En el caso de que el proceso identificado esté asociado a Qihoo 360 Total Security (por ejemplo, "360tray.exe», "360Safe.exe» o "ZhuDongFangYu.exe «), adopta un enfoque diferente. Este paso implica la siguiente secuencia de acciones:

- Bloquee todas las comunicaciones de red cambiando el firewall

- Inyecte shellcode en el proceso (vssvc.exe) asociado al servicio Volume Shadow Copy (VSS), pero no sin antes concederse el Privilegio SeDebug simbólico

- Inicie el servicio VSS y obtenga su ID de proceso

- Inyecte shellcode en el proceso del servicio VSS mediante la técnica denominada Fiesta en la piscina

- Cargue y utilice un controlador firmado llamado "ollama.sys" para terminar los tres procesos mediante un servicio temporal llamado «xererre1"

- Restaurar la configuración del firewall

Para otros procesos de seguridad, el cargador escribe directamente el controlador en el disco y crea un servicio temporal denominado «ollama» para cargar el controlador, finalizar el proceso y detener y eliminar el servicio.

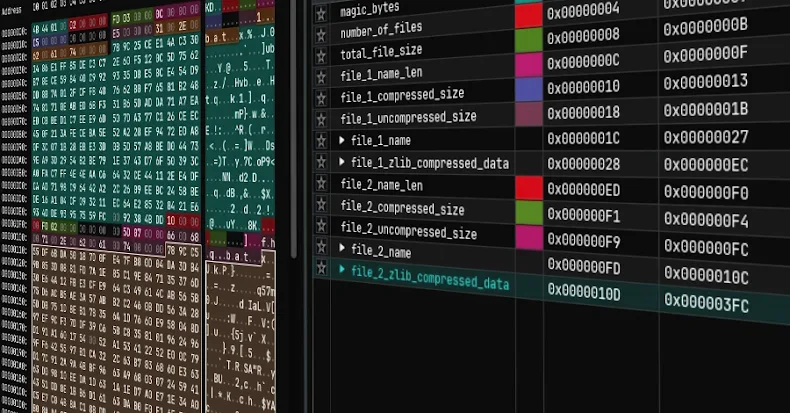

|

| Flujo de ejecución de RONINGLOADER |

Una vez que se han cancelado todos los procesos de seguridad en el host infectado, RONINGLOADER ejecuta scripts por lotes para eludir el Control de cuentas de usuario (UAC) y crear reglas de firewall para bloquear las conexiones entrantes y salientes asociadas al software de seguridad Qihoo 360.

El malware también se ha observado utilizando dos técnicas documentadas a principios de este año por el investigador de seguridad Zero Salarium que abusan PERSONAS y el sistema Windows Error Reporting (» WerFaultSecure.exe «) (también conocido como DR-Freeze ) para deshabilitar Microsoft Defender Antivirus. Además, ataca el control de aplicaciones de Windows Defender (WDAC) mediante la redacción de una política malintencionada que bloquea explícitamente a los proveedores de seguridad chinos Qihoo 360 Total Security y Huorong Security.

El objetivo final del cargador es inyectar una DLL falsa en "regsvr32.exe», un binario legítimo de Windows, para ocultar su actividad y lanzar una carga útil de próxima etapa en otro proceso del sistema legítimo y con altos privilegios, como "TrustedInstaller.exe" o «elevation_service.exe».» El último malware desplegado es una versión modificada de Gh0st RAT.

El troyano está diseñado para comunicarse con un servidor remoto y obtener instrucciones adicionales que le permitan configurar las claves del registro de Windows, borrar los registros de eventos de Windows, descargar y ejecutar archivos desde las URL proporcionadas, modificar los datos del portapapeles, ejecutar comandos mediante "cmd.exe», insertar código de shell en "svchost.exe» y ejecutar cargas útiles colocadas en el disco. La variante también implementa un módulo que captura las pulsaciones de teclas, el contenido del portapapeles y los títulos de las ventanas en primer plano.

Las campañas de suplantación de identidad de marca se dirigen a los hablantes de chino con Gh0st RAT

La divulgación se publica como la Unidad 42 de Palo Alto Networks. dijo identificó dos campañas de malware interconectadas que han empleado la «suplantación de identidad de marca a gran escala» para ofrecer Gh0st RAT a usuarios de habla china. La actividad no se ha atribuido a ningún actor o grupo de amenazas conocido.

Si bien la primera campaña, denominada Campaign Trio, se llevó a cabo entre febrero y marzo de 2025 e imitó a i4tools, Youdao y DeepSeek en más de 2000 dominios, la segunda campaña, detectada en mayo de 2025, se dice que era más sofisticada y se hacía pasar por más de 40 aplicaciones, incluidas QQ Music y el navegador Sogou. La segunda oleada recibió el nombre en clave de Campaign Chorus.

«Desde la primera campaña hasta la segunda, el adversario pasó de ser un simple cuentagotas a cadenas de infección complejas y de varias etapas que hacían un uso indebido de software legítimo y firmado para eludir las defensas modernas», dijeron los investigadores de seguridad Keerthiraj Nagaraj, Vishwa Thothathri, Nabeel Mohamed y Reethika Ramesh.

Se ha descubierto que los dominios alojan archivos ZIP que contienen los instaladores troyanos, lo que en última instancia allana el camino para el despliegue de Gh0st RAT. Sin embargo, la segunda campaña no solo aprovecha más programas de software para atraer a un grupo demográfico más amplio de hablantes de chino, sino que también emplea una cadena de infección «intrincada y elusiva» que utiliza dominios de redireccionamiento intermediarios para recuperar los archivos ZIP de los buckets de los servicios de nube pública.

|

| Campaign Chorus Attack Chain |

De este modo, el enfoque puede eludir los filtros de red que son capaces de bloquear el tráfico de dominios desconocidos, sin mencionar la resiliencia operativa del actor de amenazas. El instalador de MSI, en este caso, también ejecuta un script de Visual Basic integrado que se encarga de descifrar e iniciar la carga útil final mediante Carga lateral de DLL .

«La operación paralela de la infraestructura antigua y la nueva a través de una actividad sostenida sugiere una operación que no solo está evolucionando, sino que consiste en múltiples infraestructuras y distintos conjuntos de herramientas simultáneamente», dijeron los investigadores. «Esto podría indicar que se están realizando pruebas A/B de las TTP, dirigidas a diferentes grupos de víctimas con diferentes niveles de complejidad, o simplemente una estrategia rentable consistente en seguir aprovechando los activos más antiguos mientras sigan siendo eficaces».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS