Los investigadores de ciberseguridad han denunciado una nueva campaña de malware que ha aprovechado los archivos de gráficos vectoriales escalables (SVG) como parte de los ataques de suplantación de identidad que se hacen pasar por el sistema judicial colombiano.

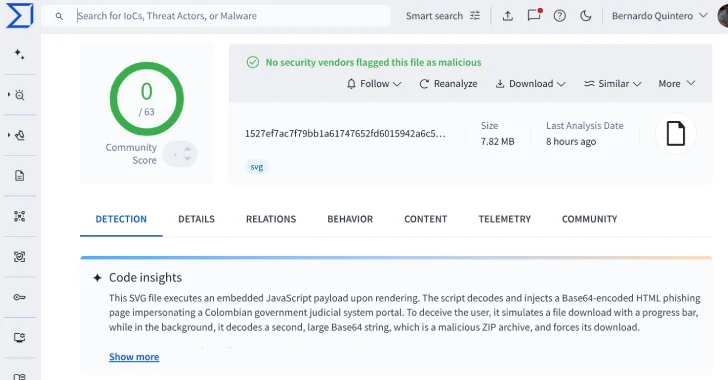

Los archivos SVG, según VirusTotal , se distribuyen por correo electrónico y están diseñados para ejecutar una carga útil de JavaScript incrustada, que luego decodifica e inyecta una página de suplantación de identidad HTML codificada en Base64 que se hace pasar por un portal para la Fiscalía General de la Nación, la Oficina del Fiscal General de Colombia.

Luego, la página simula un proceso oficial de descarga de documentos gubernamentales con una barra de progreso falsa, mientras activa sigilosamente la descarga de un archivo ZIP en segundo plano. No se reveló la naturaleza exacta del archivo ZIP.

El servicio de escaneo de malware, propiedad de Google, dijo que encontró 44 archivos SVG únicos, todos los cuales no han sido detectados por los motores antivirus, debido al uso de técnicas como la ofuscación, el polimorfismo y grandes cantidades de código basura para evadir los métodos de detección estática.

En total, se han detectado hasta 523 archivos SVG en estado salvaje, y la muestra más temprana data del 14 de agosto de 2025.

«Al analizar más a fondo, vimos que las primeras muestras eran más grandes, alrededor de 25 MB, y el tamaño disminuyó con el tiempo, lo que sugiere que los atacantes estaban evolucionando sus cargas útiles», dijo VirusTotal.

La revelación se produce cuando se utilizan versiones descifradas de software legítimo y tácticas al estilo ClickFix para atraer a los usuarios a infectar sus sistemas Apple macOS con un ladrón de información llamado Atomic macOS Stealer ( AMOS ), exponiendo a las empresas al robo de credenciales, al robo financiero y a otros ataques posteriores.

«AMOS está diseñado para el robo de datos en gran escala y es capaz de robar credenciales, datos de navegadores, carteras de criptomonedas, chats de Telegram, perfiles de VPN, objetos de llaveros, Apple Notes y archivos de carpetas comunes», dijo Trend Micro dijo . «AMOS demuestra que macOS ya no es un objetivo periférico. A medida que los dispositivos macOS van ganando terreno en los entornos empresariales, se han convertido en un objetivo cada vez más atractivo y lucrativo para los atacantes».

Básicamente, la cadena de ataque consiste en atacar a los usuarios que buscan software descifrado en sitios como haxmac [.] cc y redirigirlos a enlaces de descarga falsos que proporcionan instrucciones de instalación diseñadas para engañarlos para que ejecuten comandos maliciosos en la aplicación Terminal, lo que desencadena el despliegue de AMOS.

Vale la pena señalar que Apple impide la instalación de archivos.dmg sin la certificación notarial adecuada debido a las protecciones Gatekeeper de macOS, que requieren que los paquetes de aplicaciones estén firmados por un desarrollador identificado y certificados ante notario por Apple.

«Con el lanzamiento de macOS Sequoia, los intentos de instalar archivos.dmg maliciosos o sin firmar, como los que se utilizan en las campañas de AMOS, se bloquean de forma predeterminada», añadió la empresa. «Si bien esto no elimina por completo el riesgo, especialmente para los usuarios que pueden eludir las protecciones integradas, aumenta la barrera para que las infecciones tengan éxito y obliga a los atacantes a adaptar sus métodos de entrega».

Esta es la razón por la que los atacantes apuestan cada vez más por ClickFix, ya que permite instalar el ladrón en la máquina mediante Terminal mediante un comando curl especificado en la página de descarga del software.

«Si bien las protecciones Gatekeeper mejoradas de macOS Sequoia bloquearon con éxito las infecciones tradicionales basadas en el archivo.dmg, los atacantes rápidamente optaron por métodos de instalación basados en terminales, que demostraron ser más eficaces para eludir los controles de seguridad», afirma Trend Micro. «Este cambio pone de relieve la importancia de contar con estrategias de defensa exhaustiva que no se basen únicamente en las protecciones integradas del sistema operativo».

El desarrollo también sigue al descubrimiento de una «cibercampaña en expansión» dirigida a los jugadores que buscan trampas con Robar C malware para robar y robar criptomonedas, que ha supuesto para los actores de la amenaza más de 135 000 dólares.

Por CyberArk , la actividad destaca por aprovechar las capacidades de carga de StealC para descargar cargas útiles adicionales, en este caso, un ladrón de criptomonedas que puede desviar los activos digitales de los usuarios de las máquinas infectadas.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS