El malware conocido como GootLoader ha resurgido una vez más tras un breve repunte de actividad a principios de marzo, según los nuevos hallazgos de Huntress.

La empresa de ciberseguridad dijo que había observado tres infecciones de GootLoader desde el 27 de octubre de 2025, de las cuales dos provocaron intrusiones prácticas en el teclado y comprometieron el controlador de dominio a las 17 horas de la infección inicial.

«GootLoader ha regresado y ahora aprovecha las fuentes WOFF2 personalizadas con la sustitución de glifos para ofuscar los nombres de los archivos», afirma Anna Pham, investigadora de seguridad dijo , añadiendo que el malware «explota los puntos finales de comentarios de WordPress para entregar cargas ZIP cifradas con XOR con claves únicas por archivo».

GootLoader, afiliado a un actor de amenazas rastreado como Hive0127 (también conocido como UNC2565), es un Cargador de malware basado en JavaScript que a menudo se distribuye mediante tácticas de envenenamiento por optimización de motores de búsqueda (SEO) para generar cargas útiles adicionales, incluido el ransomware.

En un informe publicado en septiembre pasado, Microsoft revelada el actor de amenazas conocido como Vanilla Tempest recibe información sobre las infecciones de GootLoader por parte del actor de amenazas Storm-0494, y aprovecha el acceso para abrir una puerta trasera llamada Cena (también conocido como SocksShell o ZAPCAT), así como AnyDesk para acceso remoto. Estas cadenas de ataque han llevado al despliegue del ransomware INC.

Vale la pena señalar que Cena también ha sido agrupados con Interlock RAT (también conocido como NodeSnake), otro malware asociado principalmente con el ransomware Interlock. «Si bien no hay pruebas directas de que Interlock haya utilizado Supper, tanto Interlock como Vice Society han estado relacionados con Rhysida en diferentes momentos, lo que sugiere posibles coincidencias en el ecosistema cibercriminal más amplio», explica Foresecout apuntado el mes pasado.

Luego, a principios de este año, se descubrió que el actor de amenazas detrás de GootLoader había aprovechado Google Ads para dirigirse a las víctimas que buscaban plantillas legales, como acuerdos, en los motores de búsqueda para redirigirlas a sitios de WordPress comprometidos que alojaban archivos ZIP repletos de malware.

La última secuencia de ataque documentada por Huntress muestra que las búsquedas de términos como «Missouri cubre una carretera de servidumbre de servicios públicos» en Bing se utilizan para indicar a los usuarios desprevenidos que entreguen el archivo ZIP. Lo más destacable en esta ocasión es el uso de una fuente web personalizada para ocultar los nombres de los archivos que aparecen en el navegador y, de este modo, derrotar a los métodos de análisis estáticos.

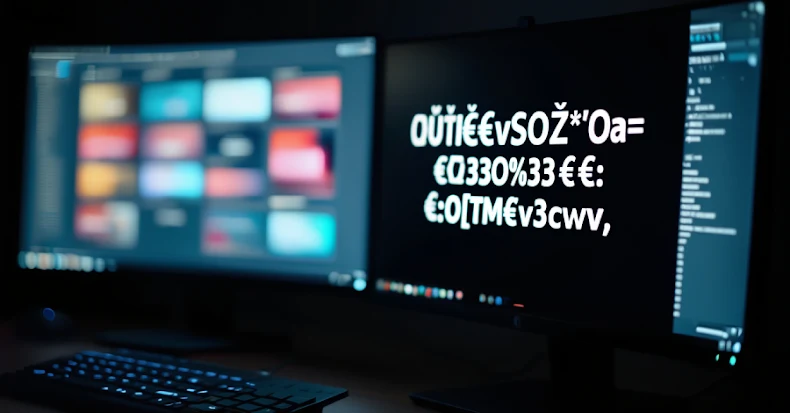

«Por lo tanto, cuando el usuario intente copiar el nombre del archivo o inspeccionar el código fuente, verá caracteres extraños, como ›μi€vso*'oaμ==€‚33‚€×:o [tm€v3cwv», explicó Pham.

«Sin embargo, cuando se representan en el navegador de la víctima, estos mismos caracteres se transforman mágicamente en texto perfectamente legible, como Florida_HOA_Committee_Meeting_Guide.pdf. Esto se logra mediante un archivo de fuente WOFF2 personalizado que Gootloader incrusta directamente en el código JavaScript de la página mediante la codificación Z85, una variante de Base85 que comprime la fuente de 32 KB en una de 40 KB».

También se observa un nuevo truco que modifica el archivo ZIP de manera que, cuando se abre con herramientas como VirusTotal, las utilidades ZIP de Python o 7-Zip, se desempaqueta como un archivo .TXT de aspecto inofensivo. En el Explorador de archivos de Windows, el archivo extrae un archivo JavaScript válido, que es la carga útil prevista.

«Esta sencilla técnica de evasión hace que el actor gane tiempo al ocultar la verdadera naturaleza de la carga útil del análisis automatizado», dijo un investigador de seguridad que lleva mucho tiempo rastreando el malware con el seudónimo de «GootLoader» dijo de la evolución.

La carga útil de JavaScript presente en el archivo está diseñada para implementar Supper, una puerta trasera con capacidad de control remoto y proxy SOCKS5. Al menos en un caso, se dice que los atacantes utilizaron la administración remota de Windows (WinRM) para pasar de forma lateral al controlador de dominio y crear un nuevo usuario con acceso de nivel de administrador.

«La puerta trasera Supper SOCKS5 utiliza una tediosa ofuscación que protege las funciones simples: el procesamiento de API, la construcción de códigos de shell en tiempo de ejecución y el cifrado personalizado añaden problemas de análisis, pero las capacidades principales siguen siendo deliberadamente básicas: el proxy SOCKS y el acceso remoto a los shell», afirma Huntress.

«Este enfoque «suficientemente bueno» demuestra que los actores de amenazas no necesitan exploits de última generación cuando las herramientas básicas, debidamente ofuscadas, logran sus objetivos».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS