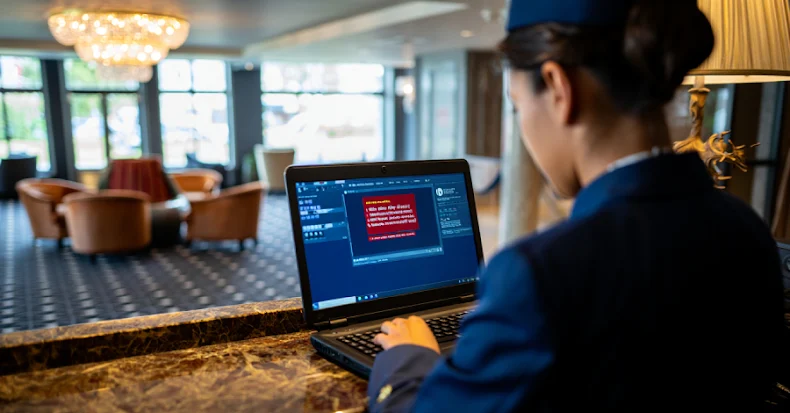

Los investigadores de ciberseguridad han llamado la atención sobre una campaña masiva de suplantación de identidad dirigida al sector hotelero que atrae a los directores de hoteles a páginas tipo ClickFix y recopilan sus credenciales mediante el despliegue de malware como Rata pura .

«El modus operandi del atacante consistía en utilizar una cuenta de correo electrónico comprometida para enviar mensajes maliciosos a varios establecimientos hoteleros», dijo Sekoia dijo . «Esta campaña aprovecha los correos electrónicos de suplantación de identidad que se hacen pasar por Booking.com para redirigir a las víctimas a sitios web maliciosos, empleando el Haga clic en Fijar táctica de ingeniería social para implementar PureRAT».

El objetivo final de la campaña es robar las credenciales de los sistemas comprometidos que conceden a los actores de amenazas acceso no autorizado a plataformas de reservas como Booking.com o Expedia, que luego se venden en foros de ciberdelincuencia o se utilizan para enviar correos electrónicos fraudulentos a los clientes del hotel con el fin de cometer fraudes.

Se considera que la actividad está activa desde, al menos, abril de 2025 y operativa a principios de octubre de 2025. Es una de las varias campañas que se han observado segmentando, incluida una serie de ataques que documentado por Microsoft a principios de este mes de marzo.

En la última ola analizada por la empresa francesa de ciberseguridad, los mensajes de correo electrónico se envían desde una cuenta de correo electrónico comprometida a varios hoteles de varios países, engañando a los destinatarios para que hagan clic en enlaces falsos, lo que desencadena una cadena de redireccionamiento a una página de ClickFix con el supuesto desafío de reCAPTCHA para «garantizar la seguridad de la conexión».

«Tras la visita, la URL redirige a los usuarios a una página web que aloja un JavaScript con una función asincrónica que, tras un breve retraso, comprueba si la página se mostró dentro de un iframe», explica Sekoia. «El objetivo es redirigir al usuario a la misma URL pero a través de HTTP».

Esto hace que la víctima copie y ejecute un comando malicioso de PowerShell que recopila información del sistema y descarga un archivo ZIP que, a su vez, contiene un binario que, en última instancia, configura la persistencia y carga PureRat (también conocido como zGrat) mediante la carga lateral de DLL.

El malware modular admite una amplia gama de funciones, como el acceso remoto, el control del ratón y el teclado, la captura de cámaras web y micrófonos, el registro de teclas, la carga/descarga de archivos, el proxy de tráfico, la exfiltración de datos y la ejecución remota de comandos o archivos binarios. También está protegido por.NET Reactor para complicar la ingeniería inversa y también establece la persistencia en el host mediante la creación de una clave de registro Run.

Además, se ha descubierto que la campaña se dirige a los clientes del hotel a través de WhatsApp o correo electrónico con detalles legítimos de la reserva, al tiempo que les indica que hagan clic en un enlace como parte del proceso de verificación y confirmen los datos de su tarjeta bancaria para evitar que se cancelen sus reservas.

Los usuarios desprevenidos que acaban haciendo clic en el enlace son redirigidos a una página de destino falsa que imita a Booking.com o Expedia, pero que, en realidad, está diseñada para robar la información de su tarjeta.

Se estima que los actores de la amenaza detrás del plan están obteniendo información sobre los administradores de los establecimientos de Booking.com en foros delictivos como LolzTeam y, en algunos casos, incluso ofrecen un pago basado en un porcentaje de las ganancias. Los datos adquiridos se utilizan después para utilizarlos mediante ingeniería social para que infecten sus sistemas con un ladrón de información o un troyano de acceso remoto (RAT). Esta tarea se subcontrata de forma selectiva a tráficos , quienes son especialistas dedicados a cargo de la distribución de malware.

«Las cuentas de la extranet de Booking.com desempeñan un papel crucial en los planes fraudulentos dirigidos al sector de la hostelería», afirma Sekoia. «En consecuencia, los datos recopilados de estas cuentas se han convertido en un producto lucrativo, que se pone a la venta con regularidad en mercados ilícitos».

«Los atacantes intercambian estas cuentas como cookies de autenticación o pares de inicio de sesión y contraseña extraídos de los registros de infostealer, dado que los datos recopilados suelen provenir de malware que compromete los sistemas de los administradores de los hoteles».

La empresa dijo que observó a un bot de Telegram que compraba registros de Booking.com, así como a un actor de amenazas llamado «moderator_booking» que anunciaba un servicio de compra de registros de Booking para obtener los registros asociados a Booking.com, Expedia, Airbnb y Agoda. Afirman que los registros se comprueban manualmente en un plazo de 24 a 48 horas.

Por lo general, esto se logra mediante herramientas de verificación de registros, disponibles por tan solo 40 dólares en los foros de ciberdelincuencia, que autentican las cuentas comprometidas a través de proxies para garantizar que las credenciales recopiladas sigan siendo válidas.

«La proliferación de servicios de ciberdelincuencia que respaldan cada paso de la cadena de ataque de Booking.com refleja la profesionalización de este modelo de fraude», afirma Sekoia. «Al adoptar el modelo «como servicio», los ciberdelincuentes reducen las barreras de entrada y maximizan los beneficios».

La novedad se produce cuando Push Security detalla una actualización de la táctica de ingeniería social de ClickFix que hace que sea aún más convincente para los usuarios al incluir un vídeo incorporado, un temporizador de cuenta regresiva y un contador de «usuarios verificados en la última hora», junto con instrucciones para aumentar la autenticidad percibida y engañar al usuario para que complete la comprobación sin pensarlo demasiado.

Otra actualización notable es que la página es capaz de adaptarse para mostrar instrucciones que coincidan con el sistema operativo de la víctima, pidiéndole que abra el cuadro de diálogo Ejecutar de Windows o la aplicación Terminal de macOS, según el dispositivo desde el que esté visitando. Además, las páginas están cada vez más equipadas para copiar automáticamente el código malicioso al portapapeles del usuario, una técnica denominada secuestro del portapapeles.

«Las páginas de ClickFix son cada vez más sofisticadas, por lo que es más probable que las víctimas caigan en la trampa de la ingeniería social», dijo Push Security dijo . «Las cargas útiles de ClickFix son cada vez más variadas y están encontrando nuevas formas de evadir los controles de seguridad».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS