Los investigadores de ciberseguridad han identificado una nueva extensión maliciosa en el registro de Open VSX que alberga un troyano de acceso remoto llamado Sleepy Duck .

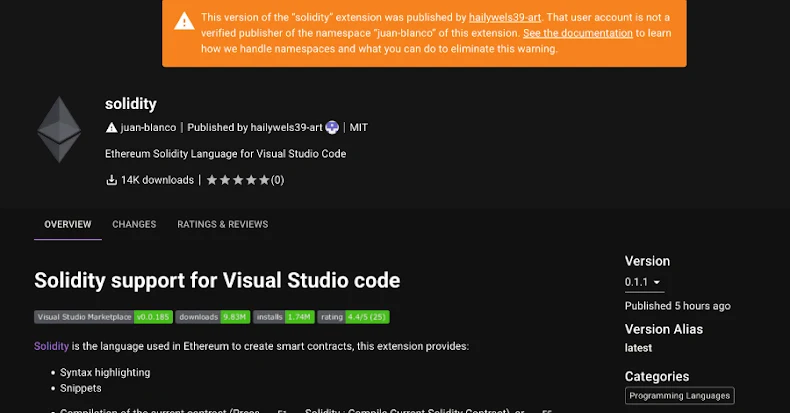

Según John Tuckner de Secure Annex, la extensión en cuestión, juan-bianco.solidity-vlang (versión 0.0.7), se publicó por primera vez el 31 de octubre de 2025, como una biblioteca completamente benigna que se actualizó posteriormente a la versión 0.0.8 el 1 de noviembre para incluir nuevas capacidades maliciosas tras alcanzar las 14.000 descargas.

«El malware incluye técnicas de evasión de entornos aislados y utiliza un contrato de Ethereum para actualizar su dirección de comando y control en caso de que se elimine la dirección original», dijo Tuckner adicional .

Campañas distribuyendo Se han detectado repetidamente extensiones no autorizadas dirigidas a los desarrolladores de Solidity tanto en Visual Studio Extension Marketplace como en Open VSX. En julio de 2025, Kaspersky divulgado que un desarrollador ruso perdió 500.000 dólares en activos de criptomonedas tras instalar una de esas extensiones a través de Cursor.

En la última instancia detectada por la empresa de seguridad de extensiones empresariales, el malware se activa cuando se abre una nueva ventana del editor de código o se selecciona un archivo.sol.

En concreto, está configurado para encontrar el proveedor de llamadas a procedimientos remotos (RPC) de Ethereum más rápido al que conectarse para obtener acceso a la cadena de bloques, inicializar el contacto con un servidor remoto en «sleepyduck [.] xyz» (de ahí el nombre) a través de la dirección del contrato» 0xDAFB81732DB454DA238E9CFC9A9FE5FB8E34C465 », e inicia un ciclo de sondeo que comprueba si se van a ejecutar nuevos comandos en el host cada 30 segundos.

También es capaz de recopilar información del sistema, como el nombre de host, el nombre de usuario, la dirección MAC y la zona horaria, y filtrar los detalles al servidor. En caso de que el dominio sea incautado o retirado, el malware incorpora controles alternativos para acceder a una lista predefinida de direcciones RPC de Ethereum y extraer la información del contrato que puede contener los detalles del servidor.

Además, la extensión está equipada para acceder a una nueva configuración desde la dirección del contrato para establecer un nuevo servidor, así como para ejecutar un comando de emergencia en todos los puntos finales en caso de que ocurra algo inesperado. El contrato se creó el 31 de octubre de 2025 con el actor de amenazas actualizar los detalles del servidor de «localhost:8080" a «sleepyduck [.] xyz» en el transcurso de cuatro transacciones.

No está claro si los actores de las amenazas inflaron artificialmente los recuentos de descargas para aumentar la relevancia de la extensión en los resultados de búsqueda, una táctica frecuente. adoptada para aumentar la popularidad y engañar a los desarrolladores desprevenidos para que instalen una biblioteca maliciosa.

El desarrollo se produce cuando la empresa también reveló detalles de otro conjunto de cinco extensiones, esta vez publicadas en VS Code Extension Marketplace por un usuario llamado «developmentinc», que incluye una biblioteca con temática de Pokémon que descarga un minero de scripts por lotes de un servidor externo («mock1 [.] su:443") tan pronto como se instala o habilita, y ejecuta el minero con «cmd.exe».

El archivo de script, además de reiniciarse con privilegios de administrador mediante PowerShell y configurar las exclusiones de Microsoft Defender Antivirus añadiendo todas las letras de la unidad de la C: a la Z:, descarga un ejecutable de minería de Monero desde «mock1 [.] su» y lo ejecuta.

Las extensiones subidas por el actor de amenazas, que ya no están disponibles para su descarga, se enumeran a continuación:

- developmentinc.cfx-lua-vs

- development inc.pokemon

- desarrollo.inc.torizon-vs

- fragmentos de minecraft de development inc.

- developmentinc.kombai-vs

Se recomienda a los usuarios que tengan cuidado a la hora de descargar extensiones y que se aseguren de que provienen de editores de confianza. Microsoft, por su parte, anunció en junio que estaba realizando análisis periódicos en todo el mercado para proteger a los usuarios contra el malware. Todas las extensiones eliminadas del mercado oficial se pueden ver en el Página de paquetes eliminados en GitHub.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS