El marco de comando y control (C2) de código abierto conocido como Adaptic C2 está siendo utilizado por un número creciente de actores de amenazas, algunos de los cuales están relacionados con bandas rusas de ransomware.

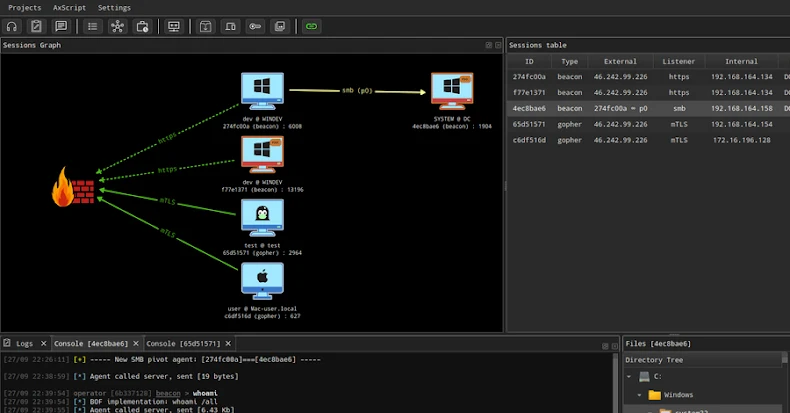

AdaptiXC2 es un emergente marco extensible de emulación posterior a la explotación y al enfrentamiento diseñado para pruebas de penetración. Mientras que el componente del servidor está escrito en Golang, el cliente de la GUI está escrito en C++ QT para garantizar la compatibilidad multiplataforma.

Viene con una amplia gama de funciones, que incluyen comunicaciones totalmente cifradas, ejecución de comandos, administradores de credenciales y capturas de pantalla y un terminal remoto, entre otras. Una de las primeras iteraciones fue publicado públicamente por un usuario de GitHub llamado» Ralf Hacker «( @HackerRalf on X) en agosto de 2024, quienes se describen a sí mismos como probadores de penetración, operadores de equipos rojos y «MalDev» (abreviatura de desarrollador de malware).

En los últimos meses, varios grupos de hackers han adoptado AdaptiXC2, incluidos actores de amenazas vinculados a la Niebla y Akira operaciones de ransomware, así como por parte de un agente de acceso inicial que ha aprovechado Cargador de cuentas en ataques diseñados para ofrecer diversas herramientas posteriores a la explotación.

La Unidad 42 de Palo Alto Networks, que desglosó el aspectos técnicos del marco el mes pasado, lo caracterizó como un marco modular y versátil que se puede utilizar para «controlar de manera integral las máquinas afectadas», y que se ha utilizado como parte de falsas estafas de llamadas de soporte técnico a través de Microsoft Teams y mediante un script de PowerShell generado por inteligencia artificial (IA).

Si bien AdaptiXC2 se ofrece como una herramienta ética y de código abierto para las actividades de trabajo en red, también está claro que ha llamado la atención de los ciberdelincuentes.

La empresa de ciberseguridad Silent Push dijo La biografía de RalfHacker en GitHub sobre su condición de «MalDev» provocó una investigación que les permitió encontrar varias direcciones de correo electrónico de cuentas de GitHub vinculadas al propietario de la cuenta, además de un canal de Telegram llamado Canal Ralf Hacker , donde volvían a compartir los mensajes publicados en un canal dedicado para AdapticC2. El canal RalfHackerChannel tiene más de 28.000 suscriptores.

En un mensaje en el canal AdaptixFramework en agosto de 2024, mencionaron su interés en iniciar un proyecto sobre un «C2 público, que está muy de moda en este momento» y esperaban que «fuera como Imperio », otro marco popular de emulación del adversario y posterior a la explotación.

Si bien por el momento no se sabe si RalfHacker tiene alguna participación directa en actividades maliciosas relacionadas con AdaptixC2 o CountLoader, Silent Push dijo que sus «vínculos con la clandestinidad criminal rusa, mediante el uso de Telegram con fines de marketing y el posterior aumento de la utilización de la herramienta por parte de los actores de amenazas rusos, levantan importantes señales de alerta».

The Hacker News se ha puesto en contacto con RalfHacker para hacer comentarios, y actualizaremos la historia si recibimos noticias.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS