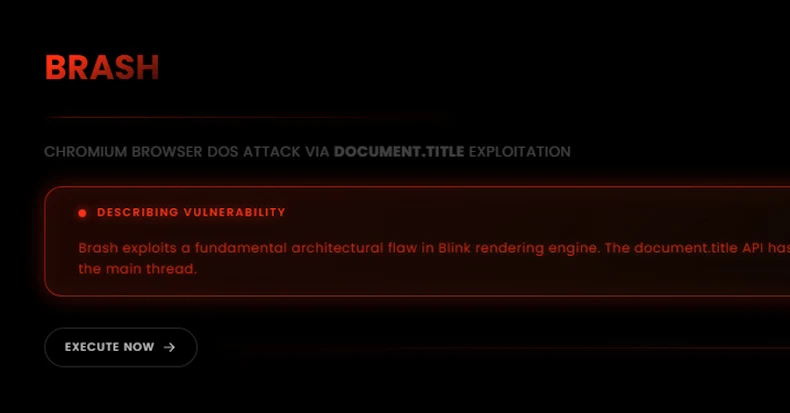

Se revela una grave vulnerabilidad en Chromium Parpadear El motor de renderizado puede explotarse para bloquear muchos navegadores basados en Chromium en unos pocos segundos.

El investigador de seguridad Jose Pino, quien divulgado detalles de la falla, le ha dado un nombre en código Temerario .

«Permite que cualquier navegador Chromium colapse en 15 a 60 segundos al aprovechar una falla arquitectónica en la forma en que se administran ciertas operaciones del DOM», dijo Pino en un análisis técnico de la deficiencia.

En esencia, Brash se debe a la falta de una limitación de tarifas en» título del documento «Las actualizaciones de la API, que, a su vez, permiten bombardear millones de mutaciones [del modelo de objetos del documento] por segundo, lo que provoca que el navegador web se bloquee y, además, deteriore el rendimiento del sistema como resultado de la dedicación de recursos de la CPU a este proceso.

El ataque se desarrolla en tres etapas -

- Fase de generación o preparación del hash, en la que el atacante precarga en la memoria 100 cadenas hexadecimales únicas de 512 caracteres que actúan como semilla para los cambios de título de las pestañas del navegador por intervalo para maximizar el impacto del ataque.

- Fase de inyección en ráfagas, en la que se ejecutan ráfagas de tres actualizaciones consecutivas de document.title, inyectando aproximadamente 24 millones de actualizaciones por segundo en la configuración predeterminada (ráfaga: 8000, intervalo: 1 ms)

- Fase de saturación del subproceso de la interfaz de usuario, en la que el flujo continuo de actualizaciones satura el subproceso principal del navegador, lo que hace que deje de responder y requiera una terminación forzada

«Una característica fundamental que amplifica el peligro de Brash es su capacidad de programarse para ejecutarse en momentos específicos», dijo Pino. «Un atacante puede inyectar al código un disparador temporal y permanecer inactivo hasta un momento exacto predeterminado».

«Esta capacidad de cronometraje cinético transforma a Brash de una herramienta disruptiva a un arma de precisión temporal, en la que el atacante controla no solo el 'qué' y el 'dónde', sino también el 'cuándo' con una precisión de milisegundos».

Esto también significa que el ataque puede actuar como un bomba lógica que está configurado para detonar en un momento específico o después de que haya transcurrido un tiempo determinado, sin dejar de ser inspeccionado o detectado inicialmente. En un escenario hipotético de ataque, bastaría con hacer clic en una URL especialmente diseñada para activar el comportamiento, lo que tendría consecuencias imprevistas.

La vulnerabilidad funciona en Google Chrome y en todos los navegadores web que se ejecutan en Chromium, que incluyen Microsoft Edge, Brave, Opera, Vivaldi, Arc Browser, Dia Browser, OpenAI ChatGPT Atlas y Perplexity Comet. Mozilla Firefox y Apple Safari son inmunes al ataque, al igual que todos los navegadores de terceros en iOS, dado que todos están basados en WebKit.

The Hacker News se ha puesto en contacto con Google para obtener más comentarios sobre los hallazgos y sus planes para solucionarlo, y actualizaremos la historia si tenemos noticias.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS