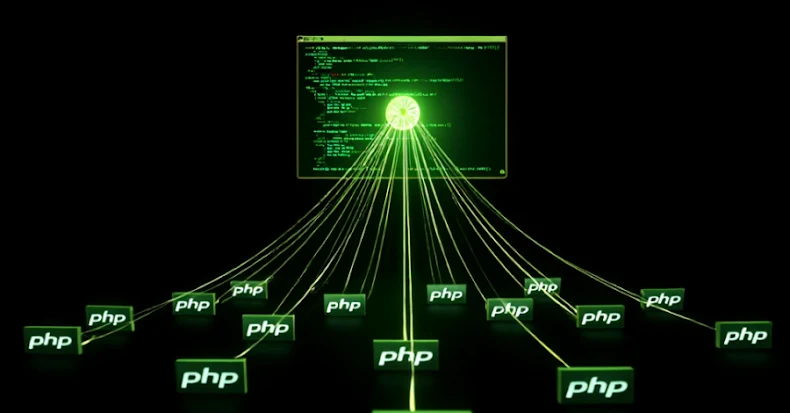

Los investigadores de ciberseguridad llaman la atención sobre el aumento de los ataques automatizados dirigidos a servidores PHP, dispositivos de IoT y pasarelas en la nube por parte de varias botnets, como Mirai , Gaggyt , y Mozi .

«Estas campañas automatizadas explotan las vulnerabilidades conocidas de la CVE y los errores de configuración de la nube para controlar los sistemas expuestos y ampliar las redes de botnets», afirma la Unidad de Investigación de Amenazas (TRU) de Qualys en un informe compartido con The Hacker News.

La empresa de ciberseguridad dijo que los servidores PHP se han convertido en los objetivos más destacados de estos ataques debido al uso generalizado de sistemas de gestión de contenido como WordPress y CMS artesanal . Esto, a su vez, crea una gran superficie de ataque, ya que muchas implementaciones de PHP pueden sufrir errores de configuración, complementos y temas desactualizados y un almacenamiento de archivos inseguro.

A continuación se enumeran algunas de las principales debilidades de los marcos de PHP que han sido explotadas por los actores de amenazas:

- CVE-2017-9841 - Una vulnerabilidad de ejecución remota de código en PHPUnit

- CVE2021-3129 - Una vulnerabilidad de ejecución remota de código en Laravel

- CVE-47945 - Una vulnerabilidad de ejecución remota de código en ThinkPHP Framework

Qualys dijo que también ha observado esfuerzos de explotación que implican el uso de «/? La cadena de consulta XDEBUG_SESSION_START=phpStorm» en HTTP GET solicita iniciar una Sesión de depuración de Xdebug con un entorno de desarrollo integrado (IDE) como PhpStorm.

«Si Xdebug se deja activo involuntariamente en entornos de producción, los atacantes pueden utilizar estas sesiones para obtener información sobre el comportamiento de las aplicaciones o extraer datos confidenciales», afirma la empresa.

Por otra parte, los actores de amenazas siguen buscando credenciales, claves de API y tokens de acceso en servidores expuestos a Internet para tomar el control de los sistemas vulnerables, así como aprovechar las fallas de seguridad conocidas en los dispositivos de IoT para convertirlos en una botnet. Entre ellas se incluyen:

- CVE-22947 - Una vulnerabilidad de ejecución remota de código en Spring Cloud Gateway

- CVE-2024-3721 - Una vulnerabilidad de inyección de comandos en los DVR-4104 y DVR-4216 de TBK

- Un error de configuración en el DVR MVPower TV-7104HE que permite a los usuarios no autenticados ejecutar comandos arbitrarios del sistema a través de una solicitud HTTP GET

La actividad de escaneo, añadió Qualys, a menudo se origina en infraestructuras de nube como Amazon Web Services (AWS), Google Cloud, Microsoft Azure, Digital Ocean y Akamai Cloud, lo que ilustra cómo los actores de amenazas abusan de los servicios legítimos en su beneficio y ocultan sus verdaderos orígenes.

«Los actores de amenazas actuales no necesitan ser muy sofisticados para ser efectivos», señaló. «Con los kits de exploits, los marcos de redes de bots y las herramientas de escaneo ampliamente disponibles, incluso los atacantes principiantes pueden causar daños importantes».

Para protegerse contra la amenaza, se recomienda a los usuarios que mantengan sus dispositivos actualizados, eliminen las herramientas de desarrollo y depuración de los entornos de producción, protejan los secretos con AWS Secrets Manager o HashiCorp Vault y restrinjan el acceso público a la infraestructura de la nube.

«Si bien las botnets se han asociado anteriormente con ataques DDoS a gran escala y estafas ocasionales de criptominería, en la era de las amenazas a la seguridad de la identidad, vemos que están asumiendo un nuevo papel en el ecosistema de amenazas», dijo James Maude, CTO de campo de BeyondTrust.

«Tener acceso a una amplia red de enrutadores y sus direcciones IP puede permitir a los actores de amenazas realizar ataques a gran escala para rellenar credenciales y rociar contraseñas. Las botnets también pueden eludir los controles de geolocalización robando las credenciales de un usuario o secuestrando una sesión del navegador y, a continuación, utilizando un nodo de botnet cercano a la ubicación real de la víctima y, tal vez, incluso utilizando el mismo ISP que la víctima para evitar detecciones de inicio de sesión o políticas de acceso inusuales».

La revelación se produce cuando NETSCOUT clasificó la botnet de DDoS a sueldo conocida como AISURU como una nueva clase de malware denominada TurboMirai que puede lanzar ataques DDoS que superan los 20 terabits por segundo (Tbps). La botnet se compone principalmente de enrutadores de acceso de banda ancha aptos para el consumidor, sistemas de CCTV y DVR en línea y otros equipos en las instalaciones del cliente (CPE).

«Estas botnets incorporan capacidades adicionales dedicadas a los ataques DDoS y funciones multiusos, lo que permite tanto los ataques DDoS como otras actividades ilícitas, como el robo de credenciales, el rastreo web impulsado por inteligencia artificial (IA), el spam y el phishing», dijo la empresa dijo .

«AISURU incluye un servicio de proxy residencial integrado que se utiliza para reflejar los ataques DDoS a la capa de aplicación HTTPS generados por aprovechamientos de ataques externos».

Convertir los dispositivos comprometidos en un proxy residencial permite a los clientes que pagan enrutar su tráfico a través de uno de los nodos de la botnet, lo que ofrece anonimato y la posibilidad de combinarse con la actividad normal de la red. Según el periodista de seguridad independiente Brian Krebs, todos los principales servicios de proxy tienen creció exponencialmente durante los últimos seis meses, citando datos de spur.us.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS