Los actores de amenazas vinculados a Corea del Norte han sido atribuidos a una nueva ola de ataques contra empresas europeas activas en la industria de la defensa como parte de una campaña de larga duración conocida como Operación Dream Job .

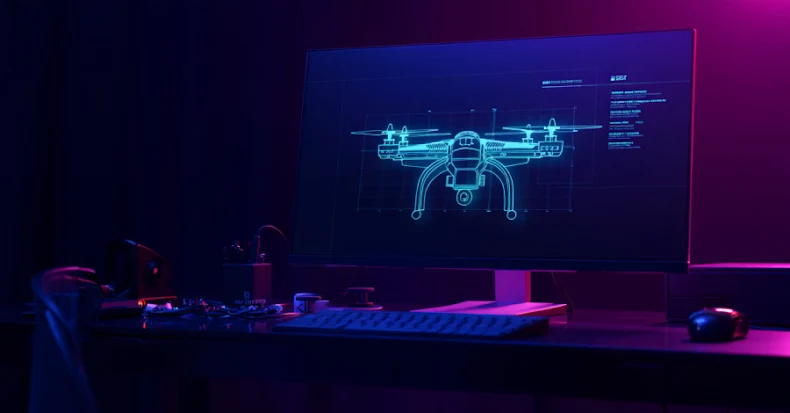

«Algunas de estas [empresas] están muy involucradas en el sector de los vehículos aéreos no tripulados (UAV), lo que sugiere que la operación podría estar vinculada a los esfuerzos actuales de Corea del Norte para ampliar su programa de drones», dijeron Peter Kálnai y Alexis Rapin, investigadores de seguridad de ESET. dijo en un informe compartido con The Hacker News.

Se estima que el objetivo final de la campaña es saquear información privada y conocimientos de fabricación utilizando familias de malware como ScoringMathTea y MISTPEN. La empresa eslovaca de ciberseguridad dijo que había observado que la campaña había comenzado a finales de marzo de 2025.

Algunas de las entidades objetivo incluyen una empresa de ingeniería metálica en el sudeste de Europa, un fabricante de componentes de aeronaves en Europa Central y una empresa de defensa en Europa Central.

Mientras puntuaba MathTea (también conocido como Tigre del bosque ) fue observado anteriormente realizado por ESET a principios de 2023 en relación con los ciberataques dirigidos contra una empresa de tecnología india y un contratista de defensa en Polonia, MISTPEN fue documentadas de Google Mandiant en septiembre de 2024 como parte de las intrusiones dirigidas a empresas de los sectores energético y aeroespacial. La primera aparición de ScoringMathTea se remonta a octubre de 2022.

Operation Dream Job, expuesta por primera vez por la empresa israelí de ciberseguridad ClearSky en 2020, es una campaña de ataque persistente organizada por un prolífico grupo de hackers norcoreano denominado Lazarus Group, que también es rastreado como APT-Q-1, Black Artemis, Diamond Sleet (anteriormente Zinc), Hidden Cobra, Temp.Hermit y UNC2970. Se cree que el grupo de hackers está en funcionamiento al menos desde 2009.

En estos ataques, los actores de amenazas aprovechan los atractivos de la ingeniería social similares a Entrevista contagiosa para acercarse a posibles objetivos con lucrativas oportunidades laborales y engañarlos para que infecten sus sistemas con malware. La campaña también muestra superposiciones con clústeres rastreados como Death Note , velocidad nuclear , Operación In (ter) ception y Operación North Star .

«El tema dominante es una oferta de trabajo lucrativa pero falsa con una cara de malware: el objetivo recibe un documento señuelo con la descripción del trabajo y un lector de PDF troyano para abrirlo», dijeron los investigadores de ESET.

La cadena de ataque lleva a la ejecución de un binario, que se encarga de descargar una DLL maliciosa que elimina ScoringMathTea, así como un sofisticado descargador con el nombre en código BinMergeLoader, que funciona de forma similar a MISTPEN y utiliza la API Graph y los tokens de Microsoft para obtener cargas útiles adicionales.

Se ha descubierto que las secuencias de infección alternativas aprovechan un cuentagotas desconocido para entregar dos cargas útiles provisionales, la primera de las cuales carga la segunda, lo que finalmente resulta en el despliegue de ScoringMathTea, una RAT avanzada que admite alrededor de 40 comandos para tomar el control total de las máquinas comprometidas.

«Durante casi tres años, Lazarus ha mantenido un modus operandi uniforme, desplegando su carga útil principal preferida, ScoringMathTea, y utilizando métodos similares para troyanizar aplicaciones de código abierto», afirma ESET. «Esta estrategia predecible, pero eficaz, ofrece suficiente polimorfismo como para evitar que los agentes de seguridad la detecten, aunque no sea suficiente para enmascarar la identidad del grupo y ocultar el proceso de atribución».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS