Los investigadores de ciberseguridad han arrojado luz sobre el funcionamiento interno de un malware de botnet llamado Borde polar .

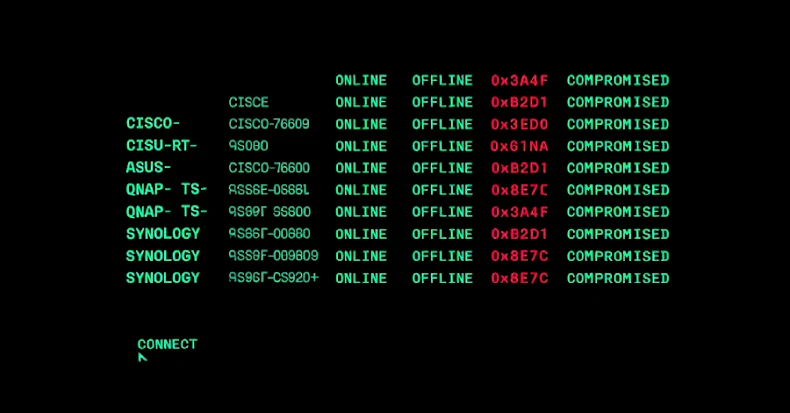

PolarEdge fue primera documentación de Sekoia en febrero de 2025, atribuyéndolo a una campaña dirigida a enrutadores de Cisco, ASUS, QNAP y Synology con el objetivo de agruparlos en una red con un propósito aún indeterminado.

El implante ELF basado en TLS, en esencia, está diseñado para monitorear las conexiones entrantes de los clientes y ejecutar comandos dentro de ellas.

Luego, en agosto de 2025, atacó la plataforma de gestión de superficies Censys detallada la red troncal de infraestructura que alimenta la botnet, y la empresa señala que PolarEdge presenta características que son consistentes con las de una red de caja de retransmisión operativa (ORB). Hay pruebas que sugieren que la actividad relacionada con el malware puede haber comenzado ya en junio de 2023.

En las cadenas de ataque observadas en febrero de 2025, se observó que los actores de la amenaza aprovechaban una falla de seguridad conocida que afectaba a los enrutadores Cisco (CVE-2023-20118) para descargar un script de shell llamado «q» a través de FTP, que luego se encarga de recuperar y ejecutar la puerta trasera PolarEdge en el sistema comprometido.

«La función principal de la puerta trasera es enviar la huella digital de un host a su servidor de comando y control y, a continuación, escuchar los comandos a través de un servidor TLS integrado implementado con MbeDTLS», la empresa francesa de ciberseguridad dijo en un desglose técnico del malware.

PolarEdge está diseñado para admitir dos modos de funcionamiento: un modo de conexión, en el que la puerta trasera actúa como un cliente TLS para descargar un archivo de un servidor remoto, y un modo de depuración, en el que la puerta trasera pasa a un modo interactivo para modificar su configuración (es decir, la información del servidor) sobre la marcha.

La configuración está incrustada en los 512 bytes finales de la imagen ELF, ofuscados por un XOR de un byte que se puede descifrar con la clave 0x11 de un byte.

Sin embargo, su modo predeterminado es funcionar como un servidor TLS para enviar una huella digital del host al servidor de comando y control (C2) y esperar a que se envíen los comandos. El servidor TLS se implementa con la versión 2.8.0 de MbedTLS y se basa en un protocolo binario personalizado para analizar las solicitudes entrantes que cumplen criterios específicos, incluido un parámetro denominado «hasCommand».

Si el parámetro «hasCommand» es igual al carácter ASCII 1, la puerta trasera procede a extraer y ejecutar el comando especificado en el campo «Comando» y devuelve la salida sin procesar del comando ejecutado.

Una vez lanzado, PolarEdge también mueve (p. ej., /usr/bin/wget, /sbin/curl) y elimina ciertos archivos («/share/cachedev1_data/.qpkg/cms-ws/cgi-bin/library.cgi.bak») del dispositivo infectado, aunque el propósito exacto de este paso no está claro.

Además, la puerta trasera incorpora una amplia gama de técnicas antianálisis para ofuscar la información relacionada con la configuración del servidor TLS y la lógica de toma de huellas digitales. Para evitar la detección, utiliza el enmascaramiento de procesos durante su fase de inicialización eligiendo un nombre de una lista predefinida de forma aleatoria. Algunos de los nombres incluidos son: igmpproxy, wscd, /sbin/dhcpd, httpd, upnpd e iapp.

«Aunque la puerta trasera no garantiza la persistencia tras los reinicios, llama a la bifurcación para generar un proceso secundario que, cada 30 segundos, comprueba si /proc/ <parent-pid>sigue existiendo», explican los investigadores de Sekoia. «Si el directorio ha desaparecido, el niño ejecuta un comando del shell para volver a abrir la puerta trasera».

La revelación se produce cuando Synthient destacó la capacidad de GhostSocks para convertir los dispositivos comprometidos en proxies residenciales SOCKS5. Se dice que GhostSocks se anunció por primera vez bajo el modelo de malware como servicio (MaaS) en el foro XSS en octubre de 2023.

Vale la pena señalar que la oferta ha sido integrada en Lumma Stealer a principios de 2024, lo que permite a los clientes del malware ladrón monetizar los dispositivos comprometidos después de la infección.

«GhostSocks ofrece a los clientes la posibilidad de crear un archivo DLL o ejecutable de 32 bits», Synthient dijo en un análisis reciente. «GhostSocks intentará localizar un archivo de configuración en %TEMP%. En el caso de que no se pueda encontrar el archivo de configuración, volverá a una configuración codificada».

La configuración contiene detalles del servidor C2 con el que se establece una conexión para aprovisionar el proxy SOCKS5 y, en última instancia, generar una conexión mediante el código abierto Go-socks5 y yamux bibliotecas.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS