Un nuevo malware atribuido al grupo de hackers vinculado a Rusia conocido como RÍO FRÍO ha sufrido numerosas iteraciones de desarrollo desde mayo de 2025, lo que sugiere un aumento del «ritmo de las operaciones» por parte del actor de la amenaza.

El conclusiones provienen del Grupo de Inteligencia de Amenazas de Google (GTIG), que afirma que el equipo de hackers patrocinado por el estado ha perfeccionado y rediseñado rápidamente su arsenal de malware apenas cinco días después de la publicación de su LLAVES PERDIDAS malware casi al mismo tiempo.

Si bien actualmente no se sabe cuánto tiempo llevan en desarrollo las nuevas familias de malware, el equipo de inteligencia de amenazas del gigante tecnológico dijo que no ha observado ni una sola instancia de LOSTKEYS desde su divulgación.

El nuevo malware, cuyo nombre en código es NOROBOT, YESROBOT y MAYBEROBOT, es «una colección de familias de malware relacionadas conectadas a través de una cadena de entrega», dijo el investigador de GTIG Wesley Shields en un análisis realizado el lunes.

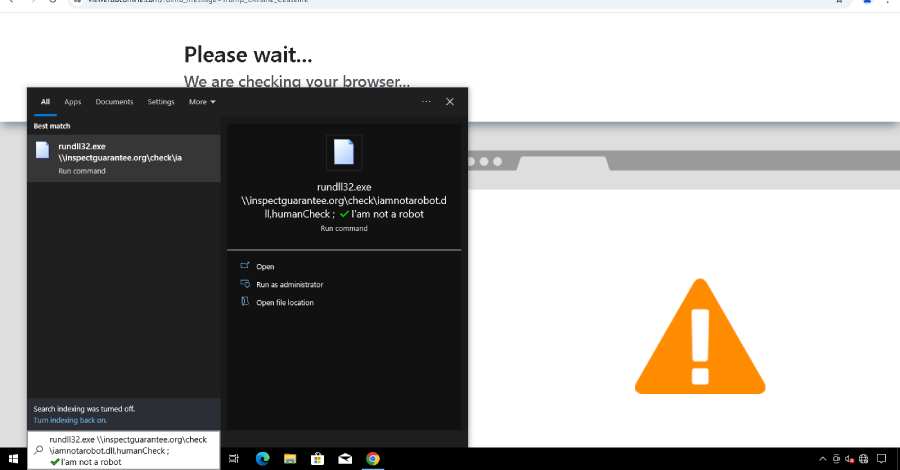

Las últimas oleadas de ataques se alejan en cierto modo del modus operandi típico de COLDRIVER, que consiste en atacar a personas de alto perfil en ONG, asesores políticos y disidentes para robarles credenciales. Por el contrario, la nueva actividad giraba en torno a utilizar señuelos al estilo de ClickFix para engañar a los usuarios para que ejecutaran comandos maliciosos de PowerShell a través del cuadro de diálogo de ejecución de Windows, como parte de una falsa solicitud de verificación del CAPTCHA.

Si bien los ataques detectados en enero, marzo y abril de 2025 llevaron al despliegue de un malware para robar información conocido como LOSTKEYS, las intrusiones posteriores allanaron el camino para la familia de malware «ROBOT». Cabe señalar que Zscaler ThreatLabZ rastrea las familias de malware NOROBOT y MAYBEROBOT con los nombres BAITSWITCH y SIMPLEFIX , respectivamente.

La nueva cadena de infección comienza con un señuelo HTML de ClickFix denominado COPIA EN FRÍO que está diseñado para eliminar una DLL llamada NOROBOT , que luego se ejecuta mediante rundll32.exe para eliminar el malware de la siguiente etapa. Se dice que las versiones iniciales de este ataque distribuyeron una puerta trasera de Python conocida como SÍ ROBOT , antes de que los actores de la amenaza cambien a un implante Powershell llamado QUIZÁS UN ROBOT .

YESROBOT usa HTTPS para recuperar comandos de un servidor de comando y control (C2) codificado de forma rígida. Como puerta trasera mínima, admite la capacidad de descargar y ejecutar archivos y recuperar documentos de interés. Hasta la fecha, solo se han registrado dos casos de despliegue de YESROBOT, concretamente durante un período de dos semanas a finales de mayo, poco después de que se conocieran los detalles de LOSTKEYS.

Por el contrario, se considera que MAYBEROBOT es más flexible y extensible, y está equipado con funciones para descargar y ejecutar cargas útiles desde una URL específica, ejecutar comandos con cmd.exe y ejecutar código de PowerShell.

Se cree que los actores de COLDRIVER se apresuraron a implementar YESROBOT como un «mecanismo provisional», probablemente en respuesta a la divulgación pública, antes de abandonarlo en favor de MAYBEROBOT, ya que la primera versión de NOROBOT también incluía un paso para descargar una instalación completa de Python 3.8 en el host comprometido, un artefacto «ruidoso» que seguramente levantará sospechas.

Google también señaló que el uso de NOROBOT y MAYBEROBOT probablemente esté reservado para objetivos importantes, que tal vez ya se hayan visto comprometidos mediante el phishing, con el objetivo final de recopilar información adicional de sus dispositivos.

«NOROBOT y su cadena de infección anterior han estado sujetas a una evolución constante: inicialmente se simplificaron para aumentar las posibilidades de un despliegue exitoso, antes de volver a introducir la complejidad al dividir las claves criptográficas», afirma Shields. «Esta evolución constante pone de manifiesto los esfuerzos del grupo por eludir los sistemas de detección y utilizarlos como mecanismo de entrega para seguir recopilando información de inteligencia contra objetivos de gran valor».

La revelación se produce cuando el Ministerio Público de los Países Bajos, conocido como Openbaar Ministerie (OM), anunció que tres hombres de 17 años eran sospechosos de prestar servicios a un gobierno extranjero, y que uno de ellos presuntamente estaba en contacto con un grupo de hackers afiliado al gobierno ruso.

«Este sospechoso también dio a los otros dos instrucciones para mapear las redes Wi-Fi en varias fechas en La Haya», dijo OM dijo . «La información recopilada ha sido compartida con el cliente por el exsospechoso a cambio de una tarifa y puede utilizarse para espionaje digital y ciberataques».

Dos de los sospechosos fueron detenidos el 22 de septiembre de 2025, mientras que el tercer sospechoso, que también fue entrevistado por las autoridades, permanece bajo arresto domiciliario debido a su «papel limitado» en el caso.

«Aún no hay indicios de que se haya ejercido presión sobre el sospechoso que estuvo en contacto con el grupo de hackers afiliado al gobierno ruso», agregó el organismo gubernamental holandés.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS