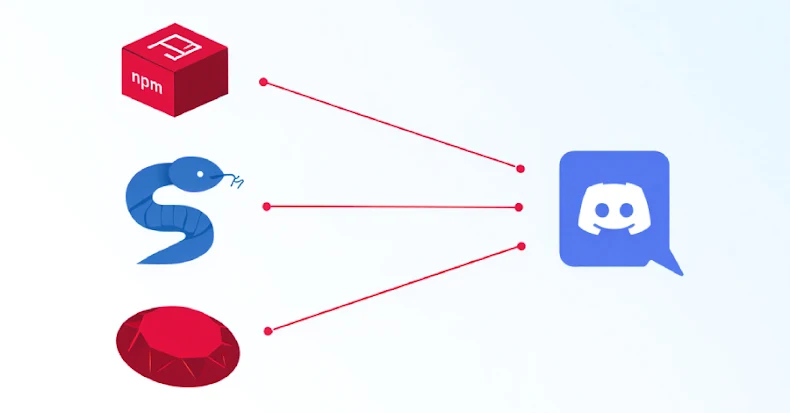

Los investigadores de ciberseguridad han identificado varios paquetes maliciosos en los ecosistemas de npm, Python y Ruby que aprovechan Discordia como canal de comando y control (C2) para transmitir datos robados a webhooks controlados por actores.

Webhooks en Discord son una forma de publicar mensajes a los canales de la plataforma sin necesidad de un usuario bot ni autenticación, lo que los convierte en un mecanismo atractivo para que los atacantes extraigan datos a un canal bajo su control.

«Es importante destacar que las URL de los webhooks son, de hecho, de solo escritura», dijo Olivia Brown, investigadora de Socket dijo en un análisis. «No revelan el historial del canal, y los defensores no pueden volver a leer publicaciones anteriores con solo conocer la URL».

La empresa de seguridad de la cadena de suministro de software dijo que identificó varios paquetes que utilizan los webhooks de Discord de varias maneras:

- mysql-dumpdiscord (npm), que desvía el contenido de los archivos de configuración para desarrolladores como config.json, .env, ayarlar.js y ayarlar.json a un webhook de Discord

- nodejs.discord (npm), que usa un webhook de Discord para registrar las alertas (un enfoque que no es intrínsecamente malicioso)

- <package name>malinssx, malicus y maliinn (PyPI), que usa Discord como servidor C2 al activar una solicitud HTTP a un canal cada vez que los paquetes se instalan mediante «pip install»

- sqlcommenter_rails (RubyGems.org), que recopila información del anfitrión, incluido el contenido de archivos confidenciales como «/etc/passwd» y «/etc/resolv.conf», y la envía a un webhook de Discord codificado

«El abuso de los webhooks de Discord como C2 es importante porque cambia la economía de los ataques a la cadena de suministro», señaló Brown. «Al ser gratuitos y rápidos, los actores de amenazas evitan alojar y mantener su propia infraestructura. Además, suelen combinarse con las reglas habituales de código y firewall, lo que permite infiltrarse incluso en manos de víctimas seguras».

«Cuando se combinan con enlaces en tiempo de instalación o scripts de compilación, los paquetes maliciosos con el mecanismo C2 de Discord pueden extraer silenciosamente archivos.env, claves de API y detalles del host de las máquinas de los desarrolladores y los ejecutores de CI mucho antes de que la supervisión del tiempo de ejecución llegue a la aplicación».

Una entrevista contagiosa inunda npm con paquetes falsos

La revelación se produce cuando la empresa también detectó 338 paquetes maliciosos publicados por actores de amenazas norcoreanos asociados con el Entrevista contagiosa campaña, utilizándolos para ofrecer familias de malware como HexEval , Índice XOR , y cargadores cifrados que ofrecen BeaverTail, en lugar de eliminar directamente el robador y descargador de JavaScript. En conjunto, los paquetes se descargaron más de 50 000 veces.

«En esta última ola, los actores de amenazas norcoreanos utilizaron más de 180 personas falsas vinculadas a nuevos alias y correos electrónicos de registro de npm, y controlaron más de una docena de puntos finales de mando y control (C2)», dijo el investigador de seguridad Kirill Boychenko dijo .

Los objetivos de la campaña incluyen a los desarrolladores de Web3, criptomonedas y cadenas de bloques, así como a los solicitantes de empleo en el sector técnico, a quienes se les contacta en plataformas profesionales como LinkedIn con oportunidades lucrativas. A continuación, se les indica a los posibles destinatarios que completen una tarea de codificación clonando un repositorio con trampas explosivas que haga referencia a un paquete malintencionado (por ejemplo, eslint-detector) que ya esté publicado en el registro de npm.

Una vez que se ejecuta localmente en la máquina, el paquete al que se hace referencia en el supuesto proyecto actúa como un ladrón (es decir, BeaverTail) para recopilar las credenciales del navegador, los datos de la billetera de criptomonedas, el llavero de macOS, las pulsaciones de teclas, el contenido del portapapeles y las capturas de pantalla. El malware está diseñado para descargar cargas útiles adicionales, incluida una puerta trasera multiplataforma de Python con el nombre en código InvisibleFerret.

De los cientos de paquetes subidos por actores norcoreanos, muchos de ellos son errores tipográficos de sus homólogos legítimos (por ejemplo, dotevn frente a dotenv), especialmente los relacionados con Node.js, Express o marcos de interfaz como React. También se ha descubierto que algunas de las bibliotecas identificadas son similares a los kits de Web3 (por ejemplo, ethrs.js frente a ethers.js).

« Entrevista contagiosa no es una afición a la ciberdelincuencia, sino que funciona como una línea de montaje o una amenaza para la cadena de suministro similar a la de una fábrica», dijo Boychenko. «Se trata de una operación dirigida por el estado, basada en cuotas, con recursos duraderos, no con personal de fin de semana, y eliminar un paquete malintencionado no es suficiente si la cuenta de editor asociada permanece activa».

«La trayectoria de la campaña apunta a una operación duradera al estilo de una fábrica que trata el ecosistema de npm como un canal de acceso inicial renovable».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS