Los investigadores de ciberseguridad han arrojado luz sobre un actor de amenazas previamente indocumentado llamado TA585 que se ha observado que produce un malware listo para usar llamado Monster V2 mediante campañas de suplantación de identidad.

El equipo de investigación de amenazas de Proofpoint describió el clúster de actividad de amenazas como sofisticado, ya que aprovechaba las inyecciones web y las comprobaciones de filtrado como parte de sus cadenas de ataque.

«El TA585 destaca porque parece poseer toda su cadena de ataque con múltiples técnicas de entrega», dicen los investigadores Kyle Cucci, Tommy Madjar y Selena Larson dijo . «En lugar de aprovechar a otros actores de amenazas (como pagar por la distribución, comprar el acceso a agentes de acceso inicial o utilizar un sistema de distribución de tráfico de terceros), el TA585 administra su propia infraestructura, entrega e instalación de malware».

MonsterV2 es un troyano de acceso remoto (RAT), un ladrón y un cargador, que Proofpoint observó por primera vez que se anunciaba en foros delictivos en febrero de 2025. Vale la pena señalar que MonsterV2 también se llama Aurotun Stealer (un error ortográfico de «ejecución automática») y ha sido distribuido anteriormente a través de CastleLoader (también conocido como CastleBot).

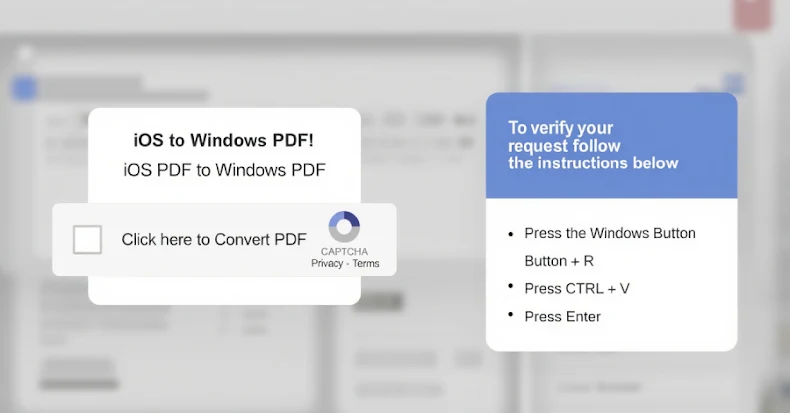

Se han observado campañas de suplantación de identidad que distribuyen el malware utilizando señuelos con temática del Servicio de Impuestos Internos (IRS) de los Estados Unidos para engañar a los usuarios para que hagan clic en URL falsas que dirigen a un PDF, que, a su vez, enlaza a una página web que emplea la táctica de ingeniería social ClickFix para activar la infección mediante la ejecución de un comando malicioso en el cuadro de diálogo Ejecutar de Windows o en la terminal PowerShell. El comando PowerShell está diseñado para ejecutar un script de PowerShell de última generación que implementa MonsterV2.

Las oleadas de ataques posteriores detectadas en abril de 2025 han recurrido a inyecciones maliciosas de JavaScript en sitios web legítimos que utilizan superposiciones de verificación CAPTCHA falsas para iniciar el ataque a través de ClickFix, lo que, en última instancia, ha llevado a la entrega del malware mediante un comando de PowerShell.

Las versiones iniciales de esta campaña distribuyeron Lumma Stealer, antes de que el TA585 cambiara a MonsterV2 a principios de 2025. Curiosamente, la inyección de JavaScript y la infraestructura asociada (intlspring [.] com) también se han vinculado a la distribución de Rhadamanthys Stealer.

Un tercer conjunto de campañas emprendidas por TA585 ha utilizado notificaciones por correo electrónico de GitHub que se activan al etiquetar a los usuarios de GitHub en avisos de seguridad falsos que contienen URL que conducen a sitios web controlados por actores.

Ambos grupos de actividades, que giran en torno a las inyecciones web y las falsas alertas de GitHub, se han asociado a CoreSecThree, que, según PRODAFT , es un «marco sofisticado» que se sabe que está activo desde febrero de 2022 y que se ha utilizado «constantemente» para propagar malware robador.

MonsterV2 es un malware con todas las funciones que puede robar datos confidenciales, actuar como un rastreador al reemplazar las direcciones de criptomonedas del portapapeles de los sistemas infectados por direcciones de monederos proporcionadas por los actores de amenazas, establecer el control remoto mediante la computación en red virtual oculta (HVNC), recibir y ejecutar comandos desde un servidor externo y descargar cargas útiles adicionales.

Un actor de habla rusa vende el malware por 800 dólares al mes para la edición «Standard», mientras que la versión «Enterprise», que viene con soporte para stealer, loader, HVNC y Chrome DevTools Protocol (CDP), cuesta 2000 dólares al mes. Un aspecto destacable del ladrón es que evita infectar a los países de la Comunidad de Estados Independientes (CEI).

MonsterV2 normalmente se empaqueta con un cifrador de C++ llamado SonicCrypt, lo que le permite evadir la detección mediante la ejecución de una serie de comprobaciones antianálisis antes de descifrar y cargar la carga útil.

Una vez lanzado, el malware descifra y resuelve las funciones de la API de Windows cruciales para su funcionamiento, además de elevar sus privilegios. A continuación, procede a decodificar una configuración integrada para conectarse al servidor de comando y control (C2) y a determinar su siguiente línea de acción en función de los parámetros establecidos:

- anti_dbg, si se establece en True, el malware intenta detectar y evadir los depuradores en uso

- anti_sandbox, si se establece en True, el malware intenta detectar entornos limitados y ejecutar algunas técnicas rudimentarias contra entornos aislados

- aurotun (es este error ortográfico lo que le ha dado el nombre Aurotun Stealer), si se establece en True, el malware intenta configurar la persistencia en el host

- priviledge_escalation, si se establece en True, el malware intenta aumentar sus privilegios

Si el malware establece contacto con éxito con el servidor C2, envía la información básica del sistema y la geolocalización del sistema mediante el envío de una solicitud a «api.ipify [.] org». La respuesta del servidor contiene el comando que se ejecutará en el host. Algunas de las funciones compatibles se enumeran a continuación:

- Ejecute la funcionalidad de robo de información y exfiltre los datos al servidor

- Ejecute un comando arbitrario mediante cmd.exe o PowerShell

- Finalizar, suspender y reanudar los procesos de destino

- Establecer una conexión HVNC con el sistema infectado

- Realizar capturas de pantalla del escritorio

- Iniciar un keylogger

- Enumerar, manipular, copiar y filtrar archivos

- Apagar o bloquear el sistema

- Descargue y ejecute cargas útiles de próxima etapa, como StealC, Remcos RAT

«Sin embargo, esta actividad no se correlacionó con el TA585. En particular, con StealC, las cargas útiles de MonsterV2 se configuraron para usar el mismo servidor C2 que la carga útil de StealC descartada», afirma Proofpoint. «El TA585 es un agente de amenazas único con capacidades avanzadas de segmentación y lanzamiento. Dado que el panorama de las amenazas de la ciberdelincuencia cambia constantemente, el TA585 ha adoptado estrategias eficaces para el filtrado, la distribución y la instalación de malware».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS