Investigadores de ciberseguridad han arrojado luz sobre un grupo de ciberdelincuencia de habla china con nombre en código UAT-8099 que se ha atribuido al fraude en la optimización de motores de búsqueda (SEO) y al robo de credenciales, archivos de configuración y datos de certificados de alto valor.

Los ataques están diseñados para atacar los servidores de Internet Information Services (IIS) de Microsoft, y la mayoría de las infecciones se han registrado en India, Tailandia, Vietnam, Canadá y Brasil, y abarcan universidades, empresas de tecnología y proveedores de telecomunicaciones. El grupo se descubrió por primera vez en abril de 2025. Los objetivos son principalmente los usuarios de dispositivos móviles, que abarcan tanto los dispositivos iPhone de Android como los de Apple.

UAT-8099 es el último actor vinculado a China en participar en fraudes de SEO con fines de lucro. Tan recientemente como el mes pasado, ESET revelada detalles de otro actor de amenazas llamado GhostRedirector que ha logrado comprometer al menos 65 servidores Windows ubicados principalmente en Brasil, Tailandia y Vietnam con un módulo IIS malicioso con nombre en código Gamshen para facilitar el fraude de SEO.

«El UAT-8099 manipula las clasificaciones de búsqueda al centrarse en servidores IIS acreditados y de gran valor en las regiones seleccionadas», dijo Joey Chen, investigador de Cisco Talos dijo . «El grupo mantiene la persistencia y modifica las clasificaciones de SEO utilizando webshells, herramientas de hackeo de código abierto, Cobalt Strike y varios programas maliciosos de BadiIS; sus scripts de automatización están personalizados para evadir las defensas y ocultar la actividad».

Una vez que se encuentra un servidor IIS vulnerable (ya sea debido a una vulnerabilidad de seguridad o a una configuración débil en la función de carga de archivos del servidor web), el actor de la amenaza utiliza el punto de apoyo para cargar web shells con el fin de realizar reconocimientos y recopilar información básica del sistema. Posteriormente, este grupo de hackers, motivado por motivos económicos, permite que la cuenta de invitado escale sus privilegios hasta los del administrador y los utilice para habilitar el Protocolo de escritorio remoto (RDP).

También se ha observado que el UAT-8099 toma medidas para cerrar la ruta de acceso inicial a fin de mantener el control exclusivo de los hosts comprometidos y evitar que otros actores de amenazas pongan en peligro los mismos servidores. Además, Cobalt Strike se ha convertido en la puerta trasera preferida después de la explotación.

Para lograr la persistencia, RDP se combina con herramientas de VPN como SoftEther VPN , Nivel fácil , y Fast Reverse Proxy ( FRP ). La cadena de ataques culmina con la instalación del malware BadiIS, que han utilizado varios grupos de amenazas de habla china, como Rango de dragón y Operación Reescritura (también conocido como CL-UNK-1037).

El UAT-8099 usa RDP para acceder a los servidores IIS y buscar datos valiosos en el host comprometido mediante una herramienta de interfaz gráfica de usuario (GUI) denominada Todo , que luego se empaqueta para su reventa o posterior explotación. Por el momento, no está claro cuántos servidores ha comprometido el grupo.

Sin embargo, el malware BadiIS desplegado en este caso es una variante que ha modificado su estructura de código y su flujo de trabajo funcional para eludir la detección por parte del software antivirus. Su funcionamiento es similar al de Gamshen, ya que el componente de manipulación SEO solo se activa cuando la solicitud proviene de Google (es decir, User-Agent es Googlebot).

BADiIS puede funcionar en tres modos diferentes -

- Proxy , que extrae la dirección del servidor de comando y control (C2) incrustada y codificada y la usa como proxy para recuperar contenido de un servidor C2 secundario

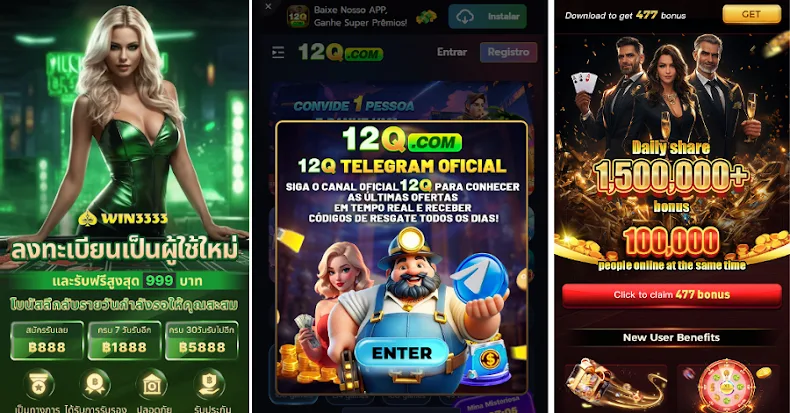

- Inyector , que intercepta las solicitudes del navegador que se originan en los resultados de búsqueda de Google, se conecta al servidor C2 para recuperar el código JavaScript, incrusta el JavaScript descargado en el contenido HTML de la respuesta y devuelve la respuesta alterada para redirigir a la víctima al destino elegido (anuncios no autorizados o sitios web de juegos de azar ilegales)

- Fraude SEO , que compromete a varios servidores de IIS a cometer fraudes de SEO al publicar backlinks para aumentar artificialmente la clasificación de los sitios web

«El actor emplea una técnica de SEO convencional conocida como backlinking para aumentar la visibilidad del sitio web», dijo Talos. «El motor de búsqueda de Google utiliza backlinks para descubrir sitios adicionales y evaluar la relevancia de las palabras clave».

«Un mayor número de backlinks aumenta la probabilidad de que los rastreadores de Google visiten un sitio, lo que puede acelerar las mejoras de clasificación y aumentar la exposición de las páginas web. Sin embargo, la simple acumulación de backlinks sin tener en cuenta su calidad puede conllevar sanciones por parte de Google».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS