Los investigadores de ciberseguridad han denunciado a una red IP ucraniana por participar en campañas masivas de uso de la fuerza bruta y de fumigación de contraseñas dirigidas a dispositivos SSL, VPN y RDP entre junio y julio de 2025.

La actividad se originó en un sistema autónomo FDN3 con sede en Ucrania ( COMO 211736 ), según la empresa francesa de ciberseguridad Intrinsec.

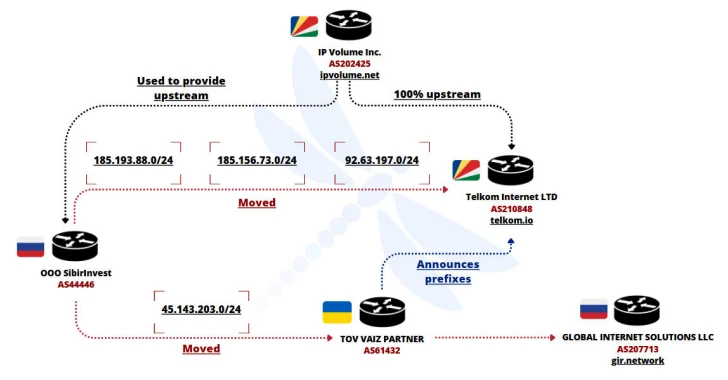

«Creemos con un alto nivel de confianza que la FDN3 forma parte de una infraestructura abusiva más amplia compuesta por otras dos redes ucranianas, VAIZ-AS ( AS61432 ) y ERISHENNYA-ASN ( COMO 210950 ) y un sistema autónomo con sede en Seychelles llamado TK-NET ( COMO 210848 )», según un informe publicado la semana pasada.

«Todos ellos se asignaron en agosto de 2021 y, a menudo, intercambian prefijos IPv4 entre sí para evadir las listas de bloqueo y seguir alojando actividades abusivas».

El AS61432 anuncia actualmente un único prefijo 185.156.72 [.] 0/24, mientras que el AS210950 ha anunciado dos prefijos 45.143.201 [.] 0/24 y

185,193,89 [.] 0/24. Los dos sistemas autónomos se asignaron en mayo y agosto de 2021, respectivamente. Una parte importante de sus prefijos se ha anunciado en el AS210848, otro sistema autónomo que también se asignó en agosto de 2021.

«Esta red comparte todos sus acuerdos de peering con IP Volume Inc. — COMO 202425 , una empresa con sede en Seychelles y creada por los propietarios de Ecatel, famosa por ofrecer un servicio de alojamiento a prueba de balas ampliamente abusivo en los Países Bajos desde 2005», señaló Intrinsec.

La totalidad de los prefijos que se trasladaron de AS61432 y AS210950 ahora son anunciados por redes infalibles y abusivas lideradas por compañías fantasma como Global Internet Solutions LLC (gir.network), Soluciones de conectividad global LLP , Verasel, IP Volume Inc. y Telkom Internet LTD.

Los hallazgos se basan en revelaciones anteriores sobre cómo se utilizaron varias redes asignadas en agosto de 2021 y con sede en Ucrania y Seychelles (AS61432, AS210848 y AS210950) para la distribución de spam, los ataques de red y el alojamiento de comando y control de malware. En junio de 2025, algunos de los prefijos IPv4 anunciados por estas redes se trasladaron a FDN3, que se creó en agosto de 2021.

Eso no es todo. Tres de los prefijos anunciados por la AS210848, y uno por la AS61432, ya habían sido anunciados anteriormente por otra red rusa, SibirInvest OOO ( COMO 4446 ). De los cuatro prefijos IPv4 anunciados por FDN3, se estima que uno de ellos (88.210.63 [.] 0/24) lo anunció previamente una solución de alojamiento a prueba de balas con sede en EE. UU., llamada Virtualine ( COMO 214940 y COMO 214943 ).

Es este rango de prefijos IPv4 el que se ha atribuido a los intentos a gran escala de usar la fuerza bruta y rociar contraseñas, y la actividad alcanzó un nivel sin precedentes entre el 6 y el 8 de julio de 2025.

Los esfuerzos de uso de la fuerza bruta y la pulverización de contraseñas dirigidos a los activos SSL, VPN y RDP podrían durar hasta tres días, por Intrinsec. Vale la pena señalar que estas técnicas han sido adoptadas por varios grupos de ransomware como servicio (RaaS), como Basta negro , GRUPO GLOBAL , y RansomHub como vector de acceso inicial para violar las redes corporativas.

Los otros dos prefijos que FDN3 anunció en junio, 92.63.197 [.] 0/24 y 185.156.73 [.] 0/24, fueron anunciados anteriormente por AS210848, lo que indica un alto grado de superposición operativa. 92.63.197 [.] 0/24, por su parte, tiene vínculos con redes de spam búlgaras como ROZA-AS ( COMO 212283 ).

«Todas esas grandes similitudes, incluida su configuración, el contenido que alojan y su fecha de creación, nos llevaron a evaluar con un alto nivel de confianza que los sistemas autónomos mencionados anteriormente serían operados por un administrador de alojamiento infalible común», explicó Intrinsec.

Un análisis más detallado de FDN3 ha descubierto vínculos con una empresa rusa llamada Alex Host LLC que, en el pasado, estuvo vinculada a proveedores de alojamiento infalibles como TNSECURITY, que se utilizaban para alojar Infraestructura Doppelganger .

«Esta investigación pone de relieve una vez más un fenómeno común en el que los ISP offshore, como IP Volume Inc., permiten redes más pequeñas y a prueba de balas mediante acuerdos de interconexión y, en general, el alojamiento de prefijos», afirma la empresa. «Gracias a su ubicación en el extranjero, como en Seychelles, que permite mantener en el anonimato a los propietarios de esas empresas, las actividades malintencionadas que se llevan a cabo a través de esas redes no pueden imputarse directamente a ellos».

El desarrollo se produce cuando Censys descubrió un sistema de administración de proxies con conexión trasera asociado a Borde polar botnet que actualmente se ejecuta en más de 2.400 hosts. El sistema es un Servidor RPX que funciona como una puerta de enlace proxy de conexión inversa capaz de administrar los nodos proxy y exponer los servicios de proxy.

«Este sistema parece ser un servidor bien diseñado que puede ser una de las muchas herramientas que se utilizan para administrar la botnet PolarEdge», dijo Mark Ellzey, investigador sénior de seguridad dijo . «También es posible que este servicio específico no tenga ninguna relación con PolarEdge y, en cambio, sea un servicio que la botnet utiliza para saltar entre diferentes relés».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS