La ejecución de un SOC a menudo es como ahogarse en alertas. Cada mañana, los paneles se iluminan con miles de señales, algunas urgentes y otras irrelevantes. La tarea consiste en encontrar las amenazas reales con la suficiente rapidez para evitar que se acumulen casos, evitar el agotamiento de los analistas y mantener la confianza de los clientes o de los líderes.

Sin embargo, los desafíos más difíciles no son las alertas que se pueden descartar rápidamente, sino las que se esconden a plena vista. Estas amenazas engañosas retrasan las investigaciones, generan escaladas innecesarias y agotan los recursos de forma silenciosa con el tiempo.

Por qué siguen abriéndose brechas de detección

Lo que ralentiza los SoC no es solo la avalancha de alertas, sino la forma en que las investigaciones se dividen en herramientas desconectadas. Intel en una plataforma, detonación en otra, enriquecimiento en una tercera; cada cambio es una pérdida de tiempo. En cientos de casos, esos minutos se suman al estancamiento de las investigaciones, a escalaciones innecesarias y a amenazas que persisten más de lo debido.

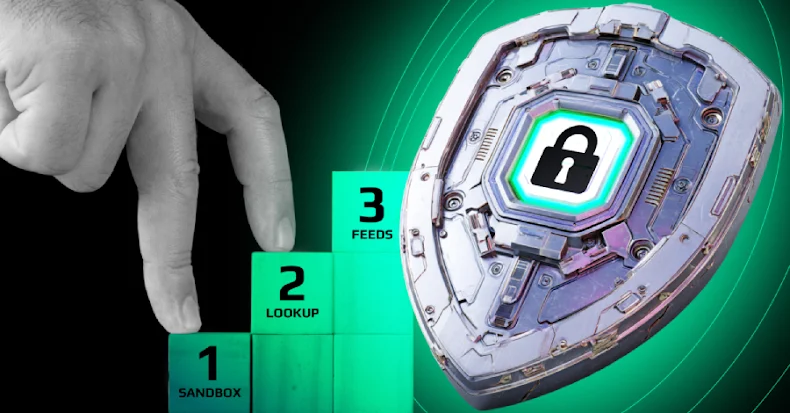

Plan de acción que ofrece 3 veces la eficiencia del SOC en la detección de amenazas

Los equipos de SOC que buscan cerrar las brechas de detección han encontrado un enfoque que funciona: crear la detección como un flujo de trabajo continuo, en el que cada paso refuerza al siguiente. En lugar de recurrir a herramientas desconectadas, los analistas siguen un proceso fluido, desde filtrar las alertas hasta detonar archivos sospechosos y validar los indicadores.

Un reciente CUALQUIER CARRERA La encuesta muestra hasta qué punto este cambio puede cambiar el rendimiento del SOC:

- 95% de los equipos de SOC informó de investigaciones más rápidas

- 94% de los usuarios dicho triaje se hizo más rápido y claro

- 21 minutos ahorrados en MTTR para cada caso

- En general, se identificaron hasta un 58% más de amenazas

|

| Plan de acción de 3 pasos con su impacto al usar ANY.RUN |

Detrás de estos números hay más que velocidad. Los SoC que adoptaron este flujo de trabajo redujeron la sobrecarga de alertas, obtuvieron una visibilidad más clara de los ataques complejos y aumentaron la confianza en el cumplimiento y la presentación de informes. Los equipos también adquirieron más experiencia con mayor rapidez, ya que los analistas aprendieron de forma práctica, en lugar de basarse únicamente en informes estáticos.

Entonces, ¿cómo son posibles estos números? La respuesta está en tres medidas prácticas que los equipos del SOC ya han puesto en práctica.

Veamos cómo funciona este plan y cómo puedes implementarlo en tus propios flujos de trabajo.

Paso 1: Amplíe la cobertura de amenazas de forma temprana

Cuanto antes un SOC pueda detectar un incidente, más rápido podrá responder. Fuentes de inteligencia sobre amenazas ofrecen a los analistas IOC nuevos y procesables extraídos de las últimas campañas de malware; IP, dominios y hashes observados en ataques del mundo real. En lugar de perseguir las alertas a ciegas, los equipos comienzan con datos que reflejan lo que está ocurriendo en el panorama de las amenazas en este momento.

|

| TI Feeds como primer paso en la detección de amenazas |

Con esta cobertura temprana, los SoC obtienen tres ventajas clave: detectan los incidentes antes, se mantienen alineados con las amenazas actuales y reducen el ruido que abarrota el nivel 1. En la práctica, eso significa un Reducción del 20% en la carga de trabajo de nivel 1 y menos escaladas que consumen tiempo a los analistas de alto nivel.

No dejes que las brechas de detección ralenticen a tu equipo. Comience hoy mismo con el proceso de 3 niveles y proporcione a su SOC la claridad y la velocidad que necesita.

La mejor parte es que los feeds de Threat Intelligence están disponibles en varios formatos con opciones de integración sencillas, por lo que pueden conectarse directamente a su configuración actual de SIEM, TIP o SOAR sin interrumpir los flujos de trabajo.

Al filtrar los duplicados y las señales irrelevantes desde el principio, Threat Feeds libera recursos y garantiza que los analistas se centren en las alertas que realmente importan.

Paso 2: Optimice la clasificación y la respuesta con Interactive Sandbox

Una vez filtradas las alertas, el siguiente desafío es demostrar lo que queda. Un sandbox interactivo se convierte en el campo de pruebas del SOC. En lugar de esperar a recibir informes estáticos, los analistas pueden detonar archivos y URL sospechosos en tiempo real y observar cómo se desarrolla el comportamiento paso a paso.

Este enfoque expone lo que la mayoría de las defensas automatizadas pasan por alto: cargas útiles que necesitan clics para activarse, descargas escalonadas que aparecen con el tiempo y tácticas evasivas diseñadas para engañar a la detección pasiva.

|

| El sandbox de ANY.RUN analiza amenazas complejas |

El resultado son respuestas más rápidas y claras:

- Ataques evasivos expuestos antes de que puedan escalar

- Informes de amenazas procesables generado para una respuesta rápida

- Minimización de las tareas rutinarias con investigaciones automatizadas

En la práctica, los SoC logran un Tiempo medio de detección de 15 segundos , convirtiendo lo que antes eran investigaciones largas e inciertas en resultados rápidos y decisivos.

Al combinar la visibilidad en tiempo real con la automatización, el entorno de pruebas brinda a los especialistas de todos los niveles la confianza necesaria para actuar con rapidez, al tiempo que libera al personal sénior de dedicar horas a la clasificación rutinaria.

Paso 3: Reforzar la defensa proactiva con la búsqueda de inteligencia de amenazas

Incluso con los resultados completos del entorno de pruebas, siempre queda una pregunta: ¿Se ha visto esta amenaza antes? Saber si un COI forma parte de una campaña nueva o si ya está circulando en varios sectores puede cambiar por completo la forma en que responde un SOC.

Es por eso que el tercer paso es implementar Búsqueda de inteligencia de amenazas . Al aprovechar los datos de ataques en vivo aportados por más de 15 000 SoC en todo el mundo , los analistas enriquecen al instante sus hallazgos y conectan alertas aisladas con patrones más amplios.

|

| TI Lookup: búsqueda del ataque y sus análisis de sandbox relevantes |

Las ventajas son evidentes:

- Amenazas ocultas descubiertas mediante la caza proactiva

- Mayor claridad sobre los incidentes con un rico contexto histórico

- Visibilidad en tiempo real en campañas en evolución

Con acceso a 24 veces más IOC en comparación con las fuentes aisladas típicas, los profesionales de seguridad pueden validar más rápido, cerrar los tickets antes y anticipar lo que podría ocurrir a continuación.

Este último paso garantiza que cada investigación termine con pruebas más sólidas; no solo una instantánea de un caso, sino una comprensión de cómo encaja en el panorama de amenazas más amplio.

Cree un SOC más sólido con un flujo de trabajo de detección unificado

Es posible cerrar las brechas de detección mediante la creación de un flujo de trabajo en el que cada etapa refuerce a la siguiente. Gracias al filtrado anticipado a partir de las fuentes de amenazas, a la visibilidad en tiempo real desde el entorno limitado y al contexto global a partir de Lookup, los SOC pasan de la detección fragmentada a un proceso continuo que ofrece resultados mensurables: una clasificación más rápida, menos escalaciones y hasta 3 veces más eficiencia en la detección de amenazas.

Las organizaciones de todo el mundo ya están viendo los beneficios:

- El 74% de las empresas de Fortune 100 use ANY.RUN para reforzar las operaciones de SOC

- Más de 15 000 organizaciones lo han integrado en sus flujos de trabajo de detección

- Más de 500 000 usuarios confíe en él a diario para el análisis de malware y la inteligencia de amenazas

Aumente su tasa de detección, reduzca el tiempo de investigación y fortalezca la eficiencia del SOC.

Conéctese con los expertos de ANY.RUN para explorar cómo este enfoque puede funcionar para su equipo.

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS