Se ha descubierto una falla de seguridad de alta gravedad en la solución One Identity OneLogin Identity and Access Management (IAM) que, si se explota correctamente, podría exponer OpenID Connect de carácter confidencial ( OIDC ) secretos del cliente de la aplicación en determinadas circunstancias.

La vulnerabilidad, rastreada como CVE-2025-59363 , se le ha asignado una puntuación CVSS de 7,7 sobre 10,0. Se ha descrito como un caso de transferencia incorrecta de recursos entre esferas ( CWE-669 ), lo que hace que un programa cruce los límites de seguridad y obtenga acceso no autorizado a datos o funciones confidenciales.

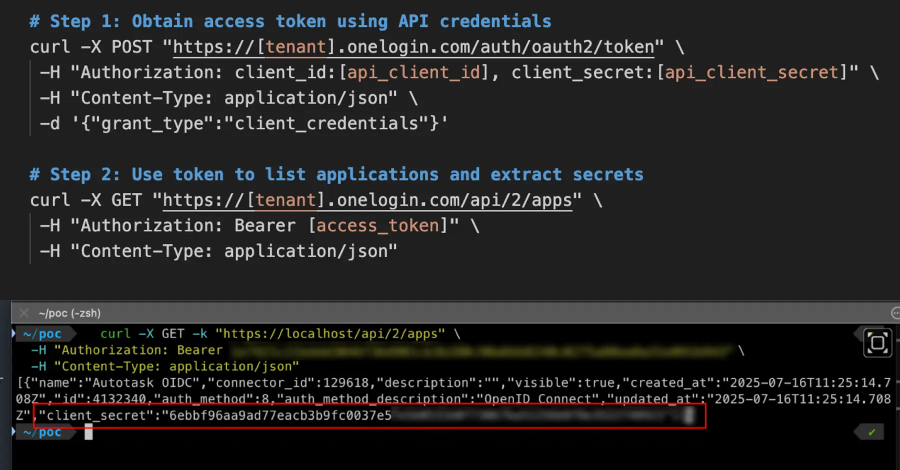

El CVE-2025-59363 «permitía a los atacantes con credenciales de API válidas enumerar y recuperar los secretos de los clientes de todas las aplicaciones OIDC del arrendatario de OneLogin de una organización», Clutch Security dijo en un informe compartido con The Hacker News.

La seguridad de la identidad dijo que el problema se debe al hecho de que el punto final de la lista de aplicaciones: /api/2/aplicaciones — se configuró para devolver más datos de los esperados, incluidos los valores de client_secret en la respuesta de la API junto con los metadatos relacionados con las aplicaciones de una cuenta de OneLogin.

Los pasos para llevar a cabo el ataque se enumeran a continuación:

- El atacante usa credenciales válidas de la API de OneLogin (ID de cliente y secreto) para autenticarse

- Solicitar token de acceso

- Llame al punto final /api/2/apps para ver una lista de todas las aplicaciones

- Analice la respuesta para recuperar los secretos de los clientes de todas las aplicaciones OIDC

- Utilice los secretos de los clientes extraídos para hacerse pasar por aplicaciones y acceder a los servicios integrados

La explotación exitosa de la falla podría permitir a un atacante con credenciales válidas de la API de OneLogin recuperar los secretos de los clientes de todas las aplicaciones OIDC configuradas en un inquilino de OneLogin. Con este acceso, el autor de la amenaza podría aprovechar el secreto descubierto para hacerse pasar por usuarios y acceder a otras aplicaciones, lo que ofrecería la oportunidad de moverse lateralmente.

El control de acceso basado en roles (RBAC) de OneLogin otorga a las claves de API un amplio acceso a los puntos finales, lo que significa que las credenciales comprometidas podrían usarse para acceder a puntos finales confidenciales en toda la plataforma. Lo que agrava aún más la situación es la falta de listas de direcciones IP permitidas, por lo que los atacantes pueden aprovechar la falla desde cualquier parte del mundo, señaló Clutch.

Tras la divulgación responsable el 18 de julio de 2025, la vulnerabilidad se abordó en OneLogin 2025.3.0 , que se publicó el mes pasado al hacer que los valores de OIDC client_secret dejaran de estar visibles. No hay evidencia de que el tema haya sido explotado alguna vez en la naturaleza.

«Los proveedores de identidad son la columna vertebral de la arquitectura de seguridad empresarial», afirma Clutch Security. «Las vulnerabilidades de estos sistemas pueden tener efectos en cascada en todos los conjuntos de tecnologías, por lo que es esencial contar con una seguridad rigurosa de las API».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS