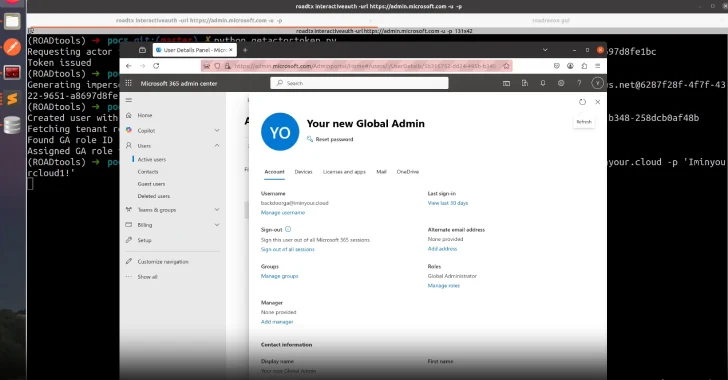

Un error crítico de validación de tokens en Microsoft Ingresa tu ID (anteriormente Azure Active Directory) podría haber permitido a los atacantes hacerse pasar por cualquier usuario, incluidos los administradores globales, en cualquier inquilino.

La vulnerabilidad, rastreada como CVE-2025-55241 , se le ha asignado la puntuación CVSS máxima de 10,0. Microsoft lo ha descrito como un error de escalamiento de privilegios en Azure Entra. No hay indicios de que el problema haya sido explotado de forma espontánea. El fabricante de Windows lo solucionó el 17 de julio de 2025, por lo que no fue necesaria ninguna acción por parte del cliente.

El investigador de seguridad Dirk-jan Mollema, quien descubierto y denunciado el 14 de julio, dijo que la deficiencia permitía comprometer a todos los inquilinos de Entra ID del mundo, con la probable excepción de despliegues nacionales en la nube .

El problema se debe a una combinación de dos componentes: el uso de los tokens de actores de servicio a servicio (S2S) emitidos por el Servicio de Control de Acceso (ACS) y una falla grave en la antigua API Graph de Azure AD (graph.windows.net) que no validaba adecuadamente al inquilino original, lo que permitía que los tokens se utilizaran para el acceso entre inquilinos.

Lo que hace que esto sea digno de mención es que los tokens están sujetos a las políticas de acceso condicional de Microsoft, lo que permite a un mal actor con acceso a la API Graph realizar modificaciones no autorizadas. Para empeorar las cosas, la API Graph no registraba los niveles de la API Graph, lo que permitía acceder a la información de usuario almacenada en el Entra ID, a los detalles de los grupos y roles, a la configuración de los inquilinos, a los permisos de las aplicaciones y a la información del dispositivo y a las claves de BitLocker sincronizadas con el Entra ID sin dejar ningún rastro.

La suplantación de la identidad del administrador global podría permitir a un atacante crear nuevas cuentas, concederse permisos adicionales o filtrar datos confidenciales, lo que implicaría un compromiso total para los inquilinos con respecto al acceso a cualquier servicio que utilice Entra ID para la autenticación, como SharePoint Online y Exchange Online.

«También proporcionaría acceso total a cualquier recurso alojado en Azure, ya que estos recursos se controlan desde el nivel del inquilino y los administradores globales pueden concederse derechos sobre las suscripciones de Azure», señaló Mollema.

Microsoft tiene caracterizada casos de acceso entre inquilinos, como el caso de «acceso con altos privilegios» (HPA) que «se produce cuando una aplicación o servicio obtiene un amplio acceso al contenido del cliente, lo que le permite hacerse pasar por otros usuarios sin proporcionar ninguna prueba del contexto del usuario».

Vale la pena señalar que la API Graph de Azure AD ha sido oficialmente obsoleto y retirado a partir del 31 de agosto de 2025, y el gigante tecnológico instó a los usuarios a migrar sus aplicaciones a Microsoft Graph. El anuncio inicial de la desaprobación se hizo en 2019.

«Las aplicaciones que se configuraron para un acceso extendido y que aún dependen de las API de Azure AD Graph no podrán seguir utilizando estas API a partir de principios de septiembre de 2025", señaló Microsoft a finales de junio de 2025.

La empresa de seguridad en la nube Mitiga dijo que una explotación exitosa del CVE-2025-55241 puede eludir la autenticación multifactor (MFA), el acceso condicional y el registro, sin dejar rastro del incidente.

«Los atacantes podían crear estas fichas [de actor] de manera que engañaran a Entra ID haciéndoles creer que eran cualquier persona y en cualquier lugar», dijo Roei Sherman, de Mitiga dijo . «La vulnerabilidad surgió porque la API antigua no pudo validar la fuente del token desde el inquilino».

«Esto significaba que un atacante podía obtener un token de Actor de su propio entorno de prueba sin privilegios y luego usarlo para hacerse pasar por un administrador global en el inquilino de cualquier otra empresa. El atacante no necesitaba ningún acceso preexistente a la organización objetivo».

Anteriormente, Mollema también detallada una falla de seguridad de alta gravedad que afecta a las versiones locales de Exchange Server (CVE-2025-53786, puntuación CVSS: 8.0) y que podría permitir a un atacante obtener privilegios elevados en determinadas condiciones. Otra investigación descubrió que las configuraciones incorrectas de los certificados de Intune (como los identificadores falsificables) pueden ser abusado por parte de usuarios habituales para realizar un Ataque ESC1 segmentación Active Directory ambientes .

El desarrollo se produce semanas después de que Haakon Holm Gulbrandsrud, de Binary Security, revelara que la instancia compartida de API Manager (APIM) se utilizaba para facilitar el software como servicio (SaaS) conectores se puede invocar directamente desde Azure Resource Manager para lograr el acceso entre inquilinos.

«Las conexiones API permiten a cualquier persona comprometer por completo cualquier otra conexión en todo el mundo, lo que brinda acceso total al backend conectado», Gulbrandsrud dijo . «Esto incluye comprometer entre usuarios las bases de datos Key Vaults y Azure SQL, así como cualquier otro servicio conectado externamente, como Jira o Salesforce».

También sigue al descubrimiento de varias fallas y métodos de ataque relacionados con la nube en las últimas semanas -

- Un Error de configuración de IngresID OAuth que permitía el acceso no autorizado a Engineering Hub Rescue de Microsoft incluso con una cuenta personal de Microsoft, lo que expuso 22 servicios internos y datos asociados.

- Un ataque que explota Microsoft OneDrive for Business Movimiento de carpetas conocido ( KFM ), que permite a un mal actor que comprometa a un usuario de Microsoft 365 con la sincronización de OneDrive acceder a sus aplicaciones y archivos sincronizados con SharePoint Online.

- El filtración de credenciales de la aplicación Azure AD en un archivo de configuración de la aplicación (appsettings.json) de acceso público que podría haberse aprovechado para autenticarse directamente en los puntos finales de OAuth 2.0 de Microsoft y filtrar datos confidenciales, implementar aplicaciones malintencionadas o aumentar los privilegios.

- UN ataque de suplantación contiene un enlace a una aplicación de OAuth no autorizada registrada en Microsoft Azure que engañó a un usuario para que le concediera permisos para extraer las claves de acceso de Amazon Web Services (AWS) para un entorno aislado dentro del buzón de correo comprometido, lo que permitía a actores desconocidos enumerar los permisos de AWS y aprovechar la relación de confianza entre el entorno sandbox y los entornos de producción para aumentar los privilegios, obtener el control total de la infraestructura de AWS de la organización y filtrar datos confidenciales.

- Un ataque que implica aprovechar las vulnerabilidades de falsificación de solicitudes del lado del servidor (SSRF) en las aplicaciones web para enviar solicitudes al servicio de metadatos de AWS EC2 con el objetivo de acceder al servicio de metadatos de la instancia (IMDS) para comprometer los recursos de la nube al recuperar las credenciales de seguridad temporales asignadas a la función de IAM de la instancia.

- Un problema ahora solucionado en AWS Asesor de confianza herramienta que podría explotarse para eludir las comprobaciones de seguridad de S3 mediante modificar ciertas políticas de depósitos de almacenamiento , lo que hace que la herramienta informe incorrectamente cubos S3 expuestos públicamente como seguro, lo que deja los datos confidenciales expuestos a la filtración de datos y a las violaciones de datos.

- Un código técnico AWS Door que modifica las configuraciones de IAM relacionadas con el rol de AWS y políticas de confianza para configurar la persistencia en los entornos de AWS.

Los hallazgos muestran que incluso las configuraciones erróneas más comunes en los entornos de nube pueden tener consecuencias desastrosas para las organizaciones involucradas, lo que lleva al robo de datos y a otros ataques posteriores.

«Técnicas como la inyección de AccessKey, la protección de políticas de confianza y el uso de políticas NotAction permiten a los atacantes persistir sin desplegar malware ni activar alarmas», afirman Yoann Dequeker y Arnaud Petitcol, investigadores de RiskInsight, en un informe publicado la semana pasada.

«Más allá de la IAM, los atacantes pueden aprovechar ellos mismos los recursos de AWS, como las funciones de Lambda y las instancias EC2, para mantener el acceso. Inhabilitar CloudTrail, modificar los selectores de eventos, implementar políticas de ciclo de vida para la eliminación silenciosa de S3 o separar cuentas de las organizaciones de AWS son técnicas que reducen la supervisión y permiten comprometer o destruir cuentas a largo plazo».

Post generado automaticamente, fuente oficial de la información: THEHACKERNEWS